Für die Bewältigung eines Cyber-Vorfalls ist die Vorbereitung mit einer umfassenden Checkliste zentral. Damit während der Stresssituation nichts vergessen wird, müssen alle Abteilungen eines Unternehmens im Vorfeld über ihre Aufgaben und Pflichten informiert sein.

Entgegen der Annahme vieler, ist ein Cyber-Angriff nicht nur ein reines IT-Problem. Es betrifft und erfordert viele verschiedene Bereiche eines Unternehmens, von der Geschäftsleitung über die Kommunikation bis hin zur Rechtsabteilung.

Inhaltsverzeichnis

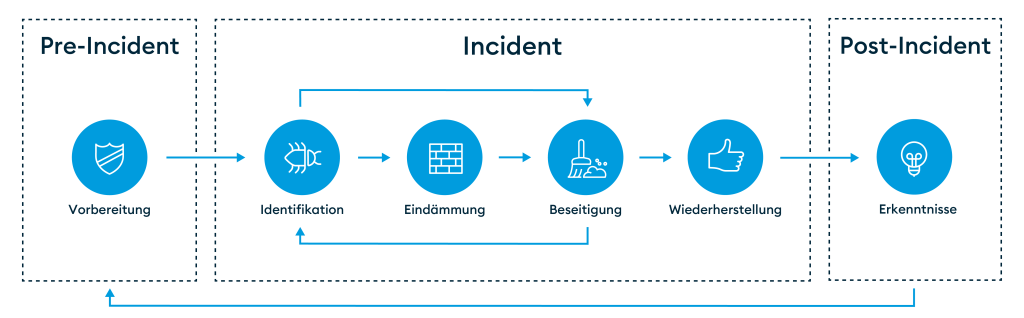

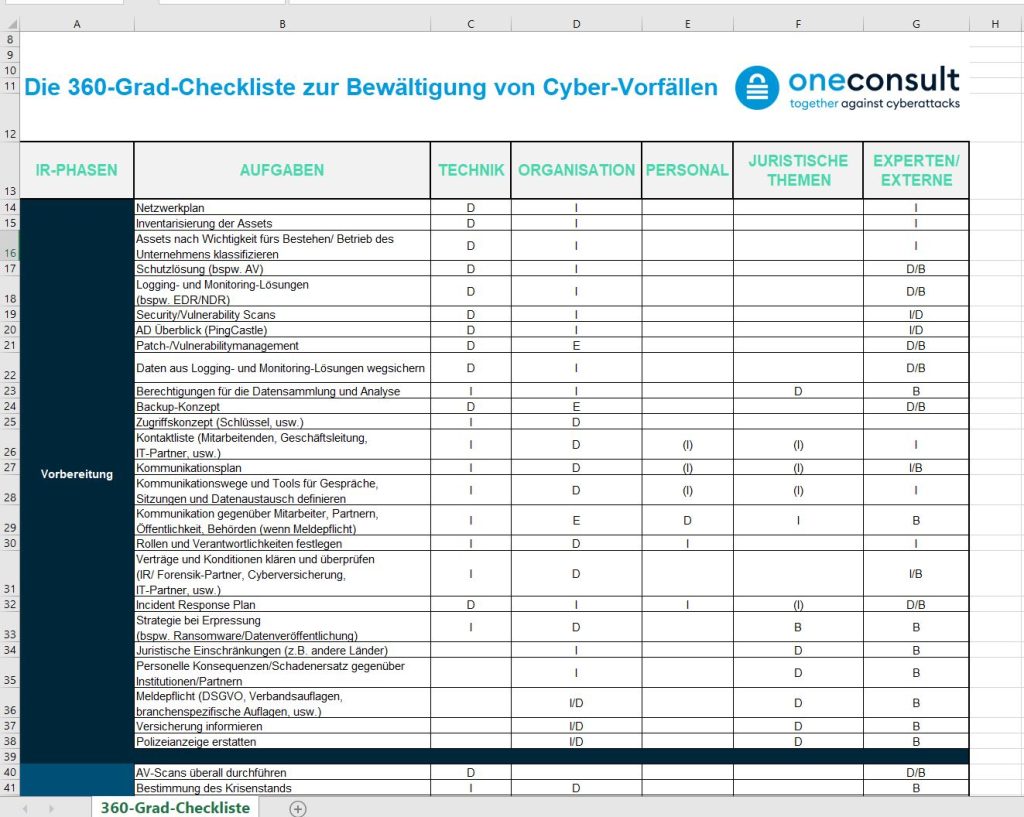

Ziel dieser 360-Grad-Checkliste ist es, einen Überblick über die zu berücksichtigenden Dinge und die Verantwortlichkeiten und Aufgaben jedes Einzelnen zu geben. Sie orientiert sich an den sechs Phasen des Incident-Response-Prozesses (IR) des SANS-Institutes: Vorbereitung, Identifikation, Eindämmung, Beseitigung, Wiederherstellung und Erkenntnisse.

Das Oneconsult International Computer Security Incident Response Team (OCINT-CSIRT) verwendet die Checkliste im Zusammenarbeit mit der IT-Abteilung bei Vorfällen. Sie beinhaltet allerdings nicht nur technische, sondern auch organisatorische Aufgaben. Diese Checkliste stellt eine grundlegende Basis dar. Damit sie jedoch für das eigene Unternehmen stimmig ist, sollte sie unbedingt auf die lokalen Gegebenheiten adaptiert werden. Die gelisteten Aufgaben sind in einer groben Reihenfolge aufgeführt. Dies liegt daran, dass der Incident-Response-Prozess ein Zyklus mit vielen Feedback Loops ist, weshalb es nicht möglich ist, die verschiedenen Aufgaben linear darzustellen.

Die 360-Grad-Checkliste

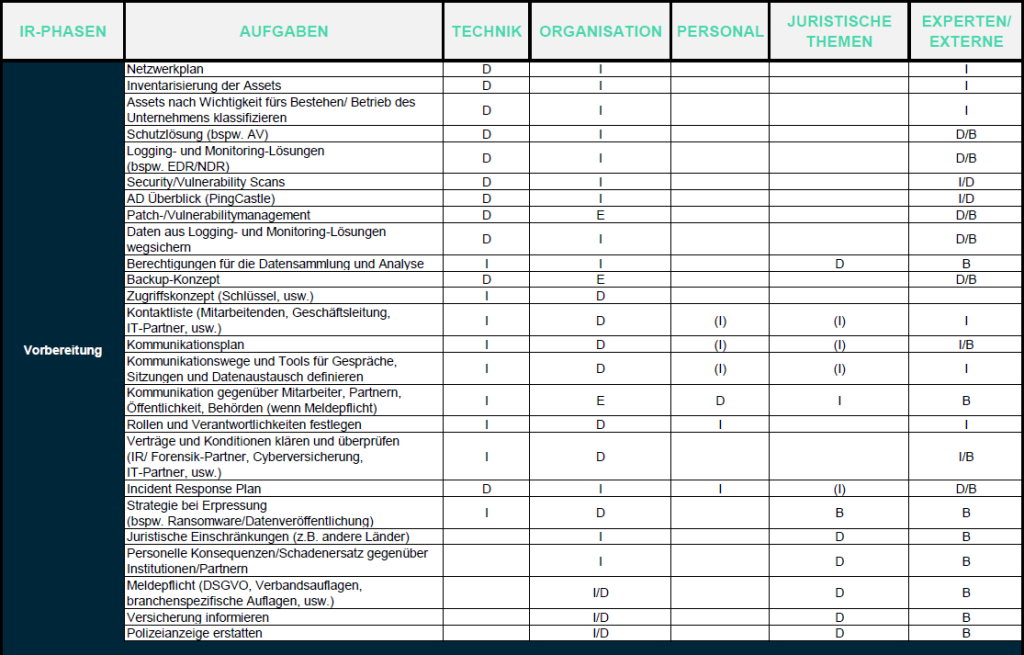

Phase 1: Vorbereitung

Die erste Phase des Incident-Response-Prozesses besteht in der Definition und Umsetzung technischer und organisatorischer Prozesse und Massnahmen für den Fall eines Cyber-Vorfalls. Ziel ist es, das Eintreten eines Angriffs zu verhindern und ggf. so wenig Zeit wie möglich bei der Bewältigung zu verlieren.

Technisch

Auf technischer Ebene gilt es einen Netzwerkplan und ein Inventar der Assets zu erstellen sowie diese zu priorisieren. Ein solches Inventar kann sowohl für die forensische Analyse als auch den Wiederaufbau sehr nützlich sein. Um bestmöglich geschützt zu sein und Visibilität zu gewinnen, sollte eine Schutzlösung (bspw. Antivirus, Endpoint Detection and Response (EDR)) eingesetzt und regelmässige Schwachstellen-Scans durchgeführt werden. Auch das Active Directory sollte laufend überprüft werden. Dazu empfiehlt sich das kostenlose Tool «PingCastle». Es sollte auch sichergestellt werden, dass alle notwendigen Werkzeuge und Ressourcen verfügbar sind. Zusätzlich wird empfohlen, ein Patch/Vulnerability Management einzuführen. Ein Backup-Konzept ist ebenfalls empfehlenswert, um festzulegen, welche Daten wo, wie und wie oft gesichert werden sollen.

Organisatorisch

Auf organisatorischer Ebene ist mit der Festlegung einer Kontaktliste (siehe Artikel Oneconsult Blog: Wen ruft man im Cyberernstfall) sowie der Kommunikationswege und -tools zu beginnen. In einem Krisenfall sollte es auch definiert sein, wer (Mitarbeiter, Geschäftsleitung, Kunden, Lieferanten, Behörden, Öffentlichkeit, usw.) wann (täglich, wöchentlich, bei Ereignis, usw.) und in welcher Form (mündlich, schriftlich, E-Mail, usw.) informiert werden muss. Dies kann bspw. in einem Kommunikationsplan niedergeschrieben werden. Auch hier sehr empfehlenswert, ist die Erstellung eines Incident-Response-Plans. Dabei werden die Rollen und Verantwortlichkeiten definiert und auch festgelegt, wie je nach Kritikalität des Sicherheitsereignisses (Ereignis vs. Vorfall vs. Krise) zu reagieren ist. Wenn Sie einen solchen Incident-Response-Plan benötigen, können wir ihn gerne für Sie erstellen. Darüber hinaus kann im Vorfeld eine Strategie für den Fall einer Erpressung (z.B. Lösegeldforderung nach Verschlüsselung, Bedrohung einer Datenveröffentlichung) entwickelt werden. Es sollte zudem sichergestellt werden, dass die notwendigen Ansprechpartner im Bedarfsfall verfügbar sind (IR/Forensik-Partner, usw.) und die Zusammenarbeit ggf. vertraglich geregelt ist. Mögliche Melde- (bspw. DSGVO) und Informationspflichten (Versicherung, Kunden, Lieferanten, usw.) sollten ebenfalls bereits bekannt sein.

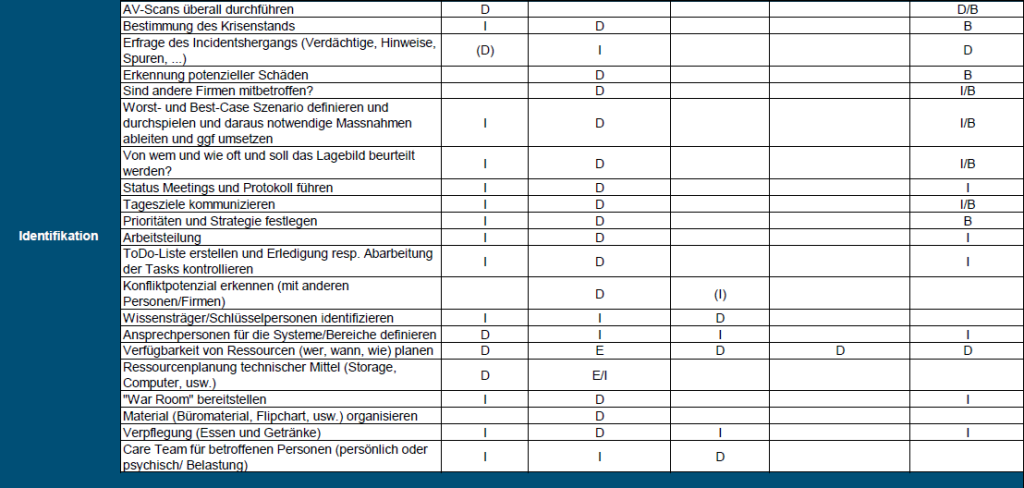

Phase 2: Identifikation

Technisch

Ab dieser Phase ist das Unternehmen Opfer eines Cyber-Angriffs. Ziel dieser Phase ist es, den Vorfall zu erkennen und so viele Informationen wie möglich zu erhalten, um das Ausmass und die Auswirkungen zu bestimmen. Der aktuelle Krisenstand und alle bereits verfügbaren Informationen sollten bei Status-Meetings mit allen Beteiligten besprochen werden. Dabei sind die Ziele des Tages, die Prioritäten und Strategien sowie die Aufgabenverteilung festzulegen. Worst- und Best-Case-Szenarien können ebenfalls definiert werden, um daraus Massnahmen abzuleiten.

Organisatorisch

Organisatorisch sollten auch materielle und personelle Ressourcen zur Verfügung stehen. Daher sollte die Verfügbarkeit der Personen und die Bereitstellung eines Raumes, von Material und Verpflegung geklärt werden.

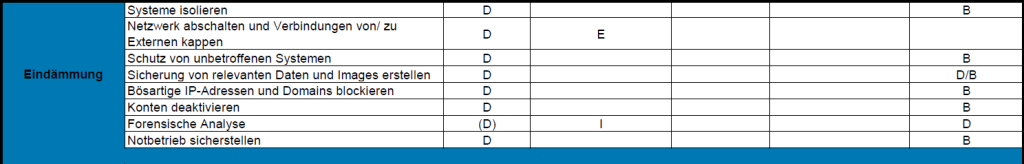

Phase 3: Eindämmung

In der Eindämmungsphase ist es das Ziel, den Angreifer daran zu hindern, sich im Netzwerk auszubreiten und somit den Schaden so gering wie möglich zu halten. Daher sollte zu diesem Zeitpunkt klar sein, welche Systeme bereits infiziert sind. Die betroffenen Systeme sollten umgehend isoliert, d.h. aus dem Netz gezogen, und die Daten (Logs, usw.) für die Analyse gesichert werden. Wichtig ist, auch die sauberen Systeme zu schützen, vor allem die Backups. Darüber hinaus sollten die Verbindungen von und zu externen Partnern oder Standorten getrennt werden. Es sollten auch alle bereits durch die forensische Analyse gefundenen Indicators of Compromise (IOCs), wie IP-Adressen und Domänen, blockiert sowie die kompromittierten Konten deaktiviert werden. Ein Notbetrieb kann so eingerichtet werden, dass Mitarbeitende weiterarbeiten können, wenn auch eingeschränkt.

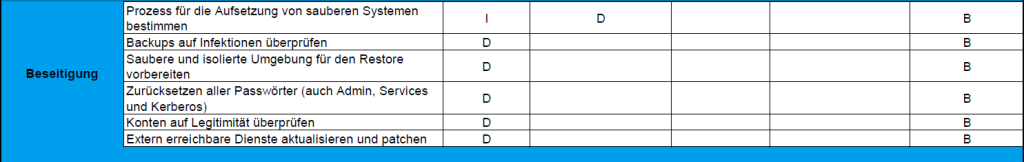

Phase 4: Beseitigung

Während der Beseitigungsphase wird der Angreifer aus dem Netzwerk entfernt und alle Veränderungen bereinigt. Um den Angreifer auszusperren, können unter anderem Passwörter gewechselt werden. Das Zurücksetzen aller Passwörter (inkl. Admin, Services und Kerberos) wird vor allem bei Vorfällen wie Ransomware empfohlen, wo das Active Directory kompromittiert wurde. Die Legitimität der Benutzerkonten wird ebenfalls überprüft, da Angreifer auch neue Konten erstellen können. Es wird eine Wiederherstellungsstrategie implementiert und eine saubere und isolierte Umgebung dafür vorbereitet. Ausserdem sollten Backups auf Infektionen hin überprüft werden. Die extern erreichbaren Dienste, die zuvor abgeschaltet wurden, werden gepatcht und wieder in Betrieb genommen.

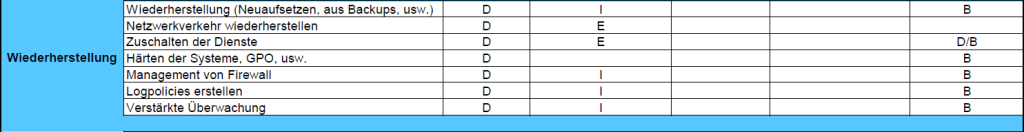

Phase 5: Wiederherstellung

Zu diesem Zeitpunkt ist das Ziel die Rückkehr zu einem normalen Betrieb mit möglichst geringem Schaden. Hier werden die Systeme und Daten aus den Backups wiederhergestellt, wenn diese sauber sind, andernfalls werden sie neu aufgesetzt. Auch das Netzwerk wird wiederhergestellt. Es ist daher wichtig, die Sicherheit während dieser Phase zu erhöhen, was durch das Härten von Systemen und Gruppenrichtlinienobjekten (GPOs), das Erstellen von Logpolicies und das Management der Firewall geschehen kann. Die neue Umgebung sollte zudem stark überwacht werden, falls ein Überbleibsel verblieben ist, um unmittelbar reagieren zu können.

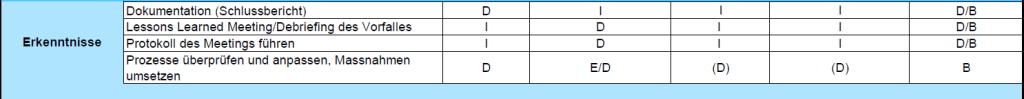

Phase 6: Erkenntnisse

Nach Abschluss des Falles ist es wichtig, einen Bericht zu erstellen, der u.a. die Analyseergebnisse und die ergriffenen Massnahmen dokumentiert. Dieser wird dann an die notwendigen Personen (Management usw.) verteilt. Anschliessend sollte eine Nachbesprechung mit allen Beteiligten stattfinden, um die Lehren aus dem Vorfall zu ziehen. Es sollte besprochen werden, was gut und weniger gut gelaufen ist, welche weitere Massnahmen zu ergreifen sind und wo es die Prozesse anzupassen und zu verbessern gilt. Hierzu sollte auch ein Protokoll des Meetings geführt und Deadlines für die Umsetzung der Massnahmen festgelegt werden.

Struktur der 360-Grad-Checkliste

Die Checkliste wird in Form einer DEBI-Matrix dargestellt. Sie orientiert sich dabei an der RACI-Matrix:

- D: Durchführung – Wer (welche Person, Rolle, Organisationsabteilung) erledigt die Aufgabe?

- E: Entscheidung – Wer entscheidet und trägt die Gesamtverantwortung oder berichtet zur korrekten Ausführung der Aufgabe?

- B: Beratung – Wer kann beraten und mit Fachwissen unterstützen?

- I: Informationsrecht («zu informieren») – Wer muss informiert werden bzw. wer kann Informationen anfordern?

Die Checkliste umfasst folgende fünf Themengebiete:

- Technik: Relevant für die technischen Abteilungen (bspw. IT)

- Organisation: Taskforce

- Personal: vor allem HR

- Juristische Themen: Juristen, Anwälte

- Experten/Externe: IT-Partner, IR/Forensik-Partner (z.B. Oneconsult)

Die Tabelle wird auf folgende Weise gelesen, z.B. für die erste Zeile (Netzwerkplan):

- Die IT-Abteilung (Technik) erstellt während der Vorbereitungsphase einen Netzwerkplan, um die Visibilität zu erhöhen.

- Der Netzwerkplan wird der Taskforce (Organisation) und den Experten/Externen während dem Einsatz zur Verfügung gestellt.

Fazit

Um auf einen Cyber-Vorfall optimal vorbereitet zu sein und sicherzustellen, dass im Ernstfall nichts vergessen geht, wird die Erstellung einer solchen Checkliste dringend empfohlen. Deshalb stellen wir Ihnen die Oneconsult-360-Grad-Checkliste zur Bewältigung eines Cyber-Vorfalls gerne zur Verfügung:

Download 360-Grad-Liste Gesamtübersicht als pdf

Download 360-Grad-Liste als Excel

Als Teil unseres Incident Response Retainers helfen wir Ihnen, sich optimal auf mögliche IT-Sicherheitsvorfälle vorzubereiten und unterstützen bei einem Ernstfall unverzüglich. Falls Sie noch Fragen haben oder Unterstützung bei der Anpassung der 360-Grad-Checkliste benötigen, helfen wir gerne. Unser Incident Response Team freut sich auf Ihre Kontaktaufnahme: