Ransomware hat sich in den letzten Jahren zu einer ernsthaften Bedrohung für Unternehmen entwickelt, die erhebliche Schäden verursacht. Die finanziellen Auswirkungen von Ransomware-Angriffen sind enorm, denn neben den Kosten für die Unterbrechung des Geschäftsbetriebs müssen betroffene Organisationen auch für die Analyse und Wiederherstellung der betroffenen Systeme und Daten sowie mögliche Lösegeldzahlungen aufkommen.

Ein Bericht des IC3 (Federal Bureau of Investigation – Internet Crime Complaint Center) aus dem Jahr 2023 schätzt die durch Ransomware-Angriffe verursachten Kosten allein in den USA auf über 60 Millionen US-Dollar. Diese Zahl spiegelt jedoch nur einen Bruchteil der tatsächlichen Kosten wider. Zusätzlich zum finanziellen Verlust müssen Unternehmen auch mit Reputationsschäden und einem Vertrauensverlust bei Stakeholdern wie Mitarbeitenden, Kunden und Lieferanten rechnen.

Um solche gravierenden Schäden zu vermeiden und sich bestmöglich gegen einen Ransomware-Angriff zu schützen, sind präventive Massnahmen unerlässlich. Dieser Artikel zeigt auf, welche Massnahmen am effektivsten sind, um einen bestmöglichen Schutz gegen Ransomware aufzubauen.

Inhaltsverzeichnis

11 Massnahmen zum Schutz vor Ransomware

Im Folgenden werden die wichtigsten Strategien zur Prävention von Ransomware-Angriffen vorgestellt. Von technischen Vorkehrungen bis hin zu organisatorischen Massnahmen – hier erfahren Sie, wie Sie Ihre Sicherheit erhöhen können.

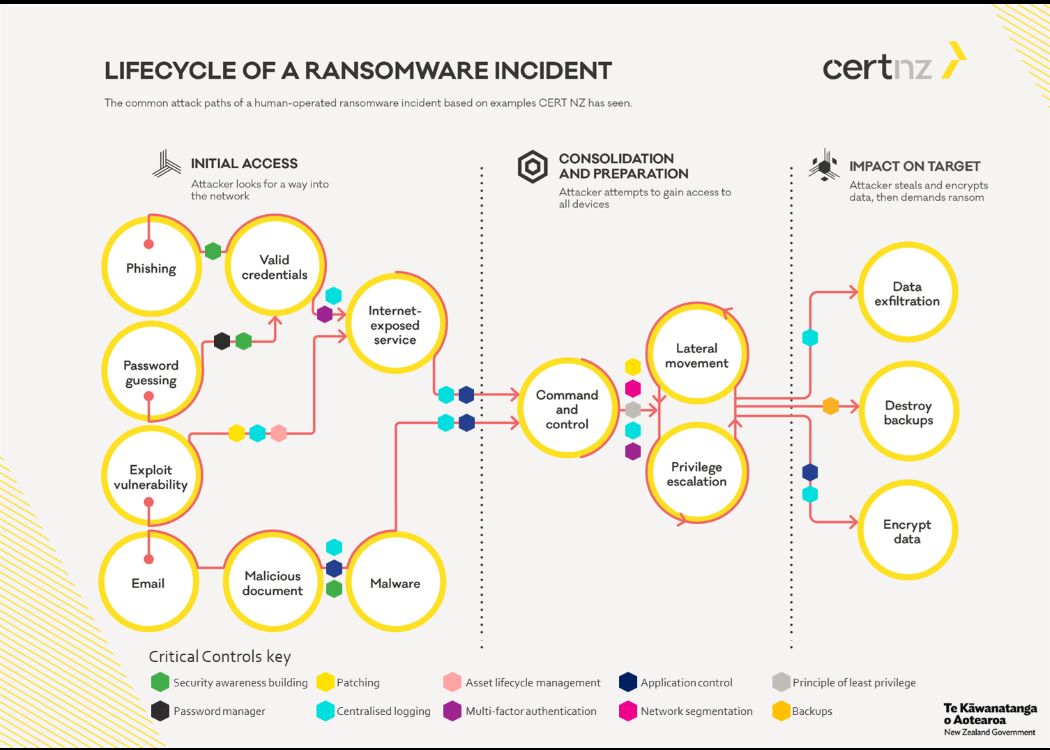

Die nachfolgenden Strategien orientieren sich an den Empfehlungen des neuseeländischen Computer Emergency Response Teams (CERT-NZ, siehe Abbildung 1) und des Bundesamt für Sicherheit in der Informationstechnik (BSI).

Abbildung 1: Ablauf eines Ransomware-Angriffs mit wichtigen Schutzmassnahmen

Leider gibt es kein Patentrezept oder keine Universallösung gegen Ransomware. Vielmehr ist eine Kombination verschiedener Massnahmen notwendig, um sich effektiv zu schützen. Diese Kombination minimiert das Risiko eines Angriffs und erhöht gleichzeitig die Hürden für potenzielle Angreifer.

Typische Einfallstore für Ransomware schliessen

Eine wichtige Massnahme zur Verhinderung von Ransomware-Angriffen ist das Schliessen gängiger Einfallstore. Damit wird es potenziellen Angreifern deutlich erschwert, in das Netzwerk ihres Opfers einzudringen. Relevante Massnahmen sind nachfolgend aufgeführt. Eine detaillierte Beschreibung der relevanten Angriffsvektoren finden Sie im Blogbeitrag «Ransomware erkennen und vermeiden».

1. Patches and Updates – Systeme auf dem neusten Stand halten

Um die Ausnutzung von Schwachstellen zu verhindern, ist es zwingend erforderlich, sämtliche Systeme stets auf dem neuesten Stand zu halten und regelmässig Patches zu installieren. Falls der Einsatz von Altsystemen und/oder -software unvermeidlich ist, empfiehlt es sich, diese von anderen Systemen abzukoppeln und in einer isolierten Netzwerkzone zu betreiben. Ausserdem ist die Einführung eines Patch- und Vulnerability Managements ratsam.

2. Fern-bzw. Remotezugänge absichern

Systeme und Dienste sollten nicht unnötig exponiert werden, da dies die Angriffsfläche vergrössert. Es wird empfohlen, nicht verwendete Ports und Dienste zu deaktivieren, insbesondere unsichere und verwundbare Dienste wie SMBv1 (Server Message Block). Zudem sollten die über das Internet zugänglichen Dienste bekannt sein. Dies kann durch externe Scans, beispielsweise mit Online-Diensten wie Shodan oder Censys, oder auch mittels Vulnerability Scans überprüft werden.

Sobald alle Dienste, die im Internet exponiert sind bzw. über das Internet zugänglich sind, identifiziert wurden, sollte eine mehrstufige Authentifizierung (MFA) erzwungen werden. Dies ist eine der einfachsten und effektivsten Sicherheitskontrollen, um unbefugten Zugriff zu verhindern.

3. Sichere Passwörter und Multi-Faktor-Authentifizierung einrichten

Zum Schutz vor Phishing- und Brute-Force-/Passwort-Spraying-Attacken sind starke Authentifizierungsmethoden erforderlich. Dazu gehört die Einführung einer Passwortrichtlinie, die Angreifern das Erraten von Passwörtern deutlich erschwert. Die Länge des Passworts spielt dabei eine entscheidende Rolle. Zusätzlich kann die «Local Administrator Password Solution» (LAPS) eingesetzt werden. Mit dieser können Passwörter der lokalen Administratoren über das Active Directory verwaltet werden. Darüber hinaus helfen regelmässige Passwortaudits, die Qualität von Passwörtern zu überprüfen.

Neben der Verwendung sicherer Passwörter ist auch der Einsatz von Multi-Faktor-Authentifizierung (MFA) erforderlich, um den Schutz zu erhöhen. Ist MFA eingerichtet, müssen sich Benutzer beispielsweise bei der Anmeldung an ihrem Benutzerkonto zusätzlich zur Eingabe der Anmeldedaten durch einen zweiten Faktor authentifizieren, z. B. durch Bestätigen einer Push-Benachrichtigung auf dem Smartphone. Sollten Angreifer beispielsweise durch Phishing an ein gültiges Passwort gelangen, verhindert die MFA, dass sie damit unbefugt auf das zugehörige Konto zugreifen können.

4. E-Mail-Sicherheit erhöhen

Es gibt verschiedene technische Massnahmen zum Schutz vor Phishing und Malspam. So können bestimmte Anhänge bereits auf dem E-Mail-Gateway blockiert werden. Dazu sind verschiedene Blocklisten verfügbar, beispielsweise von GovCERT und Microsoft. Es wird empfohlen, Anhänge bereits am E-Mail-Gateway auf Viren zu scannen und verdächtige E-Mails zu blockieren. Zudem sollte die E-Mail-Domäne durch die Konfiguration von SPF (Sender Policy Framework), DKIM (Domain Keys Identified Mail) und DMARC (Domain-based Message Authentication, Reporting and Conformance) geschützt werden, um gefälschte E-Mails zu unterbinden. Dies kann auch in einem Email Security Assessment überprüft werden.

5. Cybersecurity Awareness verbessern

Der Mensch sollte nicht als das schwächste Glied, sondern als die letzte Schutzbarriere gegen Social-Engineering-Angriffe wie Phishing betrachtet werden. Wenn eine Phishing-E-Mail das Postfach eines Mitarbeitenden erreicht, haben die technischen Massnahmen zur Abwehr dieser E-Mails versagt. Daher gilt es, eine gut informierte und wachsame Belegschaft aufzubauen. Regelmässige Schulungen zum Umgang mit E-Mails und anderen Themen der Cybersicherheit sind deshalb unerlässlich. Mitarbeitende sollten über die neuesten Bedrohungen durch Ransomware, Phishing-Angriffe und sichere Online-Praktiken informiert sein, damit sie Angriffe erkennen und melden können. Das IT- bzw. Sicherheitsteam benötigt vertiefte Ransomware-Schulungen, um im Ernstfall schnell und effektiv reagieren zu können.

Cyberangriffe erkennen und blockieren

Während des gesamten Verlaufs eines Ransomware-Angriffs ist es von entscheidender Bedeutung, die Aktivitäten der Angreifer zu erkennen und zu blockieren. Dabei gilt: je früher, desto besser. Nur so kann der Schaden so gering wie möglich gehalten werden. Nachfolgend sind Massnahmen beschrieben, die dabei helfen, Angriffe zu erkennen und zu blockieren.

6. Warnmeldungen aktiv überwachen und auswerten

Um Angriffe frühzeitig zu erkennen, ist eine gute Sichtbarkeit im Netzwerk entscheidend. Daher sollten Massnahmen ergriffen werden, um verdächtige Aktivitäten zu erkennen und zu unterbinden. Die Implementierung von Echtzeit-Überwachungslösungen ist empfehlenswert, um anormales Verhalten und potenzielle Anzeichen für Ransomware-Aktivitäten frühzeitig zu identifizieren. Hierzu zählen beispielsweise Antivirenprogramme, «Endpoint Detection and Response (EDR)»-Lösungen, Canarytokens oder Honeypots. Einige dieser Lösungen können einen Angriff automatisch blockieren und/oder Sofortmassnahmen ergreifen. Eine aktive Überwachung ermöglicht zudem eine schnelle Reaktion und Eindämmung und minimiert so die Auswirkungen eines Angriffs.

Für die Sichtung und Bearbeitung der von diesen Tools erzeugten Warnungen ist Personal erforderlich. Wichtig ist, dass die zuständigen Personen in der Lage sind, zwischen ernst zu nehmenden Warnungen und Fehlalarmen zu unterscheiden. Das Antivirus Event Analysis Cheat Sheet von Florian Roth bietet hierbei wertvolle Unterstützung. Allerdings kann die meist hohe Anzahl an Meldungen auch zu einer Überlastung der Analysten führen, der sogenannten «Alert Fatigue». Gegenmassnahmen dazu finden Sie in unserem Blogbeitrag «Alert Fatigue» – Risiken und Massnahmen.

7. Zentralisierte Protokollierung aufbauen

Um einen lückenlosen Überblick über die Ereignisse in der Umgebung zu gewährleisten, ist es unbedingt notwendig, alle Protokolle zentral zu sammeln und zu speichern. Dies hilft im Ernstfall auch dabei, den Vorfall zu rekonstruieren. Hierfür sollten relevante Protokolle und Ereignisse aktiviert werden (siehe zum Beispiel die Empfehlungen von Malware Archaeology oder BSI). Da eine manuelle Verarbeitung all dieser Daten unmöglich ist, ist eine zentralisierte Protokollierung wichtig. Es muss sichergestellt werden, dass alle Systeme synchronisiert sind und dieselbe Zeitquelle sowie Zeitzone verwenden, um die Analyse der Ereignisse zu erleichtern und Zusammenhänge zu erkennen.

Die Protokolle sollten vor Änderungen und Löschungen geschützt werden. Sie sollten zudem über einen längeren Zeitraum aufbewahrt werden, da Vorfälle oft erst Monate nach Beginn der ersten Aktivitäten im Zusammenhang mit dem Vorfall entdeckt werden. Um eine effektive Untersuchung durchführen zu können, sollten die Protokolle für einen angemessenen Zeitraum verfügbar sein. Zusätzlich können Warnmeldungen konfiguriert werden, die bei bekannten bösartigen oder ungewöhnlichen Ereignissen Benachrichtigungen auslösen. Auch hier ist eine aktive Überwachung und Auswertung der Ereignisse erforderlich, um schnell und effektiv reagieren zu können.

Vordringen von Ransomware-Gruppen verhindern

Ransomware-Gruppen versuchen oft, weitreichende Berechtigungen zu erlangen und sich im Netzwerk auszubreiten, um den grösstmöglichen Schaden anzurichten. Hier besteht jedoch die Möglichkeit, es den Angreifern schwer zu machen. Einige Gruppen werden möglicherweise aufgeben, wenn sie feststellen, dass das Eindringen in das Netzwerk zu aufwendig ist. Stattdessen werden sie sich auf eine Hit-and-Run-Strategie konzentrieren, bei der sie in kurzer Zeit so viele Daten wie möglich verschlüsseln, um die Anzahl der Opfer zu maximieren. In solchen Fällen ist die Segmentierung des Netzwerks und die Umsetzung des sogenannten «Principle of Least Privilege», d. h. Benutzern nur die Berechtigungen zu geben, die sie für die Durchführung ihrer Aufgaben wirklich benötigen, von entscheidender Bedeutung, um den Schaden zu begrenzen.

8. Netzwerksegmentierung implementieren

Die Netzwerksegmentierung unterteilt ein Netzwerk in mehrere Zonen bzw. Segmente. Dies kann sowohl physisch, beispielsweise mit Firewalls, als auch logisch, z. B. mit Virtual Local Area Networks – VLANs, erfolgen. Die einzelnen Segmente werden zum Beispiel nach Kritikalität der Systeme und Daten erstellt. Dabei ist darauf zu achten, dass nur die benötigten Verbindungen (Ports und Protokolle) zwischen den Zonen erlaubt sind, während alle anderen blockiert werden. Für die sensiblen Segmente sind MFA und benutzerbasierte Zugriffsrichtlinien unabdingbar. Das «Principle of Least Privilege» ist auch auf Netzwerkverbindungen anzuwenden. Die Netzwerksegmentierung ermöglicht zudem eine verbesserte Transparenz, da die Kommunikation zwischen den Zonen protokolliert und überwacht werden kann. Dadurch können verdächtige Aktivitäten leichter erkannt werden.

Ohne Netzwerksegmentierung kann ein Angreifer sich ungehindert im Netzwerk ausbreiten. Daher ist es empfehlenswert, zumindest für kritische Systeme und sensible Daten ein separates Netzwerksegment einzurichten. Dadurch werden sie isoliert und die Ausbreitung der Ransomware innerhalb der Infrastruktur (sogenanntes „Lateral Movement“) wird erschwert bzw. verhindert. Dies reduziert das Risiko, dass das gesamte Netzwerk bei einem Angriff kompromittiert wird.

9. Administratorkonten – Principle of Least Privilege integrieren

Die Vergabe von Zugriffsrechten sollte, wie bereits weiter oben erwähnt, nach dem «Principle of Least Privilege» erfolgen. Dies bedeutet, dass nur der Zugriff bzw. nur die Berechtigungen gewährt werden, der bzw. die für die Erledigung der Arbeit erforderlich ist. Dadurch werden die Möglichkeiten eines Angreifers eingeschränkt, wenn ein Konto kompromittiert wird, und es wird verhindert, dass Nutzer unerwünschte Software installieren oder ausführen.

Es ist sicherzustellen, dass nur eine begrenzte Anzahl von Benutzern über administrative Rechte verfügt. Zudem sollten Dienstkonten nur bei Bedarf höhere Privilegien haben. Dies kann durch entsprechende Richtlinien umgesetzt werden.

Darüber hinaus sollten Zugriffsrechte regelmässig überprüft und überwacht werden, um etwaige Auffälligkeiten zu erkennen. Die Protokollierung von Aktivitäten, die von Konten mit Administratorrechten ausgeführt werden, sollte aktiviert werden, um unerwartete Aktionen wie Änderungen zu ungewöhnlichen Tageszeiten oder die Aktivierung deaktivierter Konten feststellen zu können.

Schaden durch Ransomware minimieren

Sollte es einem Angreifer dennoch gelungen sein, in das Netzwerk einzudringen, ist es möglich, den entstandenen Schaden einzudämmen. Dazu ist es erforderlich, vorab einen wirksamen Notfallplan zu erstellen, der im Falle eines Ransomware-Angriffs befolgt werden kann. Des Weiteren sind regelmässige Backups zu erstellen, die erfolgreich wiederhergestellt werden können.

10. Gewappnet für den Notfall – Incident Response Plan vorbereiten

To respoUm schnell und effektiv auf einen Vorfall zu reagieren, sollte vorab ein Incident Response Plan (IRP) erstellt und regelmässig geübt werden. Der Plan umfasst ein strukturiertes Verfahren zur Behandlung eines Cybervorfalls und beschreibt die Schritte, die vor, während und nach einem Cyberangriff unternommen werden sollten, um den potenziellen Schaden zu minimieren. Der Plan beinhaltet folgende Punkte:

- Ereignisdefinitionen nach Schweregrad

- Bewertung und Klassifikation der Ereignisse

- IT-Notfallorganisation mit Rollendefinition und Verantwortlichkeiten sowie Meldeverfahren

- Vorgehen und Massnahmen zur Bewältigung des Vorfalls, von der Identifikation bis hin zur Wiederherstellung und Verbesserung

- Kontaktliste (siehe auch «Wen ruft man im Cyberernstfall?»)

Zudem wird dringend empfohlen, eine Offline-Kopie des Incident Response Plans bereitzuhalten, zum Beispiel ausgedruckt oder auf einem USB-Stick. Andernfalls könnten während eines Ransomware-Angriffs Schwierigkeiten auftreten, wenn der IRP ebenfalls verschlüsselt wurde.

Der Incident Response Plan sollte ausserdem eine Strategie für den Umgang mit Erpressungen beinhalten, einschliesslich der Vorgehensweise bei Lösegeldforderungen und der Veröffentlichung von Daten. Im Falle einer Kontaktaufnahme mit den Angreifern sollten unbedingt Experten hinzugezogen werden.

Regelmässige Übungen des IRPs, beispielsweise in Form von Tabletop-Übungen, sind wichtig, um sicherzustellen, dass alle Beteiligten ihre Verantwortlichkeiten und Aufgaben im Reaktionsprozess kennen und verstehen.

11. Backups und Datensicherungskonzept erstellen und testen

Eine Ausbreitung von Ransomware auf Backups kann die Wiederherstellung von Systemen und Daten unmöglich machen. Simple Kopien auf einem NAS (Network-Attached Storage) sind kein sicheres Backup, da dieser Speicher bei einem Ransomware-Angriff ebenfalls betroffen sein wird. Tatsächlich stellen Backups aufgrund der zentralen Sammlung sensibler und wichtiger Daten ein beliebtes Ziel für Angreifer dar. Daher ist es wichtig, Backups offline zu speichern, um den besten Schutz vor Ransomware-Vorfällen zu bieten.

Backups sollten nach der 3-2-1-1-Regel erstellt werden: drei Kopien der Daten auf zwei verschiedenen Medien, mit einer Kopie ausser Haus und einer offline. Backups sollten ebenfalls verschlüsselt werden, um sicherzustellen, dass nur befugte Personen darauf zugreifen können. Dabei ist zu gewährleisten, dass der Schlüssel nicht gelöscht oder geändert werden kann.

Backups sollten für einen festgelegten Zeitraum aufbewahrt werden, der dem Risikoprofil der Organisation entspricht, und eine Versionshistorie beinhalten. Dies stellt sicher, dass im Falle einer Kompromittierung auf ein etwas älteres, aber sauberes Backup zurückgegriffen werden kann. Ausserdem sollte die Integrität der Backups regelmässig überwacht und getestet werden. Darüber hinaus wird empfohlen, ein umfassendes Datensicherungskonzept zu erstellen, dass die entsprechenden Verfahren und Prozesse klar und eindeutig definiert.

Ebenso wichtig ist es, die Funktionalität der Backups zu testen, um die Möglichkeit einer Wiederherstellung zu evaluieren sowie die dafür erforderliche Zeit zu ermitteln. Zu diesem Zweck ist es ratsam, alle paar Monate eine vollständige Systemwiederherstellung durchzuführen. Ist sie erfolgreich, sind Sie optimal vorbereitet.

Fazit

Durch die Implementierung von Netzwerksegmentierung, die Anwendung des «Principle of Least Privilege» und die Umsetzung einer robusten Backup-Strategie können Unternehmen das Risiko eines erfolgreichen Angriffs erheblich reduzieren. Des Weiteren sind regelmässige Schulungen der Mitarbeitenden, eine starke Authentifizierung und die aktive Überwachung der Netzwerke unerlässlich, um potenzielle Angriffe frühzeitig zu erkennen und abzuwehren.

Letztendlich ist die Kombination aus präventiven Massnahmen und einem durchdachten Incident Response Plan der Schlüssel zu einem wirksamen Schutz. Ein proaktiver Ansatz ist der entscheidende Faktor für den Schutz Ihres Unternehmens und zur Erhöhung Ihrer Cyberresilienz.

Warten Sie also nicht, bis es zu spät ist – handeln Sie jetzt und setzten Sie die empfohlenen Strategien um, um bestmöglich auf Bedrohungen vorbereitet zu sein. Für Unterstützung bei der Umsetzung oder bei Fragen sind wir jederzeit für Sie da.

Kontaktieren Sie uns noch heute, um professionelle Hilfe bei der Implementierung von Schutzmassnahmen gegen Ransomware zu erhalten!