In einer zunehmend digitalisierten Welt, in der Unternehmen aller Grössen und Branchen von Cyberangriffen bedroht sind, spielt die Netzwerksicherheit eine zentrale Rolle für den Schutz sensibler Informationen und Geschäftsprozesse. Jedes Jahr werden Tausende von Angriffen auf Unternehmensnetzwerke verzeichnet, sei es durch Hacker, Insider-Bedrohungen oder automatisierte Malware. Die Folgen solcher Angriffe können verheerend sein – von Datenverlust und Betriebsunterbrechungen bis hin zu massiven finanziellen Einbussen und einem Vertrauensverlust bei Kunden.

Um diesen Bedrohungen entgegenzuwirken und die Sicherheit ihrer IT-Infrastruktur zu gewährleisten, müssen Unternehmen proaktive Massnahmen ergreifen. Eine der effektivsten Methoden, um die Schwachstellen eines Netzwerks aufzudecken und zu beheben, bevor sie von Angreifern ausgenutzt werden, ist ein Network Penetration Test.

In diesem Blogpost erklären wir, wie ein Network Penetration Test abläuft, welche Ziele er verfolgt, welche Tools und Techniken dabei zum Einsatz kommen und welche Best Practices Unternehmen beachten sollten, um ihre Netzwerksicherheit zu stärken und sich gegen zukünftige Bedrohungen zu wappnen.

Inhaltsverzeichnis

Was ist ein Network Penetration Test?

Netzwerk Penetration Tests, auch „Pen-Tests“ genannt, sind eine spezielle Art von Penetrationstests, bei denen das gesamte Computernetzwerk eines Unternehmens mit ethischen Hacking-Techniken untersucht wird.

Das Hauptziel von Netzwerk-Penetrationstests besteht darin, potenzielle Schwachstellen innerhalb des Unternehmens aufzudecken und zu identifizieren. Dazu gehört eine umfassende Bewertung der Netzwerksicherheitsmassnahmen, einschliesslich externer und interner Bewertungen, wie z. B. das Testen von Webanwendungen und simulierte Phishing-Angriffe.

Wie funktioniert ein Network Penetration Test?

Ein Network Penetration Test, auch Network Security Assessment genannt, umfasst mehrere Schritte, die darauf abzielen, potenzielle Schwachstellen in einer IT-Infrastruktur zu identifizieren, zu analysieren und schliesslich abzusichern. Von der ersten Informationsbeschaffung über die detaillierte Analyse einzelner Komponenten bis hin zur Nachbereitung und Berichterstellung – jeder Schritt spielt eine wichtige Rolle, um die Netzwerksicherheit zu stärken und gezielte Massnahmen zur Behebung von Sicherheitslücken zu empfehlen.

- Enumeration und Schwachstellenanalyse: Im ersten Schritt geht es darum, die Infrastruktur umfassend zu verstehen. Penetration Tester sammeln detaillierte Informationen über das Netzwerk, die verwendeten Geräte, IP-Adressen, Anwendungen und mehr. Hierzu werden sogenannte Security und Vulnerability Scans eingesetzt, bei denen das Netzwerk nach offenen Ports, veralteter Software oder falsch konfigurierten Diensten durchsucht wird. Mithilfe dieser Scans können vor allem leicht ausnutzbare Schwachstellen identifiziert werden, die auch als «low-hanging fruit» bezeichnet werden. Häufig kommen dabei Tools wie Nmap und Nessus zum Einsatz.

- Pentest / Review / Audit: Der nächste Schritt besteht in der detaillierten Analyse des Netzwerks, bei der die einzelnen Komponenten gezielt und tiefgehender untersucht werden. Die zu analysierenden Komponenten können im Vorfeld gemeinsam mit dem Kunden festgelegt oder basierend auf den Ergebnissen der zuvor durchgeführten Scans bestimmt werden. Abhängig davon kann dann die geeignete Testart ausgewählt werden. Die verschiedenen Testarten werden im Folgenden näher erläutert:

- System Penetration Test: Der Schwerpunkt liegt hierbei nicht auf der Übernahme des Systems, sondern auf einer umfassenden Auflistung aller Schwachstellen des Systems. Dabei können sowohl von aussen zugängliche als auch interne Systeme analysiert werden. Ziel eines System Penetration Testing ist es, sowohl Systeme ohne bestehende Härtung als auch bereits gehärtete Systeme zu bewerten, um die Wirksamkeit der implementierten Sicherheitsmassnahmen zu überprüfen.

- Firewall Security Assessment: Ein Pentest Firewall ist ideal, wenn die Infrastruktur durch eine oder mehrere Firewalls geschützt wird. Insbesondere bei der Absicherung mehrerer Subnetze oder dem Einsatz mehrerer Firewalls können die Regelsätze schnell komplex und unübersichtlich werden. Selbst bei einem optimalen Regelwerk kann es zu Fehlkonfigurationen innerhalb der Firewall selbst kommen. Eine gründliche Sicherheitsbewertung der Firewall deckt potenzielle Fehlkonfigurationen oder anfällige Regelsätze auf und hilft, die Angriffsfläche deutlich zu reduzieren.

- Wireless LAN Security Assessment (WLAN): Ein WiFi-Netzwerk kann mit unterschiedlichen Sicherheitsstandards und Einstellungen konfiguriert werden, wobei einige sicherer sind als andere. Eine falsche Konfiguration kann einem Angreifer jedoch leicht Zugang verschaffen. Selbst mit kostengünstigen Geräten lässt sich ein WiFi-Signal über grosse Entfernungen empfangen, wodurch ein Angreifer ohne physischen Kontakt Zugang zum WLAN erlangen kann. Dieser erste Zugang könnte dann für weitere Angriffe gegen interne Systeme genutzt werden. Ein Wireless LAN Security Assessmentkann Fehlkonfigurationen, unsichere Einstellungen oder schwache Sicherheitsmassnahmen aufdecken und dabei helfen, die Sicherheitsstandards des Netzwerks signifikant zu erhöhen.

- E-Mail Security Assessment: E-Mail-Server sind oft dem Internet ausgesetzt und damit ein lohnendes Ziel für Angreifer. Ein falsch konfigurierter E-Mail-Server kann für den Versand von Spam-Mails missbraucht werden oder einem Angreifer die Tür zum internen Netzwerk öffnen. Klickt ein Mitarbeiter auf einen bösartigen E-Mail-Anhang, kann sich ein Angreifer einen ersten Zugang zum internen Netzwerk verschaffen. Ein E-Mail Security Assessment hilft bei der Identifizierung von Fehlkonfigurationen von Sicherheitseinstellungen und -massnahmen und kann zum Beispiel aufzeigen, welche Art von E-Mail-Anhängen gefiltert wurden und welche nicht. Auf der Grundlage dieser Erkenntnisse kann das Sicherheitsniveau verbessert werden.

- VPN Penetration Test: Bei dieser Art von Test wird das Virtual Private Network (VPN) auf Schwachstellen untersucht, um sicherzustellen, dass der Zugriffsschutz für externe Verbindungen gewährleistet ist.

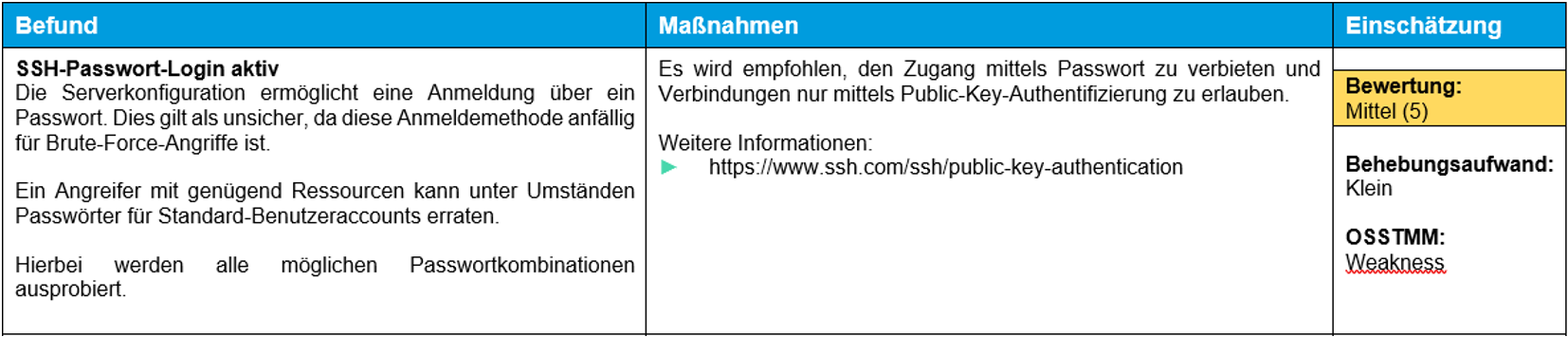

- Nachbereitung und Berichterstellung: Nach Abschluss der Tests listen die Penetration Tester die entdeckten Schwachstellen detailliert auf und bewerten sie nach Schweregrad und Eintrittswahrscheinlichkeit. Im Bericht geben sie zudem konkrete Empfehlungen , wie die Sicherheitslücken geschlossen werden können, um das System dauerhaft abzusichern. In der nachfolgenden Abbildung ist bespielhaft ein Befund aus einem Schlussbericht von Oneconsult dargestellt:

Ziele eines Network Penetration Tests

Ein Network Penetration Test verfolgt verschiedene Ziele, um die Sicherheit eines Netzwerks zu verbessern:

- Schwachstellen identifizieren: Der Penetration Test zielt darauf ab, potenzielle Sicherheitslücken zu erkennen, bevor Angreifer diese ausnutzen können. Dabei werden Eintrittspunkte wie offene Ports identifiziert und auf Schwachstellen analysiert, aber auch unsichere Konfigurationen, veraltete Software und schwache Passwörter erkannt.

- Risiken bewerten: Nach der Identifizierung der Schwachstellen werden diese nach ihrem Schweregrad und der Wahrscheinlichkeit eines erfolgreichen Angriffs bewertet. Zusätzlich erfolgt eine Einteilung nach dem OSSTMM Framework. Diese Einstufungen helfen dabei, die notwendigen Massnahmen zu priorisieren.

- Compliance und Sicherheitsstandards erfüllen: Viele Unternehmen müssen sich an gesetzliche oder branchenspezifische Sicherheitsstandards halten. Penetration Tests unterstützen dabei, die Einhaltung dieser Standards zu überprüfen und nachzuweisen.

- Empfehlungen geben: Am Ende des Tests erhalten Unternehmen einen detaillierten Bericht mit konkreten Empfehlungen zur Behebung der identifizierten Schwachstellen und zur Verbesserung des Sicherheitsniveaus.

Methoden und Tools eines Network Penetration Tests

Penetration Tester nutzen eine Vielzahl von Tools und Methoden, um Schwachstellen in Netzwerken aufzudecken. Generell wird zwischen zwei Ansätzen unterschieden:

- Automatisiert: Tools sind besonders nützlich, um grosse Netzwerke schnell und effizient auf Schwachstellen zu scannen. Sie liefern eine umfassende Übersicht und ermöglichen es, bekannte Sicherheitslücken zu erkennen.

- Network Scanning Tools: Diese Tools dienen der Erkennung von Geräten, offenen Ports und laufenden Diensten in einem Netzwerk. Sie liefern eine erste Übersicht über die Netzwerkstruktur und identifizieren potenzielle Angriffspunkte. Beispiele: Nmap, Zenmap

- Vulnerability Scanner: Diese Tools scannen Systeme auf bekannte Schwachstellen, die in Datenbanken wie «Common Vulnerabilities and Exposures» (CVE) dokumentiert sind. Sie bieten detaillierte Informationen über den Schweregrad und die Ausnutzbarkeit der gefundenen Schwachstellen. Beispiele: Nessus, OpenVAS

- Manuell: Manuelle Tests erfordern das Fachwissen eines Penetration Testers und ermöglichen eine tiefergehende Analyse. Sie sind besonders effektiv bei der Aufdeckung komplexer Schwachstellen, die automatisierte Tools nicht erkennen können.

Best Practices und Empfehlungen

Die regelmässige Durchführung von Network Penetration Tests ist ein wichtiger Baustein für eine robuste Cyberabwehr. Um den grösstmöglichen Nutzen aus diesen Tests zu ziehen, sollten folgende Best Practices beachtet werden:

- Regelmässige Durchführung und Anpassung: Penetration Tests sollten in regelmässigen Abständen durchgeführt werden, um mit der sich ständig verändernden Bedrohungslandschaft Schritt zu halten. Die Häufigkeit der Tests hängt von der Unternehmensgrösse, der Branche und der Komplexität der IT-Infrastruktur ab.

- Zielsetzung und Definition des Umfangs: Vor jedem Test sollten klare Ziele sowie der Umfang definiert werden. Dies umfasst die zu testenden Systeme, die zu verwendenden Methoden und die gewünschten Ergebnisse.

- Kombination von manuellen und automatisierten Tests: Sowohl manuelle als auch automatisierte Tests haben ihre Stärken – manuelle Tests ermöglichen eine tiefergehende Analyse, während automatisierte Tests für eine schnelle und umfassende Überprüfung grosser Netzwerke geeignet sind.

- Einsatz qualifizierter Penetration Tester: Die Auswahl erfahrener Penetration Tester ist entscheidend für den Erfolg eines Tests. Diese Experten verfügen über das nötige Wissen und die Fähigkeiten, um komplexe Angriffsvektoren zu identifizieren und auszunutzen.

- Detaillierte Dokumentation und Nachverfolgung: Die Ergebnisse eines Penetration Tests sollten in einem ausführlichen Bericht zusammengefasst werden, der alle identifizierten Schwachstellen, deren Schweregrad und konkrete Handlungsempfehlungen enthält. Die Umsetzung der Empfehlungen sollte regelmässig überprüft werden.

Des Weiteren sollten folgende Punkte vom Unternehmen umgesetzt und eingehalten werden:

- Einbindung des gesamten Unternehmens: Sicherheitsmassnahmen sind eine Gemeinschaftsaufgabe. Alle Mitarbeitenden sollten für das Thema IT-Sicherheit sensibilisiert werden und sich ihrer Rolle bei der Abwehr von Cyberangriffen bewusst sein.

- Patch- und Konfigurationsmanagement: Ein effektives Patchmanagement und eine konsistente Konfiguration der Systeme sind entscheidend, um bekannte Schwachstellen zu schliessen und ein einheitliches Sicherheitsniveau zu gewährleisten.

- Zugriffsberechtigungen und Rollenkonzept: Die Zugriffsberechtigungen sollten auf das notwendige Minimum beschränkt sein, um das Risiko von Datenlecks zu minimieren. Ein klar definiertes Rollenkonzept unterstützt bei der Verwaltung der Zugriffsberechtigungen.

- Notfallplanung: Es sollte ein Notfallplan für den Fall eines erfolgreichen Angriffs erstellt werden. Dieser Plan sollte die Reaktion auf einen solchen Vorfall detailliert beschreiben.

- Kontinuierliche Verbesserung: Die Ergebnisse von Penetration Tests sollten kontinuierlich ausgewertet werden, um die vorhandenen Sicherheitsmassnahmen weiter zu verbessern.

Wie kann Oneconsult unterstützen?

Mit den Network / Security Infrastructure Tests von Oneconsult erfahren Sie, inwieweit Sie Schwachstellen unter Kontrolle haben oder welche Sicherheitslücken noch bestehen. Unsere umfassenden Tests und Analysen decken potenzielle Sicherheitsrisiken, Schwachstellen und Bedrohungen in Ihrer Netzwerk- und Sicherheitsinfrastruktur auf, damit Sie diese beheben können, bevor sie von Cyberkriminellen ausgenutzt werden.

Oneconsult bietet neben Network Penetration Tests eine Vielzahl an weiteren Services, die Ihnen helfen können, Ihr Unternehmen vor Angriffen zu schützen. Unsere qualifizierten Penetration Tester stehen Ihnen bei der Aufdeckung und Behebung von Schwachstellen sowie bei der Verbesserung der Sicherheit Ihres Unternehmens zur Seite.

Fazit

Network Penetration Tests sind ein essenzielles Sicherheitsinstrument für jedes Unternehmen, das seine digitalen Assets und sensiblen Daten schützen möchte. In einer zunehmend vernetzten Welt, in der ständig neue Cyberbedrohungen aufkommen, ist es entscheidend, Sicherheitslücken zu erkennen, bevor sie von Angreifern ausgenutzt werden können. Ein Penetration Test bietet eine strukturierte und gezielte Vorgehensweise, um die Abwehrmechanismen eines Unternehmens zu testen und potenzielle Schwachstellen zu finden, die ansonsten unentdeckt bleiben könnten.

Durch die proaktive Identifizierung von Sicherheitslücken in der Netzwerkinfrastruktur lassen sich Angriffe verhindern, bevor sie stattfinden. Penetration Tester simulieren reale Bedrohungen und Angriffsvektoren, um sich ein umfassendes Bild von der Netzwerksicherheit zu machen. Auf diese Weise wird nicht nur das Risiko von Datenverlusten reduziert, sondern auch der Schutz vor finanziellen Schäden, die durch Angriffe entstehen könnten, verbessert.

Insgesamt ist ein Network Penetration Test mehr als nur eine einmalige Überprüfung der Netzwerksicherheit – er ist ein unverzichtbarer Bestandteil einer umfassenden Sicherheitsstrategie, der dazu beiträgt, Unternehmen vor aktuellen und zukünftigen Cyberbedrohungen zu schützen.