Zunächst führt der Artikel knapp in die Grundlagen von Schadsoftware (Malware) und speziell Remote-Access-Trojanern (RATs) ein. Danach zeichnet er die Geschichte von öffentlich verfügbaren RATs anhand von herausragenden Vertretern nach. Der Artikel schließt mit einem Ausblick auf aktuelle Entwicklungen bei öffentlich verfügbaren Trojanern.

Einführung

Malware (von malicious software; auf Deutsch wörtlich: „bösartige Software“; verbreitete Benennung: Schadsoftware) ist eine Software, deren Zweck oder deren Effekt bösartig ist. Sie führt absichtlich vom Betroffenen unerwünschte Funktionen aus. Der durch Malware verursachte Schaden kann sich auf einen Anwender, einen Rechner oder ein Netzwerk beziehen. Malware spielt bei den meisten Sicherheitsvorfällen und Einbrüchen in Computersysteme eine Rolle.

Ein Trojaner (vollständig: trojanisches Pferd) ist ein Programm, das vorgibt, einen legitimen Zweck zu erfüllen, aber unbemerkt zusätzliche bösartige Funktionen ausführt. Trojaner unterscheiden sich besonders dadurch von anderer Malware wie Viren und Würmern, dass sie sich im Gegensatz zu diesen nicht selbst weiterverbreiten, sondern für die Installation und Verteilung auf Aktionen des Computernutzers oder eines Angreifers angewiesen sind. Das Konzept des Trojaners in technischem Zusammenhang ist seit mindestens 1972 bekannt. Die Bezeichnung leitet sich vom hölzernen Pferd ab, das die Griechen dem Mythos zufolge bei der Belagerung von Troja vor dessen Tore schoben; in seinem Bauch die griechischen Soldaten, die Troja einnahmen, nachdem die Trojaner das Unheil bringende Geschenk in ihre Stadt gezogen hatten.

Remote-Access-Trojaner (RATs) sind eine Untergruppe von Trojanern. Sie ermöglichen die Fernüberwachung und Fernsteuerung eines entfernten Rechners. RATs können auch als Backdoor (Hintertür) mit großem Funktionsumfang betrachtet werden.

RATs bestehen in der Regel aus zwei Komponenten: ein leichtgewichtiger Server läuft auf dem infizierten und fernzusteuernden Rechner und führt dort die Befehle aus, die ihm über ein Netzwerk von einem Client übermittelt werden, der auf dem Rechner des Angreifers ausgeführt wird [1, S. 1]. Alternativ kann der Client in Form einer Command-and-Control-Infrastruktur (auch: Command-and-Control-Server) im Internet mehrere entfernte Rechner fernsteuern.

Die Serverkomponente auf dem fernzusteuernden Rechner ist in der Regel so entwickelt, dass sie möglichst unentdeckt bleibt. Sie startet gewöhnlich automatisch beim Hochfahren des ferngesteuerten Rechners und meldet dem Client, dass sie aktiv ist [2, S. 8].

Der Benutzer des Clients kann zahlreiche Aktionen auf dem ferngesteuerten Computer ausführen, etwa Dateien hoch- und herunterladen oder löschen, Tastatureingaben mitschneiden, Zugangsdaten stehlen, Anwendungen starten.

RATs teilen sich viele Merkmale mit legitimen Fernwartungsprogrammen wie pcAnywhere oder TeamViewer. Der Unterschied besteht im Wesentlichen im vorgesehenen Verwendungszweck: legitime Fernwartung eigener oder administrierter Rechner bei Fernwartungswartungswerkzeugen – oder illegale, zumindest illegitime Fernsteuerung fremder Rechner bei RATs.

NetBus

NetBus (Schreibweise auch: Netbus) ist der erste RAT, der bekannt wurde und größere Verbreitung erlangte. Im März 1998 veröffentlichte der Schwede Carl-Fredrik Neikter die erste Version der in Delphi geschriebenen Software [3].

Ursprünglich war das als Shareware vertriebene Programm, das zum Testen kostenlos heruntergeladen werden konnte und danach eine Registrierungsgebühr von 15 US-Dollar verlangte, nach Angaben des Entwicklers dazu gedacht, „to let people have some fun with his/her friends. In other words, my attention with NetBus in the beginning was neither to have it as an administration tool nor as an hacking-tool“. Der Namensbestandteil „bus“ steht im Schwedischen für „Unfug“ oder „Streich“.

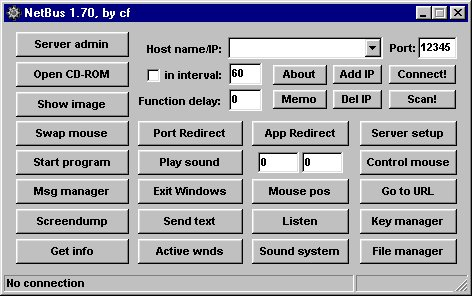

NetBus weist eine Client-Server-Architektur auf: Der Server-Teil muss auf jenem Rechner installiert werden, der ferngesteuert werden soll; die dazu notwendige ausführbare Datei hatte wechselnde Symbole und hieß häufig Patch.exe und SysEdit.exe [5, S. 5]. Beim ersten Start richtete sich der Server als Autostart-Eintrag in der Windows-Registrierungsdatenbank ein. Der NetBus-Server auf dem Rechner des Opfers wartete auf TCP-Port 12345 auf Verbindungen; in späteren Versionen konnte die Portnummer konfiguriert werden, im Standard lauschte der Server dann auf TCP-Port 20034.

Auf der Gegenseite, dem Rechner des Angreifers, lief der Client in Form einer grafischen Benutzeroberfläche. Um eine Fernsteuerungsverbindung herzustellen, musste der Angreifer die IP-Adresse seines Opfers kennen und in den Client eingeben – sowie, falls von den Standardeinstellungen abweichend, die Portnummer des NetBus-Servers. Effiziente Steuerung mehrerer Rechner, wie sie heutige RATs bieten, war mit den ersten NetBus-Versionen nicht möglich.

NetBus konnte auf dem ferngesteuerten Rechner etwa Tastatureingaben mitscheiden sowie verfälschen, Bildschirmfotos erstellen, Programme starten, Dateien auf der Festplatte ansehen und herunterladen.

Von Anfang an unterstützte das Werkzeug die Betriebssysteme, die damals am weitesten verbreitet waren: Windows 95 und 98, ME und NT 4.0; ab Version 1.70 auch Windows 2000 und XP.

Der Entwickler von NetBus erweiterte stetig dessen Funktionsumfang und behob bekannt gewordene Programmfehler. Als schließlich die ersten Antimalwareprogramme begannen, NetBus als Schadsoftware zu entdecken, bat der NetBus-Autor deren Hersteller, seinen RAT nicht als bösartig zu melden; diese lehnten jedoch ab. Schließlich veröffentlichte er neue Versionen, die von den signaturbasierten Malwarescannern nicht mehr erkannt wurden.

Bereit dieser erste populäre RAT wurde missbraucht: Auf den Arbeitsrechner des schwedischen Juristen Magnus Eriksson wurde 1999 mit NetBus eine Sammlung von Tausenden kinderpornographischen Fotos hochgeladen. Als Universitätsadministratoren die Sammlung entdeckten, wurde Eriksson verdächtigt, verlor seine Anstellung an der Universität und musste infolge der Medienberichterstattung das Land verlassen. Erst später wurde im Zuge der Ermittlungen geklärt, dass sein Rechner nur Zwischenlager eines unbekannten Dritten war. 2004 wurde er von einem Gericht freigesprochen [6, S. 41].

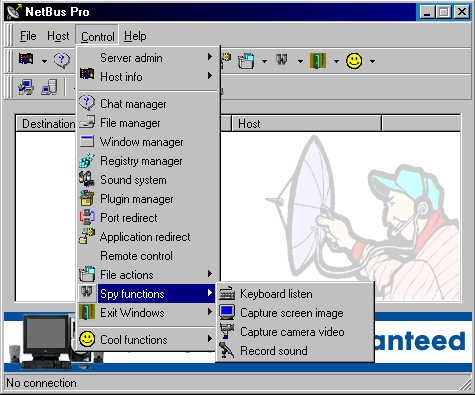

Mit der im Februar 1999 veröffentlichten zweiten Hauptversion nahm die Professionalisierung zu: NetBus 2.0 Pro wurde als umfangreiches Werkzeug zur Fernwartung kommerziell vertrieben sowie explizit als Spähsoftware zur manuellen Installation auf dem Rechner des zu Überwachenden beworben. Neben einer überarbeiteten Oberfläche bot die Version 2.0 neue Funktionen wie Webcam-Mitschnitte, einen Chat und eine Schnittstelle für Plug-ins. Zudem konnte die neue Version von einem einzelnen Client aus mehrere NetBus-Server kontrollieren; allerdings übermittelte der Client die Befehle sequenziell und nicht parallel an die ferngesteuerten Server [2, S. 9].

Durch den gestiegenen Funktionsumfang und den für die Installation notwendigen physischen Zugriff war die Serverkomponente auf dem Rechner des überwachten Opfers nicht mehr so unauffällig aufzubringen wie in den ersten Versionen. Deswegen entwickelten böswillige Hacker angepasste Varianten von NetBus 2.0, die besser für illegale Zwecke eingesetzt werden konnten und sich etwa als Patch für Chatprogramme tarnten [7].

Obwohl NetBus mit Version 2.0 Plug-ins von Drittautoren unterstützte, entstand um den Hauptautoren (im Gegensatz zu Back Orifice) keine Entwicklergemeinschaft, die NetBus mit eigenen Funktionen erweiterte.

Back Orifice

Back Orifice, häufig abkürzt als BO, wurde am 1. August 1998 von dem Hackerzusammenschluss Cult of the Dead Cow auf der IT-Sicherheitskonferenz DEFCON in Las Vegas vorgestellt. Der Name des Programms ist eine Verballhornung des seit 2001 eingestellten Microsoft-Produkts „BackOffice“: „Back Orifice“ steht im Englischen für „Hintern“ und „Öffnung“. Back Orifice gilt als der bekannteste historische Remote Access Trojan [3].

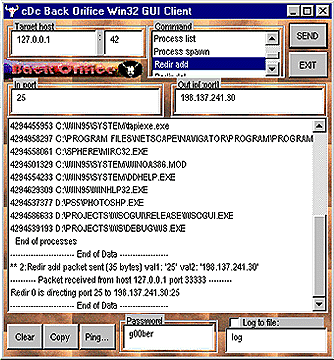

Wie NetBus besteht Back Orifice aus einer Server-Komponente auf dem fernzusteuernden Rechner und einer Client-Komponente auf dem Rechner des Administrators oder Angreifers. Die erste Version lief auf den Microsoft-Betriebssystemen Windows 95 und 98, die Client-Komponente war mit Quelltext auch für Unix verfügbar [8].

Back Orifice konnte Informationen über den ferngesteuerten Rechner, angemeldete Benutzer und installierte Software sammeln; Dateien kopieren, verändern sowie hoch- und herunterladen; Prozesse starten oder beenden; die Registrierungsdatenbank bearbeiten; gespeicherte Passwörter auslesen; sämtliche Netzwerkverbindungen anzeigen und mitschneiden sowie Screenshots und Einzelbilder von angeschlossenen Webcams aufnehmen.

Die Funktionen das RATs waren damit so umfangreich, dass seine Autoren auf der Back-Orifice-Website zu Recht behaupteten: „On a local LAN or across the Internet, [Back Orifice] gives its user more control of the remote Windows machine than the person at the keyboard of the remote machine has“ [8].

Ebenso wie NetBus (in späteren Versionen) konnte Back Orifice durch Plug-ins von Drittentwicklern erweitert werden. In kurzer Zeit entwickelten andere Programmierer zahlreiche Erweiterungen für Back Orifice, die auf dessen Website zentral veröffentlicht wurden.

Die Entwickler bezeichneten Back Orifice von Anfang an als „Proof of Concept“, welcher die Anfälligkeit und fehlenden Sicherheitsmaßnahmen von Microsofts Betriebssystem Windows 98 demonstrieren sollte. Ebenso präsentierten sie die Software als nützliches und legitimes Fernwartungswerkzeug für Administratoren und verwahrten sich einer Einordnung ihres Programmes als RAT. Dagegen ist einzuwenden, dass sich Back Orifice auf dem fernzusteuernden System ohne Rückmeldung installiert, permanent als Dienst läuft, entfernten Rechnern seine Verfügbarkeit mitteilt und sich in der Übersicht der laufenden Prozesse verstecken lässt. Über die behauptete Harmlosigkeit und Legitimität als Fernwartungswerkzeug entbrannte in der Gemeinde der Sicherheitsforscher unmittelbar nachdem es veröffentlicht wurde ein erbitterter Streit [9].

Wegen der einfachen grafischen Benutzeroberfläche blieb Back Orifice trotz der Beteuerung der Entwickler unter technisch nicht sehr versierten Hackanfängern, den so genannten „Script Kiddies“, einige Jahre lang der RAT der Wahl.

Ein typischer Angriff mit Back Orifice war etwa eine Phishing-Attacke: Der Angreifer sendete seinem Opfer eine E-Mail, an der die ausführbare Datei des Back-Orifice-Servers angehängt war, und verleitete es zum Starten der Anwendung. Danach hatte der Angreifer über das Internet volle Kontrolle über den Rechner seines Opfers.

Im Juli 1999 veröffentlichte die Hackergruppe Cult of the Dead Cow die grundlegend überarbeitete zweite Version, Back Orifice 2000 genannt (abgekürzt als BO2k), und legte den Quelltext unter einer Open-Source-Lizenz offen. Neben Windows 95 und 98 wie die Vorgängerversion konnte Back Orifice 2000 auch Systeme mit Windows NT, 2000, XP und Vista fernsteuern [10].

Back Orifice 2000 konnte ebenfalls mit Plug-ins erweitert werden, etwa um starke Verschlüsselungsverfahren, alternative Verbindungsmethoden über ICMP oder um eine BOSCRIPT genannte Skriptsprache zur Automatisierung von Client und Server.

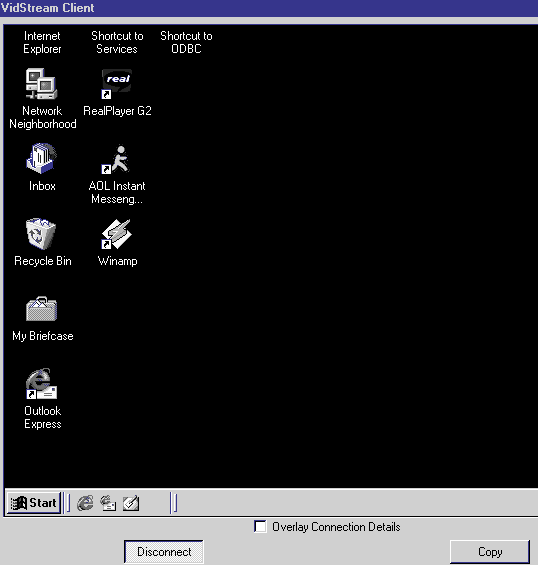

Mit dem Plug-in BOPEEP ermöglichte ein kostenlos verfügbares Fernwartungswerkzeug erstmals die Bewegtbildübertragung und Steuerung des entfernten Bildschirms. Back Orifice 2000 war deswegen bei Administratoren zur legitimen Fernwartung von Rechnern beliebt [11].

Back Orifice wurde für Angreifer zum Werkzeug der Wahl: Im Jahr 2000 wurden mehr als ein Drittel der offiziell in Südkorea registrierten Sicherheitsvorfälle damit in Verbindung gebracht [12, S. 2].

SubSeven

Die erste Version von SubSeven (auch bekannt als Sub7 oder Sub7Server) wurde am 28. Februar 1999 von einem Entwickler namens Mobman veröffentlicht [1, S. 1]. Bekannt wurde es jedoch vor allem durch Version 2.1.3 Bonus, die am 28. Juni 1999 erschien.

Der Name leitet sich vom älteren RAT NetBus her, dessen Name umgedreht zu „suBteN“ wird; anschließend wird „ten“ durch „seven“ ersetzt. SubSeven unterstützte die Windows-Versionen 95, 98, ME und XP.

Obwohl auch der Autor von SubSeven öffentlich den Scherz-Charakter seines Programmes betonte, widersprach dem der tatsächliche Einsatz: im Diskussionsmedium Usenet wurden etwa jeden Monat Tausende SubSeven-Kopien als angebliche Erotikfilme getarnt als Köder für unbedarfte Opfer ausgelegt. Dem widerspricht auch, dass der Autor in der Hintertür-Funktionalität von SubSeven eine eigene Hintertür mit einem fest-codierten Passwort versteckt hatte. Verbreitete Schutzbehauptungen von RAT-Entwicklern wurden bereits früh in den ersten Fachbüchern über Malware widerlegt.

Im Juli 2003 wurde der RAT über eine Phishing-E-Mail verbreitet, die sich als Sicherheitsmeldung des Antimalwareherstellers Symantec über ein angeblich notwendiges Update ausgab [13].

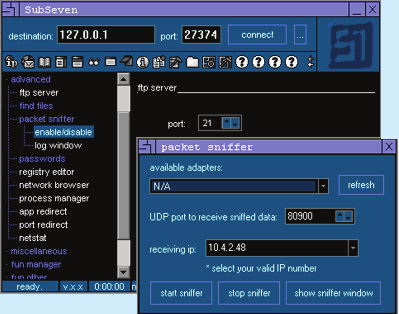

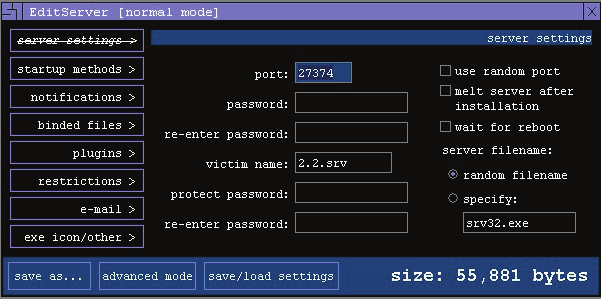

SubSeven besteht aus drei Komponenten: Client des Angreifers (Dateiname gewöhnlich SubSeven.exe), Server für den Rechner des Opfers und einem Werkzeug zum Konfigurieren des Servers in Form der EditServer.exe.

Mit dem Konfigurationswerkzeug kann der Angreifer etwa den TCP-Port des Servers (im Standard 27374) ändern oder einstellen, dass sich der Server beim Start des ferngesteuerten Rechners über die Chatprotokolle ICQ oder IRC mit seiner aktuellen IP-Adresse beim Client meldet. Das vermeidet Verbindungsschwierigkeiten trotz wechselnder IP-Adressen durch Modemeinwahl.

Die Einstellungen werden in einem verschlüsselten Konfigurationsblock am Ende der ausführbaren Datei der Server-Komponente gespeichert. Zudem kann der Zugang zum Server mit einem Passwort geschützt werden und die SubSeven-Serverkomponente als Trojaner in eine legitime ausführbare Datei eingefügt werden.

Die Fernsteuerungsfunktionen von SubSeven übertreffen die von Back Orifice [14, S. 3-4]. Neben dessen Funktionen kann der Angreifer etwa einen Live-Videostream von angeschlossenen Webcams anzeigen, Audio von Mikrofonen mitschneiden oder das Opfer mit „Fun“ und „Extra Fun“-Funktionen ärgern, wie von synthetischer Stimme vorgelesenen Sprachnachrichten, dem Auf-den-Kopf-Stellen des Bildschirms oder dem Vertauschen der Mausknöpfe.

Der SubSeven-Client enthält eine Scanner-Komponente, die IP-Adressblöcke nach erreichbaren SubSeven-Servern absucht. Für Netzwerke von Unternehmen oder anderen Organisationen besonders gefährlich ist die Portweiterleitung (eine Funktion, die bereits NetBus 2.1 bot), mit der Anwendungen aus dem internen Netzwerk an den Angreifer durchgeschleift werden können, in Kombinationen mit dem eingebauten Portscanner, der sie entdecken kann. Dadurch werden etwa VPN-Verbindungen von Heimarbeitern zu Einfallstoren in Unternehmensnetzwerke.

Beast

Der RAT Beast wurde 2002 von einem Entwickler namens Tataye in der Programmiersprache Delphi für Microsoft-Betriebssysteme von Windows 95 bis Windows 2000 und XP veröffentlicht.

Die Fernsteuerungsfunktionen von Beast entsprechen denen von älteren RATs. Wie diese arbeitet Beast mit einer Client-Server-Architektur. Beast war jedoch die erste Schadsoftware, die viele Tarnfunktionen vereinte, die noch in aktuellen RATs gefunden werden, wie Reverse-Verbindungen, Code Injection und Anti-Antimalware-Techniken [16].

Bei einer Reverse-Verbindung kontaktiert nicht der Client den Server, dessen aktuelle IP-Adresse er bei einer Standardverbindung kennen muss. Stattdessen verbindet sich der Server vom ferngesteuerten Rechner aus mit dem Client des Angreifers; dessen aktuelle IP-Adresse ermittelt er dynamisch über eine Namensauflösung über das Domain Name System (DNS).

Code Injection bedeutet, dass der Beast-Server nicht als eigenständiger Prozess läuft, sondern seinen ausführbaren Code in andere Programme injiziert und als deren Bestandteil läuft. Zielprozesse waren etwa explorer.exe (Windows Explorer), iexplore.exe (Internet Explorer) und msnmsgr.exe (MSN Messenger) oder der Systemprozess winlogon.exe, der Anmeldungen an Windows verwaltet [17].

Als Maßnahmen gegen Software zum Schutz vor Schadprogrammen (Anti-Antimalware) kann Beast Malwarescanner und Firewalldienste beenden und damit einer Entdeckung entgehen und sich ungehindert zum Internet und mit internen Netzwerken verbinden.

Poison Ivy

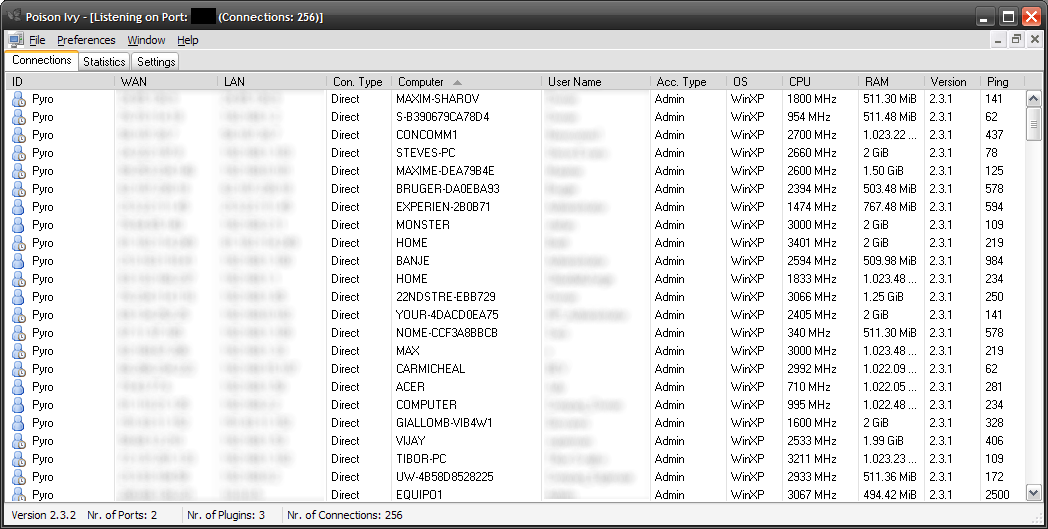

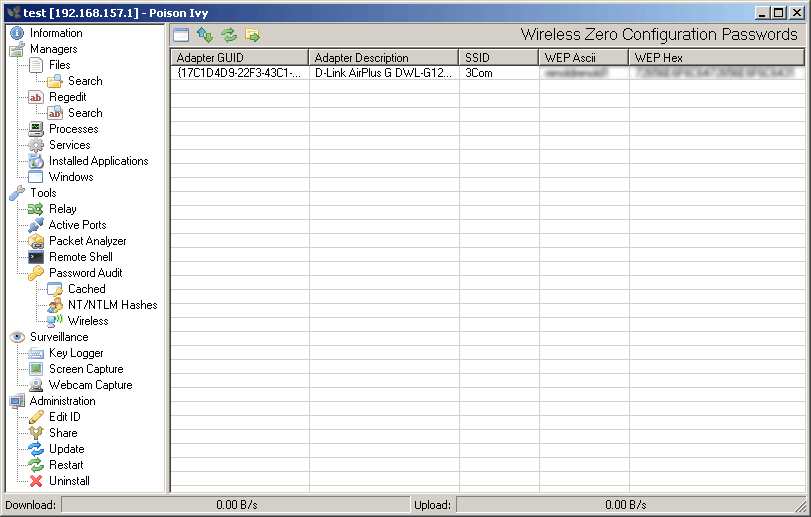

Poison Ivy (Englisch für Giftefeu) wurde erstmals 2005 veröffentlicht; die offizielle Entwicklung ruht seit 2008, als Version 2.3.3 erschien, [18] die wegen ihrer einfachen Nutzbarkeit noch heute von diversen Angreifergruppen eingesetzt wird. Der Autor ist unbekannt; er ist vermutlich chinesischer Muttersprachler. Poison Ivy läuft unter den Betriebssystemen Windows 2000, XP, 2003, NT sowie Vista.

Es bietet die typischen Fernsteuerungsfunktionen– etwa Dateimanagement, Tastaturaufzeichnung, Videomitschnitt, Passwortdiebstahl – und kann umfassend konfiguriert und durch Plug-ins erweitert werden. Zudem kann der Zugang zum Server mit einem Passwort geschützt werden.

Neu ist erstmals die Darstellung aller fernsteuerbaren Server in einer übersichtlichen Tabelle mit den wichtigsten Systeminformationen, von der aus auf die Fernsteuerungsfunktionen der einzelnen Serversysteme zugegriffen werden kann.

Bemerkenswert ist der Einsatz von Poison Ivy in Angriffen von Advanced-Persistent-Threat-Gruppen (APTs), die den öffentlich verfügbaren RAT zum Festsetzen und Ausbreiten im angegriffenen Netzwerk nutzen [20, S. 3-4].

2011 wurde Poison Ivy etwa beim Diebstahl der Daten zum Authentifizierungsverfahren SecureID bei der Sicherheitsfirma RSA genutzt. Dieser Angriff wird staatlich unterstützten chinesischen Gruppen zugerechnet. Ebenfalls 2011 wurde Poison Ivy in der Nitro getauften Kampagne gegen US-Bundesbehörden, Rüstungshersteller und Menschenrechtsgruppen verwendet [21]; ein Jahr später in einer Angriffsserie auf Besucher von Websites amerikanischer Bundesbehörden. Eine inoffizielle, weiterentwickelte Variante von Poison Ivy wurde im April 2014 in Phishing-Kampagnen gegen Hongkonger Demokratieaktivisten verwendet [19].

CyberGate

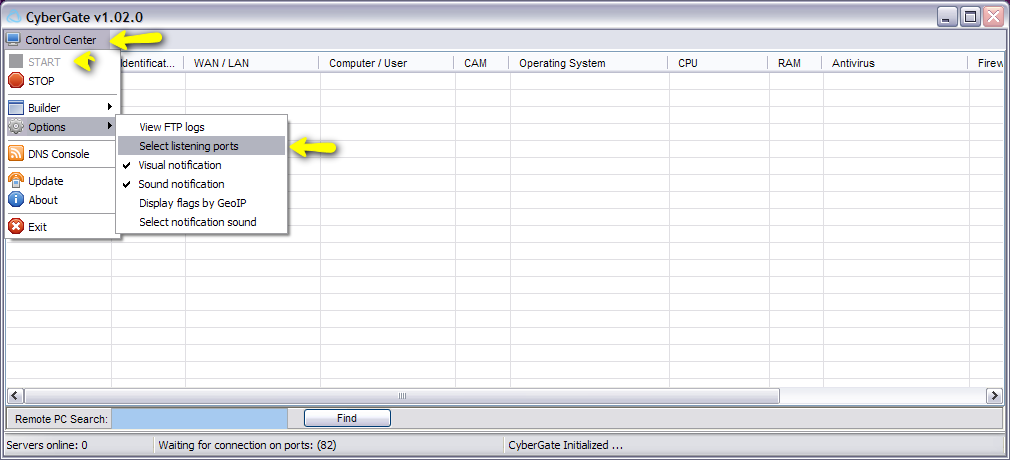

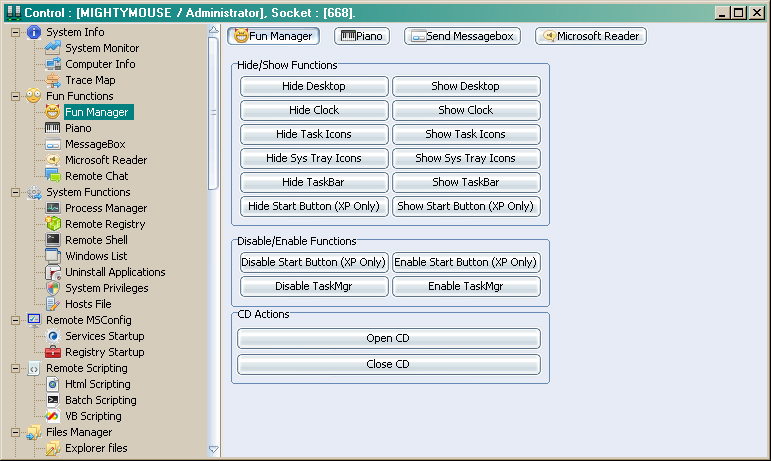

CyberGate war ein ab 2008 kommerziell vertriebener RAT für die Betriebssysteme Windows XP, 2000, 2003, NT und 7, der mit der professionellen Entwicklung und der Kompatibilität mit zahlreichen Windows-Versionen beworben wurde.

Der RAT ist in Delphi geschrieben. CyberGate entspricht im Funktionsumfang seinen Vorgängern. Der Server wird über eine AES-verschlüsselte Verbindung vom Client mit einer grafischen Benutzeroberfläche in Tabellenform ferngesteuert.

Abbildung 10: CyberGate Client (Quelle: https://photobucket.com/gallery/user/Darhe/media/cGF0aDovUkFUXzQucG5n/?ref=)

CyberGate wurde von den Entwicklern als legitimes Fernwartungswerkzeug für Systemadministratoren beworben, war jedoch klar erkennbar für illegale Aktivitäten entwickelt worden. Premium-Funktionen in unterschiedlichen Editionen (Silber, Gold, Platin) wurden mit Rootkit-Funktionen und Drive-by-Download-Exploits angeboten.

2014 zählte CyberGate zu den drei in Untergrundmärkten beliebtesten kommerziellen Trojanern. Seit 2016 ist die Website des Herstellers offline [23, S. 7].

Eine in Südamerika aktive Angreifergruppe überwachte zwischen 2008 und 2013 mit CyberGate Oppositionelle und unabhängige Journalisten [24].

DarkComet

DarkComet ist ein kostenloser RAT, der von dem französischen Sicherheitsexperten Jean-Pierre Lesuer (mit dem Pseudonym DarkCoderSc) 2008 entwickelt wurde [25] und im Sommer 2012 weite Verbreitung fand. Die Website zu DarkComet enthielt Links auf die Social-Media-Präsenzen des Entwicklers, etwa seinen Twitter- und Facebook-Account sowie sein LinkedIn-Profil. DarkComet ist in Delphi geschrieben.

DarkComet kann auf Seite des Servers, dem ferngesteuerten Rechner, über 60 unterschiedliche Funktionen ausführen; damit lässt sich wie schon in seinen Vorgängern die komplette Kontrolle über den entfernten Rechner übernehmen. Der DarkComet-Server läuft unter Windows XP, Vista sowie 7 und sendet alle 20 Sekunden ein Lebenszeichen an den DarkComet-Client.

Der Entwickler beschrieb DarkComet als Fernsteuerungswerkzeug mit vielen nützlichen Funktionen für Administratoren – und nicht als RAT. Auch hier spricht der Funktionsumfang von DarkComet den Worten des Entwicklers Hohn: Neben der für den legitimen Anwender des Rechners unauffälligen Installation kann DarkComet Programme deinstallieren, darunter Malwarescanner und Windows-Sicherheitsupdates, und kann Distributed-Denial-of-Service-Angriffe (DDoS) auf andere Rechner ausführen. Zudem erwähnte der Autor selbst, dass sein Werkzeug häufig von Kriminellen eingesetzt und von Malwarescannern als Schadsoftware erkannt wird [26].

Das Programm selbst konnte kostenlos heruntergeladen werden; zusätzlich bewarb der Autor einen 20 Euro teuren Zugriff auf einen „VIP-Bereich“ mit Support, regelmäßigen Updates und der Möglichkeit, die Produktentwicklung zu beeinflussen. DarkComet zählte 2014 zu den drei beliebtesten kommerziellen Trojanern in Untergrundmärkten [23, S. 7].

2012 kam DarkComet in internationale Schlagzeilen, als es mit der Überwachung von Oppositionellen durch die syrische Regierung in Verbindung gebracht wurde: Kritikern von Präsident Assad wurden über das Chatprogramm Skype mit DarkComet infizierte Dateien gesendet. Wenn das Opfer das Programm ausführte, konnte seine Kommunikation, selbst wenn sie verschlüsselt war, fortan überwacht werden; zudem wurde DarkComet automatisch an dessen Kontakte weiterverbreitet [27].

Wegen des Missbrauchs von DarkComet durch staatliche Akteure gegen ihre eigenen Bürger verkündete der Entwickler im Juni 2012 auf der DarkComet-Website, die Entwicklung einzustellen und sagte in einem Presseinterview: „I never imagined it would be used by a government for spying. […] If I had known that, I would never have created such a tool“ [28].

Trotz der eingestellten Entwicklung verschwand DarkComet nicht: Auch in späteren Angriffswellen wie nach dem islamistischen Terroranschlag auf die „Charlie Hebdo“-Redaktion wurde DarkComet von Kriminellen eingesetzt, um über Social Engineering in sozialen Netzwerken möglichst viele Rechner mit dem RAT zu infizieren [29]. Ein inzwischen verurteilter Erpresser setzte DarkComet ein, um mit der Webcam seiner Opfer anzügliche Bilder zu fotografieren und anschließend mit deren Veröffentlichung zu drohen [30].

BlackShades

BlackShades wurde erstmals im Februar 2010 von damals unbekannten Entwicklern veröffentlicht. Zum Zeitpunkt seiner weitesten Verbreitung waren mehr als 500.000 Rechner in über 100 Ländern mit dem RAT infiziert [31, S. 17].

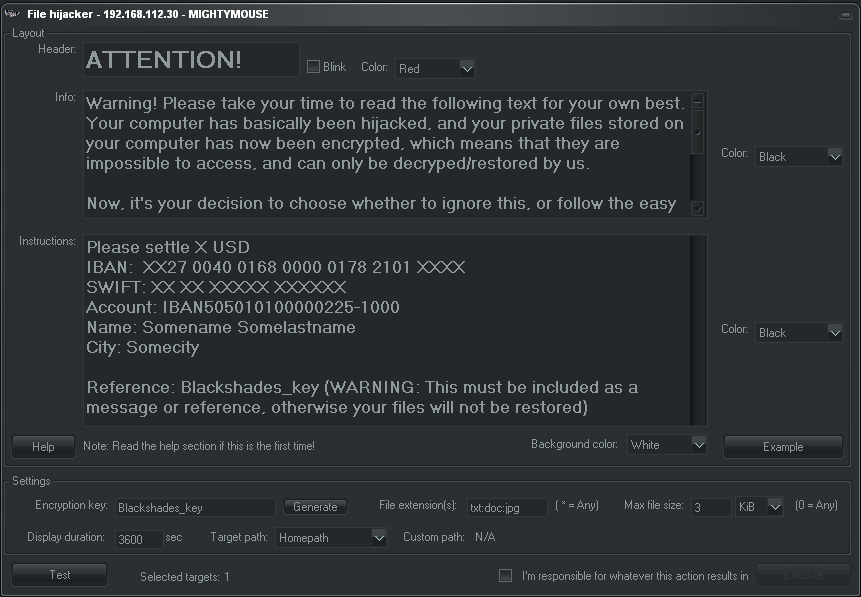

BlackShades bietet die Funktionen von DarkComet, etwa die komplette Überwachung des Rechners (Tastatureingaben, Screenshots; beispielsweise um Zugangsdaten für Bankkonten zu stehlen) und der Umgebung über dessen Webcam – und geht noch darüber hinaus.

BlackShades kann Dateien verschlüsseln und Lösegeld zur Entschlüsselung einfordern (Einsatz als so genannte Ransomware). Zudem kann der RAT Facebook-Nachrichten mit dem Account des Opfers senden. Ein Krimineller kann einen mit BlackShades befallenen Rechner einfach als Teil eines Botnetzes auf einem eingebauten Marktplatz zur Miete anbieten.

Mehrere Funktionen zum einfachen Weiterverbreiten infizieren an Rechner angeschlossene USB-Sticks, senden Chatnachrichten mit BlackShades-Schadcode im Anhang und verteilen befallene Dateien in Dateitauschdiensten wie BitTorrent.

Der Quelltext von BlackShades wurde 2010 – wohl gegen den Willen der Autoren – veröffentlicht [33].

Ebenso wie DarkComet wurde BlackShades zur Überwachung von syrischen Oppositionellen eingesetzt [34].

Im Juni 2012 wurde einer der Entwickler von BlackShades, der US-Amerikaner Michael Hogue, verhaftet, und anschließend zu einer Geldzahlung verurteilt. 2013 wurde der Schwede Alex Yücel verhaftet und 2015 wegen der Entwicklung und des Vertriebs von BlackShades zu fünf Jahren Haft verurteilt [35].

BlackShades wurde von 2010 bis 2014 für 40 US-Dollar zum Kauf angeboten. Nach FBI-Angaben haben die Entwickler den RAT an 6.000 Kunden verkauft und (mit weiteren erbrachten Dienstleistungen) damit insgesamt 350.000 US-Dollar eingenommen [36].

2013 wurde ein Erpresser verhaftet, der über BlackShades mit Webcams anzügliche Bilder von seinen Opfern aufnahm und mit ihrer Veröffentlichung drohte. Im Mai 2014 wurden in einer weltweiten Operation in 16 Ländern knapp hundert Verdächtige verhaftet, die BlackShades gekauft und damit fremde Rechner infiziert hatten [37].

Dennoch wurde die kommerzielle Verbreitung von BlackShades nicht gestoppt: Noch im April 2016 zählte BlackShades zu den drei auf Untergrundmärkten beliebtesten Trojanern [38, S. 15].

Fazit

Die Verfügbarkeit von kommerziellen RATs nimmt trotz Razzien gegen Entwickler, Verkäufer und Anwender zu: Während kommerzielle Trojaner 2013 noch 50 bis 250 US-Dollar gekostet haben, sind die Preise 2014 auf 20 bis 50 US-Dollar gefallen [23, S. 7]. 2016 wurden RATs schon für 5 bis 10 US-Dollar verkauft [38, S. 15].

Beobachter der Untergrundmärkte gehen davon aus, dass die Preise gesunken sind, weil zahlreiche Fernwartungstrojaner kostenlos heruntergeladen werden können. Je länger ein kommerzieller RAT auf dem Markt ist, desto billiger wird er typischerweise.

Aus dem in diesem Artikel bereits beschriebenen Missbrauch von RATs nicht durch Berufs- oder Kleinkriminelle, sondern durch Privatpersonen hat sich über die Jahre eine Subkultur entwickelt: „Ratter“ steuern als Freizeitbeschäftigung fremde Rechner fern und überwachen deren Besitzer [39].

Staatliche oder nicht-staatliche Gruppen verwenden bei zielgerichteten Angriffen zunehmend öffentlich verfügbare RATs. Falls die Angreifer zusätzliche Funktionen brauchen, erweitern sie vorhandene RATs um eigene fortgeschrittene Fähigkeiten. Das gelingt ihnen dank der Verfügbarkeit des Quelltextes bei einigen RATs relativ einfach. Ist das nicht der Fall, können sich fortgeschrittene Angreifer den Aufbau eines RATs durch Reverse Engineering erschließen und darauf aufbauend ihre eigenen Komponenten entwickeln.

Eines der ersten bekannt gewordenen Beispiele für den Einsatz von RATs durch Nationalstaaten war Poison Ivy. Neben DarkComet und BlackShades, die in diesem Artikel beschrieben wurden, konnten zahlreiche andere RATs bei zielgerichteten Angriffen auf IT-Systeme durch fortgeschrittene Angreifergruppen nachgewiesen werden [40, S. 97].

Über den Autor

Frank Ully studierte Technische Redaktion an der Hochschule Karlsruhe – Technik und Wirtschaft und schloss das Studium als Diplom-Technikredakteur ab (inzwischen: Master Kommunikation und Medienmanagement). Noch während seines Studiums baute er die Abteilung Unternehmenskommunikation und Dokumentation eines Berliner Softwareherstellers auf und leitete sie einige Jahre. Später betreute Frank Ully dort interne Anwendersysteme und war für die IT-Sicherheit verantwortlich. Berufsbegleitend schloss er den Masterstudiengang Security Management mit Spezialisierung auf IT-Sicherheit an der Technischen Hochschule Brandenburg ab und zertifizierte sich zum Offensive Security Certified Expert (OSCE) sowie Offensive Security Certified Professional (OSCP). Frank Ully verfügt zudem über die Zertifikate GIAC Reverse Engineering Malware (GREM) sowie Linux Professional Institute Certification Level 3 (LPIC-3) und ist zertifizierter OSSTMM Professional Security Tester (OPST). Zum Ende seines Masterstudiums begann er im November 2017 seine Arbeit als Penetration Tester und Security Consultant bei Oneconsult Deutschland. Seit April 2018 ist Frank Ully Senior Penetration Tester & Security Consultant.

[1]: https://www.softwaresecuritysolutions.com/PDF/RATS.pdf

[2]: https://cyber-defense.sans.org/resources/papers/gsec/evolution-malicious-agents-100344

[3]: https://www.ceilers-news.de/serendipity/125-Remote-Administration-Toolkits-Fernwartung-in-der-Grauzone.html

[5]: https://pws.niu.edu.tw/~hbc/NetBusPro.pdf

[6]: https://download.bitdefender.com/resources/files/Main/file/Malware_History.pdf

[7]: https://www.tcp-ip-info.de/trojaner_und_viren/netbus_pro_eng.htm

[8]: https://www.cultdeadcow.com/tools/bo.html

[9]: https://www.nytimes.com/library/tech/98/08/cyber/articles/04hacker.html

[10]: https://www.bo2k.com/back-orifice-2000-a-step-beyond-back-orifice/

[11]: https://windowsitpro.com/systems-management/little-bopeep

[12]: https://cgi.di.uoa.gr/~ad/Publications/SPE-08.pdf

[13]: https://www.symantec.com/security_response/writeup.jsp?docid=2001-020114-5445-99

[14]: https://www.sans.org/reading-room/whitepapers/malicious/deconstructing-subseven-the-trojan-horse-of-choice-953

[16]: https://www.scmagazine.com/ten-years-of-evolving-threats-a-look-back-at-the-impact-of-notable-malicious-wares-of-the-past-decade/article/558364/

[17]: https://sites.psu.edu/trojanblog/2014/04/22/beast/

[18]: https://web.archive.org/web/20130825175935/https://www.poisonivy-rat.com/

[19]: https://news.softpedia.com/news/poison-ivy-rat-receives-update-just-in-time-to-spy-on-hong-kong-protesters-503298.shtml

[20]: https://www.fireeye.com/content/dam/fireeye-www/global/en/current-threats/pdfs/rpt-poison-ivy.pdf

[21]: https://www.symantec.com/content/en/us/enterprise/media/security_response/whitepapers/the_nitro_attacks.pdf

[23]: https://web.archive.org/web/20150122003945/https://www.secureworks.com/assets/pdf-store/white-papers/wp-dell-secureworks-underground-hacking-report.pdf

[24]: https://citizenlab.ca/2015/12/packrat-report/

[25]: https://darkcomet-rat.com/

[26]: https://blog.malwarebytes.com/threat-analysis/2012/06/you-dirty-rat-part-1-darkcomet/

[27]: https://www.wired.com/2012/07/dark-comet-syrian-spy-tool/

[28]: https://www.theregister.co.uk/2012/07/10/darkcomet_rat_killed_off/

[29]: https://www.mimikama.at/allgemein/achtung-charlie-hebdo-trojaner-unterwegs/

[30]: https://nakedsecurity.sophos.com/2014/03/19/sextortionist-who-preyed-on-miss-teen-usa-and-150-others-sentenced-to-18-months/

[31]: https://timreview.ca/sites/default/files/article_PDF/Shirazi_TIMReview_January2015.pdf

[32]: https://blog.malwarebytes.com/threat-analysis/2012/06/you-dirty-rat-part-2-blackshades-net/

[33]: https://www.symantec.com/connect/blogs/w32shadesrat-blackshades-author-arrested

[34]: https://citizenlab.ca/2012/06/syrian-activists-targeted-with-blackshades-spy-software/

[35]: https://www.heise.de/security/meldung/Entwickler-von-Blackshades-Trojaner-zu-fuenf-Jahren-Haft-verurteilt-2726772.html

[36]: https://krebsonsecurity.com/2014/05/blackshades-trojan-users-had-it-coming/

[37]: https://www.bbc.com/news/uk-27471218

[38]: https://online.wsj.com/public/resources/documents/secureworks_hacker_annualreport.pdf

[39]: https://arstechnica.com/tech-policy/2013/03/rat-breeders-meet-the-men-who-spy-on-women-through-their-webcams/

[40]: A. K. Sood und R. Enbody, Targeted Cyber Attacks: Multi-staged Attacks Driven by Exploits and Malware, Waltham: Syngress, 2014.