Ransomware gehört zu den bedrohlichsten Cyberangriffen der heutigen Zeit. Was einst als relativ simples Erpressungswerkzeug begann, ist zu einer hoch entwickelten und organisierten kriminellen Industrie gewachsen. Unternehmen und Privatpersonen auf der ganzen Welt sehen sich dieser wachsenden Gefahr ausgesetzt, denn Ransomware macht vor niemandem Halt.

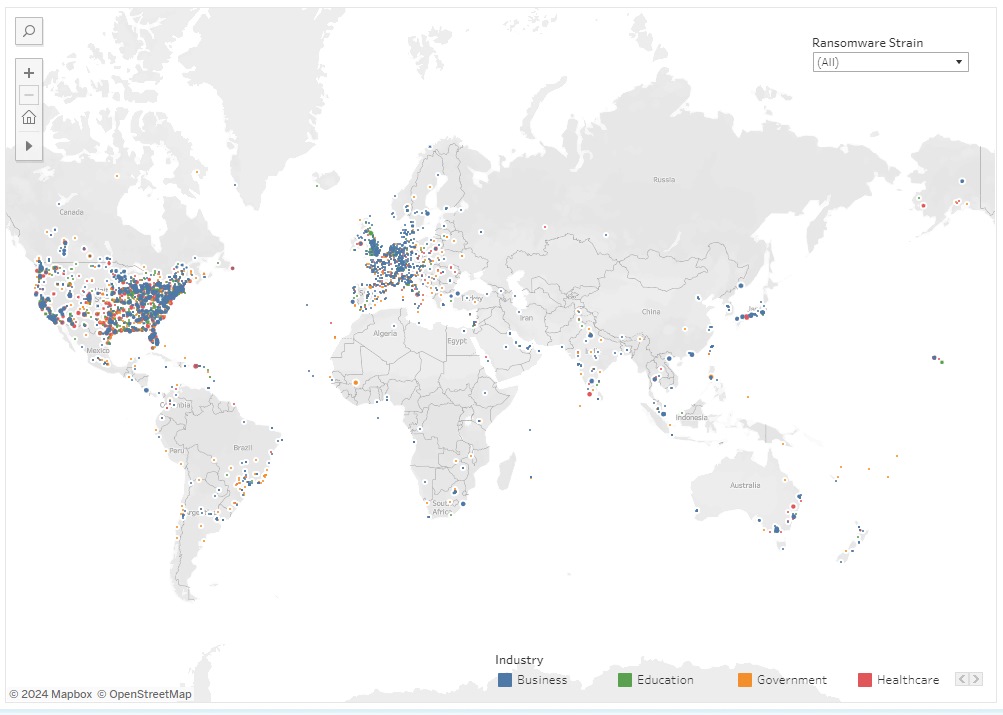

Auch in der Schweiz sind bekannte Namen wie die Neue Zürcher Zeitung (NZZ), Xplain, MCH oder Stadler Rail bereits Opfer solcher Ransomware-Attacken geworden. Die Karte von Comparitech zeigt die Verbreitung von Cyberangriffen weltweit:

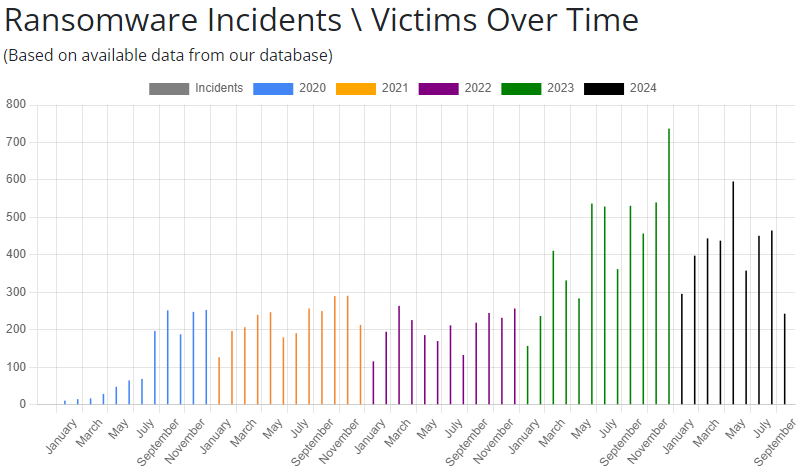

Auch andere Onlinedienste erfassen Ransomware-Attacken und deren Opfer und stellen interessante Statistiken zur Verfügung, so auch Ransom-DB, das beispielsweise die Anzahl der Vorfälle/Opfer im Verlauf der Zeit zeigt:

In der Grafik ist deutlich zu erkennen, dass Ransomware-Angriffe in den letzten Jahren stetig zugenommen haben. Aus diesem Grund ist es wichtig zu verstehen, was Ransomware ist und wie ein solcher Angriff abläuft, um sich bestmöglich darauf vorzubereiten und richtig reagieren zu können.

Inhaltsverzeichnis

Definition von Ransomware

Der Begriff Ransomware setzt sich aus den englischen Wörtern «ransom» und «malware» zusammen, was so viel wie «Lösegeld» und «Schadsoftware» bedeutet. Im deutschen Sprachgebrauch wird Ransomware auch als «Verschlüsselungstrojaner» oder «Erpressungstrojaner» bezeichnet. Es handelt sich um eine Schadsoftware, die Daten durch Verschlüsselung unzugänglich macht, bis ein Lösegeld für das Entschlüsselungstool gezahlt wird. Wird das Lösegeld nicht entrichtet, droht die Veröffentlichung der betroffenen Daten. Die Lösegeldforderung wird häufig in Form einer Textdatei auf dem betroffenen System hinterlegt und enthält den geforderten Betrag, die bevorzugte Zahlungsmethode (meist in Bitcoin), Zahlungsanweisungen und in einigen Fällen eine Frist. Ransomware wird also in erster Linie aus finanziellen Motiven eingesetzt.

Arten von Ransomware

Im Wesentlichen gibt es zwei Hauptarten von Ransomware:

- Krypto-Ransomware: verschlüsselt die sensiblen Daten, Dateien und Ordner sowie freigegebene Netzwerkspeicher des Opfers. Eine Form von Krypto-Ransomware ist Doxware, die persönliche Daten verschlüsselt und damit droht, sie zu veröffentlichen – in der Regel mit dem Ziel, das Opfer zu demütigen oder in Bedrängnis zu bringen, damit es das Lösegeld zahlt.

- Locker-Ransomware: sperrt den Benutzer aus dem System aus, das heisst, der Bildschirm des Benutzers wird gesperrt und das Opfer kann sich nicht mehr anmelden. Auf dem Bildschirm des Opfers wird eine Lösegeldforderung angezeigt. Bei dieser Variante von Ransomware wird in der Regel auf eine Verschlüsselung verzichtet.

Verschlüsselungstrojaner

Ransomware war ursprünglich dazu gedacht, Daten zu verschlüsseln oder unbrauchbar zu machen und Lösegeld für ihre Entschlüsselung zu verlangen. Diese Art von Angriffen gibt es auch heute noch. Solche Angriffe erfordern weniger Aufwand von den Angreifern und können daher in grossem Umfang durchgeführt werden. Den Angreifern ist dabei egal, wer das Opfer ist, was an den zahlreichen Angriffen auf Krankenhäuser und andere Einrichtungen deutlich wird.

Die Angriffe beginnen häufig mit der massenhaften Ausnutzung von leicht ausnutzbaren Schwachstellen oder mit skalierbaren Angriffen durch den Einsatz von Social Engineering wie Malspam (Spam, der Malware enthält) oder Phishing. Aus diesem Grund ist die hochgradige Automatisierung dieser Angriffe ein Leichtes.

Mehrstufige Erpressung

Um sich vor Ransomware zu schützen, haben Organisationen im Laufe der Zeit verschiedene Massnahmen getroffen. Ein Beispiel dafür sind verbesserte Backups, was dazu führt, dass die blosse Verschlüsselung der Daten zur Erpressung von Lösegeld relativ wirkungslos geworden ist, da die verschlüsselten Daten einfach aus dem Backup wiederhergestellt werden können.

Infolgedessen haben Ransomware-Angreifer ihre Taktik entsprechend angepasst und damit begonnen, die Daten vor der Verschlüsselung zu stehlen und damit zu drohen, sie der Öffentlichkeit zugänglich zu machen, indem sie die Daten beispielsweise auf ihrer «Data Leak Site» im Darknet veröffentlichen. Solche Angriffe werden als doppelte Erpressung bezeichnet. Diese verschafft den Angreifern ein zusätzliches Druckmittel bei den Lösegeldverhandlungen. Denn selbst wenn das Opfer die Dateien wiederherstellen kann, hat der Angreifer immer noch die Möglichkeit, die sensiblen Daten öffentlich bekannt zu machen, wenn die Lösegeldforderung nicht bezahlt wird.

Einige Ransomware-Gruppen verzichten sogar auf die Datenverschlüsselung und konzentrieren sich ausschliesslich auf den Datendiebstahl und die Erpressung. Dies gilt insbesondere für die Cloud, wo es Angreifern aufgrund der Funktionsweise der Cloud einfach möglich ist, Daten zu stehlen, die Originaldateien zu löschen und für die Wiederherstellung und Verhinderung der Veröffentlichung der Daten ein Lösegeld zu verlangen. Aus diesem Grund wird die Absicherung der Cloud mithilfe eines Penetration Tests empfohlen.

Auch dreifache oder sogar vierfache Erpressungen sind möglich, bei denen die Angreifer zusätzlich mit einem Distributed-Denial-of-Service-Angriff (DDoS) und/oder dem Opfer und anderen Stakeholdern mit der Veröffentlichung der Daten drohen, um den Druck auf die betroffene Organisation weiter zu erhöhen.

Ransomware as a Service (RaaS)

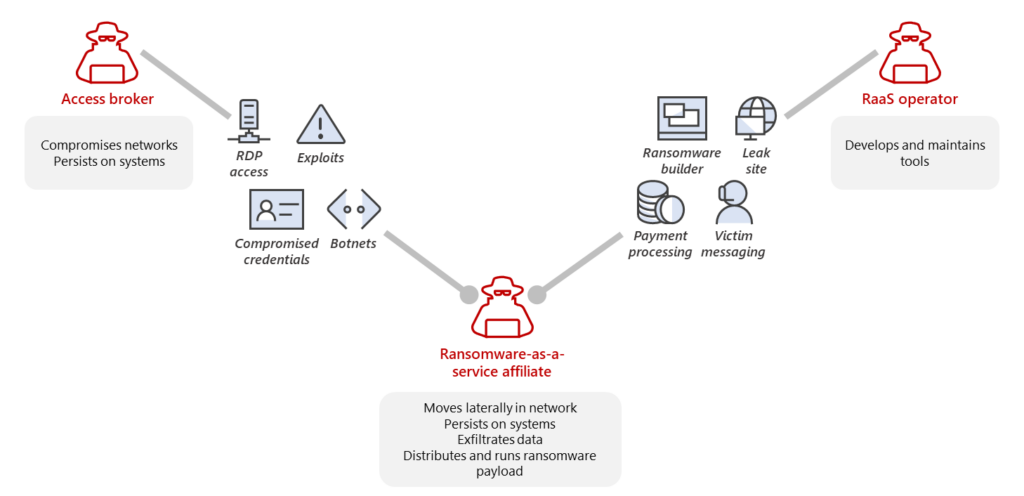

Mittlerweile hat sich Ransomware zu einer eigenen lukrativen Industrie entwickelt, die als «Ransomware as a Service» (RaaS) oder von Microsoft als «Human-Operated Ransomware» bezeichnet wird. Dabei bieten Cyberkriminelle ihre Ransomware anderen Hackern als Dienstleistung an. Die Angreifer sind mittlerweile hochprofessionell organisiert und strukturiert. Das RaaS-Modell basiert jeweils auf unterschiedlichen Gruppen, die verschiedene Aufgaben übernehmen: die sogenannten «Initial Access Brokers», «RaaS Operators» (RaaS-Betreiber) und «RaaS Affiliates» (RaaS-Partner) wie in Abbildung 3 von Microsoft dargestellt. Zu den bekanntesten Ransomware-Gruppen zählen LockBit, Conti, BlackCat, BlackBasta, Play und Cl0p.

Initial Access Brokers sind darauf spezialisiert, sich unberechtigten Zugang zur Infrastruktur und den Systemen der Opfer zu verschaffen. Diese Informationen bzw. Zugänge verkaufen sie anschliessend weiter an RaaS Affiliates oder andere Bedrohungsakteure, welche die Informationen nutzen, um ihre Angriffe durchzuführen.

RaaS Affiliates kaufen oder erhalten Zugang zur Umgebung eines Opfers und nutzen die von den RaaS Operators bereitgestellten Dienste. Sie führen den Grossteil des Angriffs aus: Lateral Movement, das Erlangen von Persistenz, den Diebstahl von Daten und die Ausführung der Ransomware. Dazu benötigen sie keine umfassenden technischen Kenntnisse, da sie einfach die RaaS-Kits verwenden, die mit nur wenigen Klicks konfiguriert und eingesetzt werden können, und den Anweisungen der RaaS Operators folgen.

RaaS Operators entwickeln die notwendigen Tools, das heisst die Ransomware selbst, betreiben die Infrastruktur, z. B. Command-and-Control(C2)-Kanäle, unterhalten die Data Leak Site, kümmern sich um die Zahlungen und Verhandlungen mit den Opfern und vieles mehr. Damit entfällt für viele Angreifer bzw. die RaaS Affiliates die Notwendigkeit, die Ransomware selbst zu entwickeln und zu programmieren.

Solche Ransomware-Angriffe werden letztlich von Menschen hinter einer Tastatur ausgeführt, auch wenn viele Teile automatisiert ablaufen, etwa die Erkundung (z. B. Schwachstellen-Scans), der Erstzugriff (z. B. Phishing) und die Verbreitung der Ransomware. Die Angreifer können sich flexibel an die Umgebung ihres Opfers anpassen, indem sie die Organisation genau analysieren. So können sie unentdeckt bleiben, grösseren Schaden verursachen und die Höhe ihrer Lösegeldforderung an die gefundenen Buchhaltungsdaten anpassen. Doch trotz ihrer Anpassungsfähigkeit sind sie immer noch Menschen und machen Fehler – Fehler, die ausgenutzt werden können, um ihre Aktivitäten zu stören oder ein Entschlüsselungstool zu entwickeln.

Wer ist besonders gefährdet?

Jedes Unternehmen kann potenzielles Opfer eines Ransomware-Angriffs werden, unabhängig von seiner Grösse oder Branche. Ransomware-Gruppen scannen das Netzwerk, um potenzielle Sicherheitslücken zu identifizieren. Im Anschluss versuchen sie, diese auszunutzen. Daher ist jedes Gerät, das mit dem Internet verbunden ist und Schwachstellen aufweist, als potenzielles Einfallstor zu betrachten.

Das gleiche Prinzip findet Anwendung bei Malspam. Hierbei senden Ransomware-Gruppen ihre bösartigen E-Mail-Kampagnen an eine möglichst grosse Anzahl potenzieller Opfer. Sie warten dann darauf, dass jemand auf ihren Täuschungsversuch hereinfällt.

Einige Ransomware-Gruppen nehmen sich mehr Zeit für die Erkundungsphase als andere und bewegen sich dann im Netzwerk, um grösstmöglichen Schaden anzurichten. Andere Gruppen gehen eher nach einer «Hit and run»-Taktik vor, um die Anzahl der Opfer zu maximieren. Beide Vorgehensweisen haben zum Ziel, die Chancen auf eine Lösegeldzahlung zu erhöhen.

Die Frage ist also nicht, ob, sondern wann ein solcher Angriff erfolgen wird..

Wie funktioniert Ransomware und wie kann man sie erkennen?

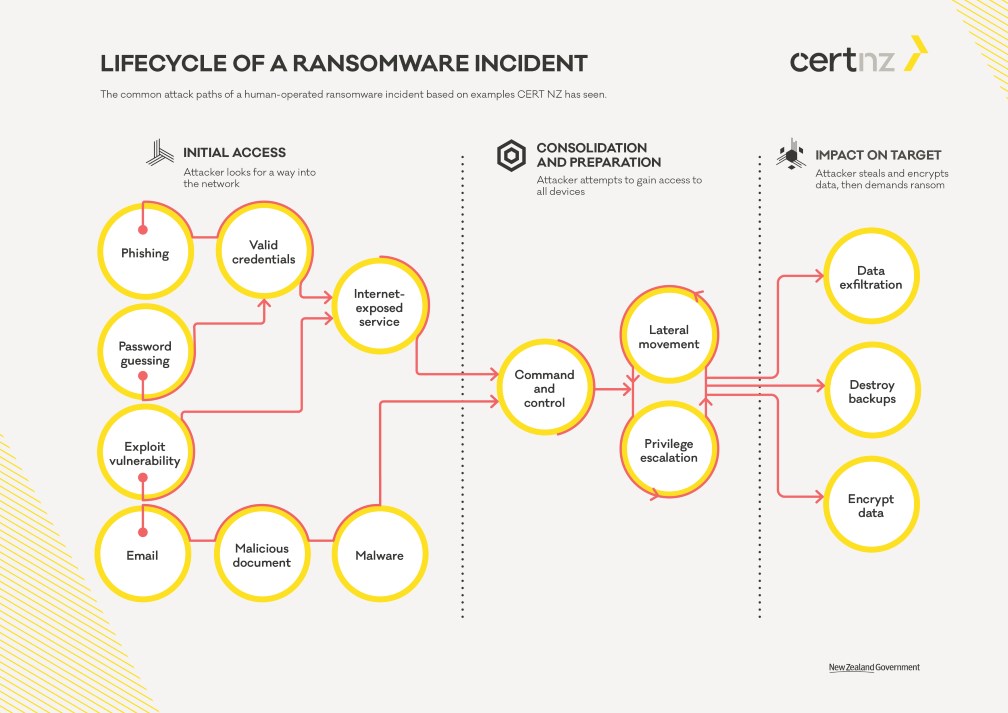

Der Ablauf eines Ransomware-Angriffs besteht typischerweise aus mehreren Phasen, wie vom New Zealand Computer Emergency Response Team (CERT-NZ) beschrieben (siehe Abbildung 4). Dabei verwenden verschiedene Angreifer unterschiedliche Tools und Techniken.

Phase 1 – Initial Access

Zunächst müssen sich die Angreifer Zugang zum Netzwerk des Opfers verschaffen. Die am häufigsten eingesetzten Methoden sind Brute-Force- oder Passwort-Spraying-Angriffe, Social-Engineering-Angriffe wie Phishing sowie die Ausnutzung von Schwachstellen in exponierten Diensten. Weitere Informationen dazu finden Sie im Artikel «Wie sich Cyberkriminelle häufig Zugriff verschaffen und wie Sie sich dagegen schützen können». Dabei nutzen die Angreifer oftmals bekannte, aber noch nicht gepatchte Schwachstellen aus. Beispielsweise wurden viele Schwachstellen in VPN-Lösungen (Virtual Private Network) wie Cisco (CVE-2020-3259) und NetScaler (CVE-2023-4966) von Ransomware-Gruppen wie Akira oder LockBit ausgenutzt.

Phase 2 – Consolidation and Preparation

Haben die Angreifer erst einmal Zugriff auf das Netzwerk des Opfers, so ist das nächste Ziel, Zugang zu allen relevanten Systemen in der Umgebung zu erhalten. Um dies zu erreichen, suchen die Angreifer nach einem Weg, um Domänenadministratorrechte und Zugang zu den «Kronjuwelen» wie Domaincontroller und Backups zu erhalten. Dazu müssen sie sich mittels «Lateral Movement» weiter im Netzwerk ausbreiten.

Phase 3 – Impact on Target

In der finalen Phase sammeln und stehlen die Angreifer sensible Daten. Dies geschieht oft über den C2-Kanal oder auch über Dienste wie Cloud-Speicher oder File-Sharing-Lösungen wie Mega oder DropBox. Um den Druck auf das Opfer zu erhöhen, werden Backups zerstört beziehungsweise gelöscht. Erst im Anschluss werden die Daten und Systeme verschlüsselt und Lösegeld für die Entschlüsselung der Systeme und Nichtveröffentlichung der Daten gefordert.

Die sogenannte «dwell time», das heisst die Zeitspanne zwischen dem erstmaligen Eindringen und der Entdeckung des Angriffs, hat sich in den letzten Jahren verkürzt. Gemäss einer Studie von Palo Alto Unit 42 Incident Response betrug sie im vergangenen Jahr im Durchschnitt 13 Tage. Auch die Zeit zwischen der ersten Kompromittierung bis zur Datenexfiltration hat sich auf nur zwei Tage verkürzt.

Gleichzeitig lässt sich eine Zunahme der Verschlüsselungsgeschwindigkeit beobachten, wobei diese je nach Art der Ransomware variiert. Eine Studie von Splunk zeigt, dass die Verschlüsselung von ca. 100’000 Dateien (insgesamt 53GB) in einigen Fällen weniger als eine Stunde dauern kann. Die Verschlüsselungszeit von LockBit betrug weniger als sechs Minuten, wodurch LockBit zur schnellsten in der Studie berücksichtigten Ransomware wurde.

Obwohl Ransomware-Angriffe immer effizienter und schneller geworden sind, können zwischen dem ersten Zugriff und der Verschlüsselung mitunter mehrere Monate vergehen (Countdown to ransomware: Analysis of ransomware attack timelines). Dies gilt insbesondere für das RaaS-Modell, bei dem der erste Zugriff erfolgt, bevor er an Affiliates weiterverkauft wird, die dann die eigentliche Ransomware einsetzen. Der Einsatz der Ransomware kann somit deutlich später stattfinden. Das OCINT-CSIRT (Oneconsult International Computer Security and Incident Response Team) hat bereits mehrere Ransomware-Vorfälle begleitet, bei denen die erste Kompromittierung über ein halbes Jahr zurücklag. So hatten die Angreifer genügend Zeit, sich mit der Umgebung des Opfers vertraut zu machen und grösstmöglichen Schaden anzurichten.

Sollte Lösegeld bezahlt werden?

Von der Zahlung von Lösegeld wird abgeraten. Es gibt keine Garantie, dass die Angreifer ihr Versprechen halten und Ihre Daten tatsächlich entschlüsseln beziehungsweise ein Entschlüsselungstool zur Verfügung stellen. Ausserdem gibt es keine Möglichkeit sicherzustellen, dass die bereitgestellten Decryption Keys (Entschlüsselungsschlüssel) korrekt sind. Zudem könnten Ihre Daten trotz aller Bemühungen veröffentlicht oder weiterverkauft werden.

Ebenso wenig kann garantiert werden, dass die Angreifer ihre Aktivitäten einstellen und das Netzwerk verlassen. Es besteht die Möglichkeit, dass die entdeckten Schwachstellen in Ihrer Umgebung an andere kriminelle Gruppen weitergegeben werden. Ein erneuter Angriff auf Ihre Organisation kann daher nicht gänzlich ausgeschlossen werden.

Des Weiteren bestärkt die Zahlung des Lösegelds die Angreifer in ihren kriminellen Handlungen. So können sie ihre Werkzeuge und Methoden weiterentwickeln und fühlen sich dadurch zu weiteren Angriffen ermutigt.

Sofern Sie dennoch eine Zahlung erwägen, wenden Sie sich umgehend an die zuständigen Ansprechpartner.

Massnahmen bei einem Ransomware-Angriff

Sollten Sie Opfer eines Ransomware-Angriffs geworden sein, besteht noch die Möglichkeit, den entstandenen Schaden zu begrenzen, sofern Sie umgehend handeln. Nachfolgend finden Sie hilfreiche Tipps, wie Sie bei einem Ransomware-Angriff vorgehen sollten.

Schadensbegrenzung

Nachfolgend finden Sie eine Übersicht bewährter Sofortmassnahmen, die der Schadensbegrenzung dienen:

- Infizierte Systeme isolieren, d. h. vom Netzwerk trennen: Die Isolation eines infizierten Systems unterbricht die Kommunikation mit der Infrastruktur der Angreifer und anderen Systemen, wodurch die Ausbreitung und Datenexfiltration gestoppt wird. Dies kann durch das einfache Abziehen des Netzwerkkabels oder Abschalten des WLAN-Adapters erfolgen. Alternativ ist eine Isolation durch eine «Endpoint Detection & Response (EDR)»-Lösung möglich. Dabei ist unbedingt darauf zu achten, Backups und andere wichtige Systeme zu schützen und die Auswirkungen auf zentrale Systeme, beispielsweise den Domänencontroller, zu bedenken. Auch die Internetkommunikation sollte auf ein Minimum reduziert werden.

- Verdächtige IP-Adressen, Domänen und URLs auf Perimetergeräten (Firewall, Proxy) blockieren: Verdächtige Aktivitäten lassen sich in den Protokollen der Perimetergeräte oder des E-Mail-Servers ausfindig machen. Weitere Indicators of Compromise (IOCs) wie Hashes der bösartigen Dateien oder der Schadsoftware lassen sich leicht über Schutzsoftware und -systeme (Antivirus/EDR) identifizieren und blockieren.

- Betroffene Konten deaktivieren/sperren, um Zugriff durch Angreifer zu verhindern: Bei einer Ransomware-Attacke hinterlassen die Angreifer die Lösegeldforderung häufig in Form einer «Read-Me»-Textdatei. Durch die Überprüfung der Dateieigenschaften der betroffenen sowie der verschlüsselten Dateien können Benutzerkonten identifiziert werden, die mit der Erstellung der Dateien verbunden sein könnten. Dies ist ein wichtiger Hinweis auf kompromittierte Benutzerkonten.

- Alle Passwörter zurücksetzen, temporäre Administratoren erstellen und fortlaufende Überwachung durchführen: Das Zurücksetzen sämtlicher Passwörter, einschliesslich der Kerberos-Passwörter, wird ebenfalls dringend empfohlen. Hierbei ist zu beachten, dass keine Passwörter zurückgesetzt werden, die für die Wiederherstellung erforderlich sind, um zu vermeiden, dass Sie sich selbst aussperren. Des Weiteren ist die Erstellung temporärer Administratoren für die Wiederherstellung und die fortlaufende Überwachung der ursprünglichen Konten ratsam.

- Transparenz erhöhen: Durch zusätzliches Logging/Monitoring und zusätzliche Sensoren auf Systemen und im Netzwerk kann eine kontinuierliche Überwachung sichergestellt werden, um bösartige Aktivitäten zu erkennen und zu verhindern.

Eskalation und Kommunikation

Auch organisatorische Sofortmassnahmen sind von entscheidender Bedeutung:

- Meldeverfahren beachten: Es ist entscheidend, bestimmte Personengruppen zeitnah zu informieren. Dazu gehört beispielsweise der Incident-Response-Partner, welcher unverzüglich einzubeziehen ist. Des Weiteren ist eine Eskalation innerhalb der eigenen Organisation erforderlich, damit alle relevanten Personen informiert und einbezogen werden. Dies umfasst unter anderem die Geschäftsleitung, die Datenschutzbeauftragten und die Rechtsabteilung. Auch die eigenen Mitarbeitenden sind rechtzeitig zu informieren und die Kommunikation mit der Öffentlichkeit (Medien/Presse) ist vorzubereiten. Hierbei können die Empfehlungen des CERT-NZ und des BACS (Bundesamt für Cybersicherheit) befolgt werden. Weitere Informationen zu den notwendigen Massnahmen finden Sie im Artikel «Die 7 Red Flags bei der Erstellung eines Incident-Response-Plans (IRP)».

- Meldepflichten prüfen: Verträge mit Stakeholdern wie Kunden, Lieferanten, Versicherungen usw. sollten geprüft werden, um festzustellen, ob eine Meldepflicht besteht und welche Fristen eingehalten werden müssen. Je nach Infrastruktur und Land kann es erforderlich sein, den Vorfall auch an die zuständigen Behörden zu melden, insbesondere bei einer Verletzung des Datenschutzes, was bei Ransomware-Vorfällen in der Regel der Fall ist.

- Schnelle Entscheidung zum Umgang mit Erpressung und Lösegeldforderungen: Bei einem Ransomware-Vorfall muss zudem schnell entschieden werden, wie mit der Erpressung und Lösegeldforderung umgegangen werden soll, denn der Countdown der Angreifer läuft. Wichtige Faktoren für die Entscheidungsfindung sind die Verfügbarkeit von Backups sowie die Fragestellung, ob weitere Informationen zum Angriff ermittelt werden sollen oder ob es lediglich darum geht, Zeit zu gewinnen (siehe auch Rechtskompass für Forensik und Incident Response). Im Falle einer Kontaktaufnahme mit den Angreifern oder einer Lösegeldzahlung sollte unbedingt professionelle Unterstützung durch Experten eingeholt werden.

Analyse

Die Sofortmassnahmen sollten auch die Analyse des Angriffs umfassen:

- Umfang des Angriffs bestimmen: Zur Bestimmung des Umfangs des Angriffs werden Antiviren-Scans mit den vorhandenen Schutzsoftware und -systemen (Antivirus, EDR usw.) sowie IOC-Scans mit dedizierten Tools (YARA, Thor Lite) durchgeführt. Forensische Werkzeuge wie Velociraptor können ebenfalls eingesetzt werden, um bereits infizierte Systeme zu finden, zu isolieren, sowie neu identifizierte IOCs zu blockieren.

- Forensische Analyse durchführen, um Ransomware-Angriff zu rekonstruieren: Im Falle eines Ransomware-Angriffs ist eine forensische Analyse von entscheidender Bedeutung. Sie ermöglicht die lückenlose Rekonstruktion des Angriffs, vom Einfallstor bis zur Datenexfiltration und dem Zeitpunkt der Attacke. Voraussetzung hierfür ist allerdings, dass die für die Analyse benötigten Daten noch verfügbar sind. Die Analyse unterstützt bei der Identifizierung weiterer IOCs. Zudem ermöglicht sie die Ableitung zusätzlicher angemessener Massnahmen und bildet die Grundlage für die Entwicklung einer effektiven Wiederherstellungsstrategie.

- Daten für forensische Analysen sichern: Die für die forensische Analyse benötigten Daten müssen in geeigneter Weise gesichert werden. Dazu sollten Snapshots von virtuellen Maschinen erstellt sowie Logs von Perimetergeräten und den verschiedenen Servern exportiert werden. Anschliessend ist eine Triage der relevanten Systeme, beispielsweise des Domaincontrollers, durchzuführen. Dabei kann Velociraptor unterstützend eingesetzt werden. Für die Datensicherung und nachfolgende Untersuchung wird empfohlen, Experten heranzuziehen.

- Verschlüsselte Daten sichern und aufbewahren: Auch bereits verschlüsselte Daten sollten gesichert und aufbewahrt werden. Sofern noch kein Entschlüsselungstool existiert, besteht die Möglichkeit, dass ein solches Tool entwickelt wird, sodass die Daten zu einem späteren Zeitpunkt entschlüsselt werden können.

Wiederherstellung

Ebenso wichtig sind angemessene Wiederherstellungsmassnahmen.

- Geeignete Wiederherstellungsstrategie wählen: Gerade bei einer Ransomware-Attacke sind häufig alle Systeme betroffen und müssen daher beispielsweise aus einem Backup wiederhergestellt oder neu aufgesetzt werden. Dies ist jedoch mit erheblichem Aufwand verbunden. Es ist somit von entscheidender Bedeutung, eine geeignete Wiederherstellungsstrategie zu wählen. Sollte es zu einem Fehler kommen, z. B. weil ein infiziertes System übersehen oder nicht ordnungsgemäss bereinigt wird, muss der gesamte Wiederherstellungsprozess neu gestartet werden.

- Priorisierung von Systemen: Die Priorisierung von Systemen ist ebenfalls ausschlaggebend, um die Wiederherstellung zu erleichtern. Bei der Wiederherstellung der zentralen Systeme ist darauf zu achten, dass mögliche Abhängigkeiten berücksichtigt und die Systeme in der richtigen Reihenfolge wiederhergestellt werden. Die Wiederherstellungsphase spielt somit eine entscheidende Rolle im gesamten Incident-Response-Prozess und beeinflusst den Erfolg der Massnahmen zur Schadensbegrenzung und Systemwiederherstellung massgeblich.

- Vermeidung von Re-Infektion durch gezielte Schwachstellenanalyse: Um eine Re-Infektion zu vermeiden, ist eine gründliche forensische Analyse wichtig. Sie gibt Aufschluss darüber, zu welchem Zeitpunkt und auf welche Weise die Angreifer in das Netzwerk eingedrungen sind. Mit diesem Wissen können geeignete Massnahmen ergriffen werden, um das Einfallstor zu schliessen. Zudem hilft die Analyse dabei, die richtigen Backups zur Wiederherstellung auszuwählen. War der Eintrittsvektor beispielsweise die Ausnutzung einer Schwachstelle, muss diese entsprechend gepatcht werden.

- Widerstandsfähigkeit erhöhen: Im Rahmen einer Wiederherstellung sollten Massnahmen ergriffen werden, welche die Organisation widerstandsfähiger machen. Dazu zählt unter anderem die Einführung einer Passwortrichtlinie, die Nutzung von Multi-Faktor-Authentifizierung (MFA) und die Umsetzung von Härtungsmassnahmen. Die Implementierung mehrerer Massnahmen im Rahmen eines Defense-in-Depth-Ansatzes kann zum Schutz vor Ransomware wie LockBit beitragen. Dadurch wird die Cyberresilienz des Unternehmens nachhaltig verbessert. In einem zukünftigen Blogbeitrag werden weitere präventive Massnahmen zum Schutz vor Ransomware behandelt.

Weitere hilfreiche Informationen zum Umgang mit Ransomware finden Sie im iX-Artikel von Nadia Meichtry «Sofortmassnahmen – Dos and Don’ts».

Fazit

Ransomware stellt eine wachsende Gefahr für Unternehmen dar. Die Weiterentwicklung dieser Angriffe, insbesondere durch Gruppen wie LockBit sowie der Übergang zu einer mehrstufigen Erpressung oder dem professionellen Ransomware-as-a-Service-Modell machen deutlich, wie wichtig es ist, wachsam zu bleiben und kontinuierlich in die eigene Cybersicherheit zu investieren.

Letztendlich ist es die Mischung aus technischer Vorbereitung, dem Bewusstsein für solche Angriffe und einer schnellen, gut koordinierten und professionellen Reaktion, die den Unterschied ausmacht, wenn es darum geht, die Auswirkungen eines Ransomware-Angriffs zu minimieren.

Sollten Sie Opfer einer Ransomware-Attacke werden, wenden Sie sich umgehend an einen Spezialisten, der Ihnen hilft, die richtigen Massnahmen zu ergreifen, um den Schaden so gering wie möglich zu halten.

Möchten Sie mehr über Ransomware erfahren und Ihre Mitarbeitenden schulen? Dann kontaktieren Sie uns für ein Ransomware-Training oder ein Ransomware-Awareness-Referat.