Ein entscheidender Schritt bei der Untersuchung von Sicherheitsvorfällen ist die richtige IT-forensische Sicherung – unabhängig von der Art des betroffenen Systems.

Da in vielen Unternehmen vermehrt virtuelle Umgebungen eingesetzt werden, sind bei einer Vielzahl von Vorfällen mit Schadsoftware virtuelle Server betroffen. Deshalb ist es wichtig, diese virtuellen Server IT-forensisch korrekt zu sichern. Dazu können Snapshots erstellt werden, die den Zustand der virtuellen Maschinen zu einem bestimmten Zeitpunkt speichern. Die so gesicherten Daten können dann zur IT-forensischen Untersuchung übermittelt werden, um das Ausmass des Vorfalls, den ursprünglichen Infektionspunkt und die genauen Aktivitäten der Angreifer zu ermitteln und nachzuvollziehen.

Inhaltsverzeichnis

Datensicherung

In der Sicherungsphase werden die für den Vorfall relevanten Daten und Systeme identifiziert und gesichert. Ziel ist es, diese Daten möglichst unverändert zu sichern. Da Daten flüchtig sein können, müssen sie so schnell wie möglich und in der Reihenfolge ihrer Flüchtigkeit gesichert werden, damit möglichst keine wertvollen Informationen verloren gehen. Zu flüchtigen Daten gehören beispielsweise Daten im Zwischenspeicher und die aktuelle Laufzeitumgebung. Für die forensische Untersuchung ist die korrekte Sicherung aller Daten matchentscheidend und die Grundlage für deren Erfolg.

Grundsätzlich gilt:

- Virtuelle Maschine (VM) nicht stoppen.

- VM Snapshot erstellen, damit die flüchtigen Daten festgehalten werden.

- VM vom Netzwerk und anderen Systemen trennen, alternativ VM aussetzen oder herunterfahren.

- Relevante Dateien herunterladen.

- Dateien einer forensischen Analyse unterziehen.

Dieser Blogbeitrag beschreibt zunächst, welche Dateien auf einem VMware ESXi-Server (getestet mit Version 6.7) [1] gesichert werden sollten. Anschliessend werden zwei alternative Methoden zur Datensicherung erläutert, eine davon über SSH (Secure Shell) und die andere über die grafische Benutzeroberfläche (GUI). Die IT-forensische Analyse und die Gerichtsverwertbarkeit, darunter das Verifizieren von Hashes der gesicherten Dateien, werden nicht behandelt.

Benötigte Dateien

Da Spuren von Schadsoftware sowohl auf der Festplatte als auch im Arbeitsspeicher gefunden werden können, sind für eine IT-forensische Untersuchung sowohl die virtuelle Festplatte (.vmdk-Dateien) als auch der Arbeitsspeicher (.vmem-Dateien) virtueller Maschinen interessant.

Die folgende Tabelle beschreibt die verschiedenen Dateitypen und deren Funktion in einer virtuellen Maschine. [2]

| Dateityp | Beschreibung |

| VMName-Snapshot1.vmem | RAM-Inhalt zur Zeit der Erstellung des Snapshots (Snapshot-Nummern sind inkrementell) |

| VMName-Snapshot1.vmsn | Zustand einer virtuellen Maschine zum Zeitpunkt der Erstellung des Snapshots |

| VMName-Snapshot1.vmss | Statusdatei einer ausgesetzten virtuellen Maschine |

| VMName.vmdk | Inhalt des Laufwerks der virtuellen Maschine |

| VMName-000001.vmdk | Inhalt der virtuellen Festplatte zum Zeitpunkt von Snapshot 1 |

| VMName-000001-delta.vmdk | Änderungen auf der Festplatte seit der Erstellung von Snapshot 1 |

| VMName.vmx | Konfigurationsdatei der virtuellen Maschine |

| vmware.log | Log-Datei |

| VMName.nvram | BIOS- oder EFI-Konfiguration der virtuellen Maschine |

| VMName.vmsd | Snapshot-Metadaten |

| VMName.vmxf | Konfigurationsdatei |

Für eine Untersuchung werden die Festplattendateien VMName.vmdk, VMName-flat.vmdk, VMName-000001.vmdk, VMName-000001-delta.vmdk und alle .vmem-Dateien benötigt.

TIPP

Sämtliche Snapshots vor Eintritt des Ereignisses müssen gesichert werden. Die Delta-Dateien werden bei Snapshots inkrementell erstellt. Sie entsprechen der aktuellsten Version des Systems, werden jedoch nicht direkt in die Haupt-.vmdk-Datei eingebettet. Falls Snapshots vorliegen, aber nicht kopiert werden, wäre also nur der Status der Festplatte vor dem ersten Snapshot verfügbar. Dies kann Monate oder Jahre zurückliegen, was eine IT-forensische Analyse des Vorfalls unmöglich macht. Aus diesem Grund werden alle Snapshots zwischen dem ersten Stand und dem Ereignis benötigt.

Sicherung über SSH

Folgende vier Schritte müssen zur Datensicherung über SSH durchgeführt werden:

1. Schritt

Zuerst muss der Zugriff auf den ESXi-Server über SSH aktiviert werden, um die Dateien danach per SFTP (Secure File Transfer Protocol) oder SCP (Secure Copy Protocol) kopieren zu können.Das kann mit der «Direct Console User Interface» (wie in Abbildung 1 gezeigt) auf dem ESXi-Server durchgeführt werden, auf die über die physische Konsole zugegriffen wird. Dazu über «F2» «Troubleshooting Options» aufrufen und auf «Enable SSH» klicken. Ein Neustart ist nicht nötig.

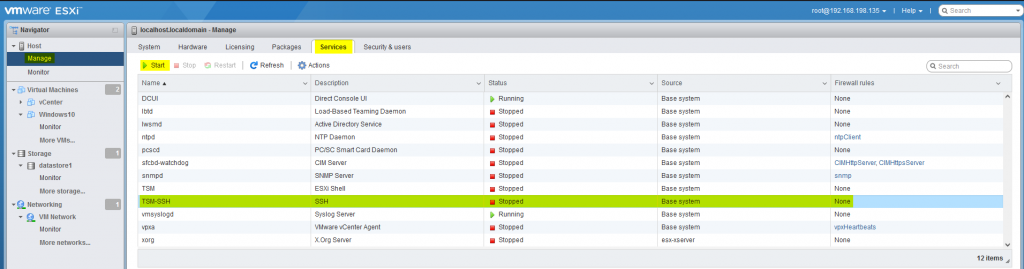

In der Weboberfläche (hier http://192.168.198.135) kann SSH unter «Host > Manage > Services» durch Klicken auf «Start» aktiviert werden (siehe Abbildung 2).

2. Schritt

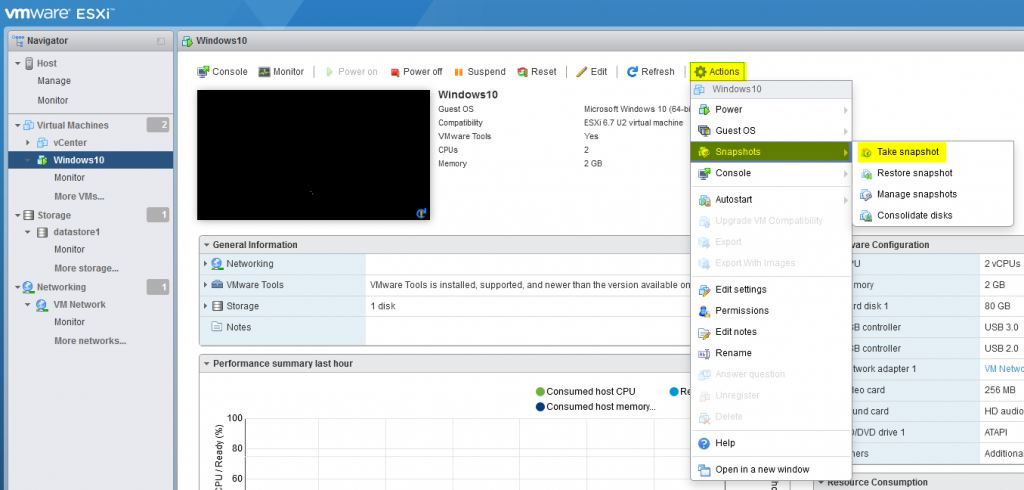

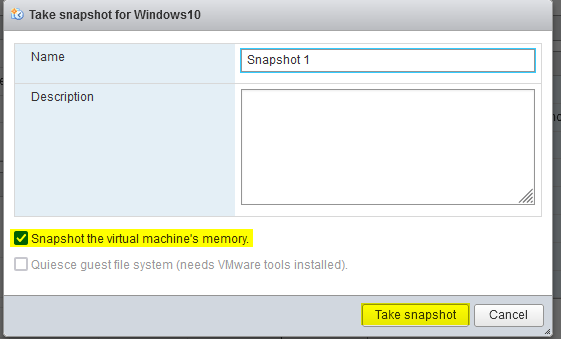

Ein Snapshot wird erstellt, indem in der Weboberfläche die virtuelle Maschine ausgewählt und der Prozess dann über «Actions > Take Snapshot» gestartet wird (siehe Abbildung 3). Die virtuelle Maschine muss dabei nicht angehalten werden, da sonst die flüchtigen Daten verloren gehen würden. Zusätzlich sollte sichergestellt werden, dass das Kontrollkästchen «Snapshot the virtual machine’s memory» aktiviert ist (siehe Abbildung 4), sodass neben der Festplatte auch ein Abbild des Arbeitsspeichers erstellt wird.

3. Schritt

Nun können die Dateien heruntergeladen bzw. kopiert werden. Dies kann über eines der beiden folgenden Verfahren erfolgen:

- Verfahren A

Durch den Aufbau einer SFTP-Verbindung mit dem ESXi-Server können die Snapshots mit dem «get»-Befehl aus dem entsprechenden Verzeichnis heruntergeladen werden:

# SFTP-Verbindung mit ESXi-Server aufbauen C:\> sftp root@[IP-Adresse vom ESXi] # Beispiel: C:\> sftp root@192.168.198.135 # Speicherort der virtuellen Maschine öffnen sftp> cd vmfs/volumes/datastore1/[VM-Name] # Beispiel: sftp> cd vmfs/volumes/datastore1/Windows10 # Datei herunterladen (siehe Kapitel Benötigte Dateien) sftp> get [herunterzuladende Datei] # Beispiel: sftp> get Windows10-000001.vmdk

- Verfahren B

Durch die Verwendung von SCP können die Dateien mit dem folgenden Befehl kopiert werden:

# SCP-Verbindung mit ESXi-Server aufbauen und Datei herunterladen C:\> scp root@[IP-Adresse vom ESXi]:vmfs/volumes/datastore1/[VM-Name]/[herunterzuladende Datei] ”[Zielpfad]” # Beispiel: C:\> scp root@192.168.198.135:/vmfs/volumes/datastore1/Windows10/Windows10-000001.vmdk ”D:/ESXi”

TIPP

Anschliessend sollte SSH auf die gleiche Weise deaktiviert werden, wie es zuvor aktiviert wurde.

4. Schritt

Die gesicherten Daten können nun zur Analyse einem IT-Forensiker übergeben werden.

Sicherung über Weboberfläche

Diese Alternative ist etwas benutzerfreundlicher, da sie keine Interaktion mit der Kommandozeile erfordert und nicht erst eine SSH-Verbindung aufgebaut werden muss. Beim Herunterladen von sehr grossen Dateien über die Weboberfläche können jedoch auch Probleme auftreten, beispielsweise durch Session-Timeouts.

Folgende Schritte müssen zur Datensicherung über die Weboberfläche durchgeführt werden:

- Bei der Weboberfläche anmelden (hier über http://192.168.198.135).

- Snapshot erstellen, wie oben beschrieben.

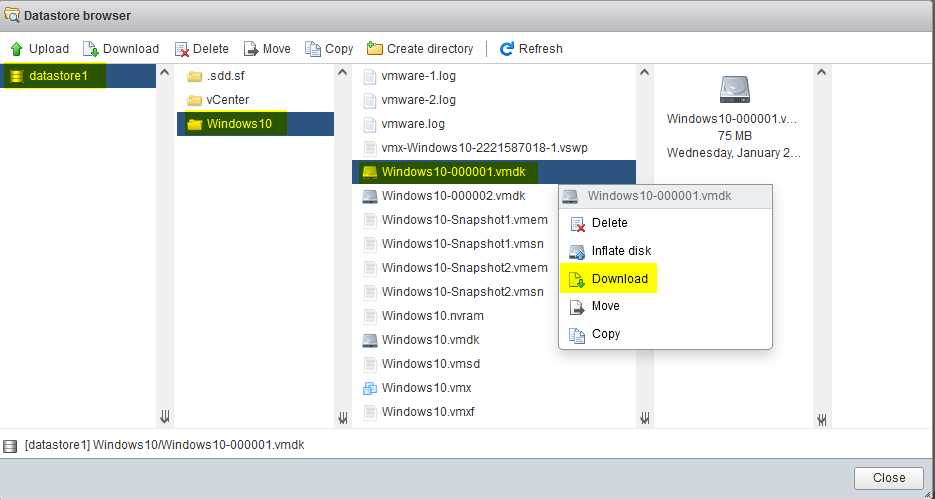

- In der Weboberfläche die Dateien unter «Storage > Datastore browser» auswählen und über «Download» herunterladen (siehe Abbildung 5).

- Die gesicherten Daten können dann zur Analyse an einen IT-Forensiker übermittelt werden.

Zusammenfassung

Wenn Sie eine der beiden beschriebenen Methoden zur Datensicherung gründlich durchführen, haben Sie bereits einen entscheidenden Schritt hin zu einer erfolgreichen forensischen Untersuchung gemacht. Sollten dabei Fragen auftreten oder Sie dabei Schwierigkeiten haben, dürfen Sie jederzeit das Digital Forensics & Incident Response Team von Oneconsult kontaktieren: