IT-Leiter resp. IT-Sicherheitsbeauftragte stehen oft vor der Frage, ob ein Security Operations Center (SOC) selbst aufgebaut oder die Dienstleistung outgesourct werden sollte. Dieser Artikel beschreibt die wichtigsten SOC-Themen und -Arten.

Nimmt man den Halbjahresbericht der «Melde- und Analysestelle Informationssicherung» – kurz MELANI – zu den wichtigsten Cybervorfällen im Jahre 2016 zur Hand, ist schnell ersichtlich, dass die Bedrohungen, welche auf unsere Informationen einwirken, stetig zunehmen und komplexer werden. Die etablierten, musterbasierten Verteidigungsmechanismen wie Virenscanner, IDS/IPS-Systeme, Firewalls (Applikation oder Netzwerk), Application Whitelisting etc. sind reaktiv und schützen Daten in erster Linie vor bekannten Bedrohungen. Aber was ist mit unbekannten Bedrohungen? Um derartige Bedrohungen oder aus technischer Sicht «Anomalien» erkennen zu können, ist ein mögliches Werkzeug der Einsatz eines Security Operations Centers, kurz SOC.

Generell ist ein SOC eine Einheit innerhalb einer Organisation/Firma, welche das Ziel verfolgt, Security Incidents zu erkennen, zu bearbeiten und proaktiv darauf reagieren zu können. Hierzu gehört auch die Präsentation von erfolgreich abgewehrten Bedrohungen (Reporting). In der Literatur werden häufig auch die Begriffe CSIRT (Computer Security Incident Response Team) oder CERT (Computer Emergency Response Team) analog dem Begriff SOC verwendet. Der Autor ist der Meinung, dass diese Begriffe eher zu einer Notfallorganisation (Reaktion auf erfolgte Angriffe) gehören. Aus diesem Grund wird im Folgenden nicht weiter darauf eingegangen. Es gilt zu erwähnen, dass, wenn ein CSIRT/CERT in einer Unternehmung vorhanden ist, es diverse Schnittstellen zwischen den beiden Organisationen gibt. Sicherlich können Synergien der beiden Organisationen genutzt werden. Damit die Einheit des SOC sinnvoll und effizient eingesetzt werden kann, benötigt diese eine klare Mission im Sinne eines Auftrages. Es ist erstrebenswert, dass diese Mission von der Geschäftsleitung oder Leitungsebene schriftlich bestimmt wird. So ist auch die Leistungsbereitschaft (Commitment) der Geschäftsleitung gegeben. Hierbei sollte auf eine Verträglichkeit mit der allgemeinen Geschäftsstrategie der Unternehmung geachtet werden. Faktoren, welche eine solche Mission beeinflussen können, sind:

- Allgemeine Rahmenbedingungen

- Besonders schützenswertes Geistiges Eigentum (z. B. Patente)

- Risikoappetit (wieviel Risiko wird bewusst getragen)

- Compliance-Anforderungen

- Erfahrungen mit Cyber-Security-Vorfällen aus der Vergangenheit

- Firmenstrategie & -ziele

- Risikolandschaften

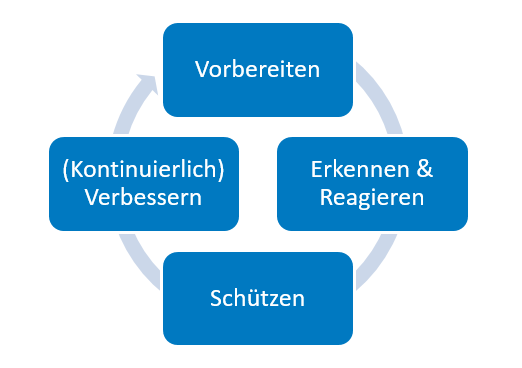

Vereinfacht gesagt arbeitet ein SOC gemäss unten dargestelltem Vorgehen. Damit wird das Ziel verfolgt, zeitnah auf Security Incidents reagieren zu können, eine kontinuierliche Verbesserung der Informationssicherheit im Unternehmen zu erreichen und effektives Risikomanagement betreiben zu können.

Abhängig von der definierten Mission des SOCs, ist es denkbar, dass folgende Schwerpunkte verfolgt werden:

- Awareness Management

- Bedrohungsanalysen (Risikomanagement)

- Echtzeitanalysen der Systeme (Systemzustand)

- IT-Forensik

- Incident Management

- Internes oder technisches Auditing

- Physische Sicherheit

- Security Tool Management (Betreiben von Security Information Management/Security Event Management-Lösungen)

- Business Continuity Management

Die genannten Schwerpunkte können aus nachstehenden Disziplinen bestehen:

- Berichtswesen über den Systemzustand (auf Betriebssystem- und Applikationsebene)

- Compliance Monitoring

- Echtzeit-Monitoring von Betriebsmitteln

- Erkennen von externen/internen Bedrohungen durch Anomalie-Erkennung

- Research auf neue Entwicklungen der IT-Security

- IT-forensische Untersuchungen (Fallaufbereitung mit strafrechtlicher Relevanz)

- Malware-Verhaltensanalyse

- Reverse Engineering

- Technische Audits (Penetration Tests)

- Verwundbarkeitsmanagement

Zur Zielerreichung werden diverse Mittel benötigt, wie

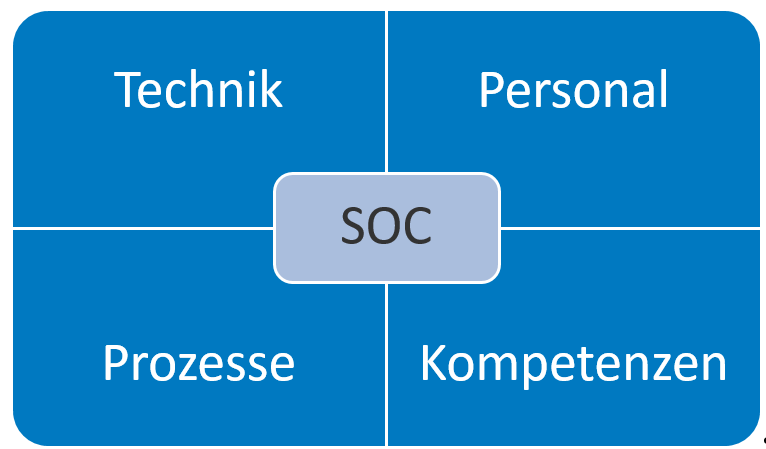

Damit ein SOC seinen Auftrag erfüllen kann, werden technische Hilfsmittel benötigt. Diese Hilfsmittel können Systeme wie Vulnerability Scanner, musterbasierte Systeme (Intrusion Detection/Prevention Systeme, Firewalls & Web Application Firewalls etc.) und so weiter sein. Da sehr viele Informationen (im Sinne von Logs) anfallen können, muss auch ein System vorhanden sein, das es dem SOC-Personal erlaubt, die unterschiedlichen Informationen zu verarbeiten und in Zusammenhang zu bringen. Handelsübliche Systeme, die solche Tätigkeiten erlauben, werden als «Security Event Management» (SEM) oder «Security Information Management» (SIM) Systeme bezeichnet. Der Markt bietet auch Kombinationen der beiden Systeme an – diese werden als «Security Information und Event Management Systeme» (SIEM) bezeichnet. Ein wichtiger Punkt, welcher bei der Evaluation nicht vergessen werden darf, ist die Wartung und (kontinuierliche) Weiterentwicklung der Systeme.

Neben den erwähnten Systemen wird qualifiziertes Personal benötigt. Dieses sollte neben einem sehr guten Verständnis der Informatik auch Durchhaltevermögen und Einsatzwillen mitbringen. Da in einem SOC das «Mehraugenprinzip» gelebt wird, ist ebenfalls auf gute Teamfähigkeit des Personals zu achten. Dieser Punkt hilft auch, wenn es darum geht, neue Kollegen ins Team zu integrieren (Wissensfluss & Ausbildung). Aus Managementperspektive darf der Aufwand, um Talent zu fördern und so längerfristig zu halten, nicht unterschätzt werden. Wenn das SOC einen 7×24 Stunden Betrieb gewährleisten soll, dann werden mindestens sieben Mitarbeiter benötigt, um den Rundumbetrieb zu garantieren. Die hohe Anzahl ergibt sich aufgrund Schichtarbeit und ferien-, militärdienst- und krankheitsbedingten Abwesenheiten.

Systeme und Personal reichen noch nicht aus, um ein erfolgreiches SOC zu installieren und betreiben. Ein wichtiger Erfolgsfaktor sind Prozesse, welche es mit dem Aufbau eines SOCs zu definieren gilt. Zu Beginn lohnt es sich, die Kernprozesse zu definieren und zu dokumentieren. Durch das in Abbildung 1 dargestellte Vorgehen ist die kontinuierliche Verbesserung gegeben. Sollte seitens Management ein Maturitätsmodell angestrebt werden, ist beispielsweise dasjenige des COBIT-Frameworks gut adaptierbar und kann für ein SOC hinzugezogen werden. Sollte das SOC-Personal einen Verstoss gegen interne oder externe Reglungen oder Weisungen identifizieren, hilft es, wenn innerhalb der SOC-Organisation eine Weisungsbefugnis gegenüber der Organisation gegeben ist. Somit können lange Eskalationswege umgangen und zeitnah auf eine Bedrohung reagiert werden. Es gibt mehrere Ansätze, um SOC-Services zu beziehen:

- Eigenes SOC, wobei hier nochmals unterschieden werden kann zwischen verschiedenen Aufbauarten und Missionen:

- Security Team (Ansprechpersonen; im Falle eines Incidents wird eine virtuelle Organisation geschaffen im Sinne einer Notfallorganisation) – angebracht für kleine Organisationen.

- Internes dezentrales SOC (dedizierter SOC Manager vorhanden; im Ernstfall wird wiederum eine virtuelle Organisation einberufen) – geeignet für kleine bis mittlere Umgebungen mit diversen eigenen Fachspezialisten.

- Internes zentralisiertes SOC (dedizierte Fachkräfte, welche sich um die Informationssicherheit kümmern)

- Kombination aus «internem dezentralem SOC» und «internem zentralisiertem SOC»

Weitere SOC-Arten sind:

- Managed SOC (Outsourcing)

- Kombination von internem SOC und Managed SOC

Es gilt, die Vor- und Nachteile einer jeweiligen Lösung abzuwägen und diese auf die eigene Umgebung zu adaptieren.

Somit ist ersichtlich, dass bei den ersten Gedanken und Planungen über ein SOC diverse Punkte berücksichtigt werden müssen.

Nachstehend werden die wichtigsten Punkte zusammengefasst:

- Management-Leistungsbereitschaft (Commitment) muss gegeben sein

- Ressourcen (Budget, Fachkräfte, Willen) müssen vorhanden sein: Personalkosten für einen Rundumbetrieb sind meist höher als initial angenommen

- Klare Anforderungsdefinition (Mission/Auftrag)

- Prozesse, Weisungen und Richtlinien müssen definiert und gelebt werden

- Weisungsbefugnis des SOC und Eskalationswege müssen definiert sein

Alex Wettstein ist Penetration Tester & Security Consultant bei der Oneconsult AG

Über Oneconsult

Die Oneconsult AG ist ein Schweizer Cybersecurity Consulting Unternehmen mit rund 30 Mitarbeitern, Büros in der Schweiz und Deutschland und einem Kundenstamm von 300+ Organisationen und 1200+ weltweit durchgeführten Projekten. Wir sind Ihr vertrauenswürdiger Partner für einen umfassenden Cybersecurity Ansatz gegen externe und interne Cyber-Bedrohungen wie APT, Hacker-Angriffe, Malware-Befall, digitalen Betrug und Datenverlust. Die Kerndienstleistungen von Oneconsult sind Penetration Tests, ISO 27001 Security Audits und IT-Forensik. Zum Schutz Ihrer Organisation und um spezifische Informationssicherheitsrisiken anzugehen, sind auch praxisorientiertes Security Consulting, Security Training und Virtual Security Officer Services Teil des Portfolios. Eigene IT Security Researcher, IT-Forensik-Experten (GCFE, GREM), ISO Security Auditoren (ISO 27001 Lead Auditor) und ein grosses Team an zertifizierten Penetration Testern (OPST, OSCP etc.) stehen Ihnen kompetent zur Verfügung.