Ransomware ist derzeit in aller Munde. Jeder fürchtet, Opfer dessen zu werden und die Folgen für die Reputation sowie die finanziellen Auswirkungen zu tragen.

Die Betrugsmasche

Die Erpresser versenden E-Mails, in denen sie behaupten, die Website des Unternehmens gehackt und Daten entwendet zu haben, die sie im Falle einer Nichtzahlung des Lösegelds auf Leak-Websites veröffentlichen werden. Solche E-Mails werden von Erpressern massenhaft versendet.

Für Unternehmen besteht die Bedrohung vor allem darin, dass ihre Daten nach einer Kompromittierung ihrer Website veröffentlicht werden. Dies lässt sich nur durch die Zahlung einer bestimmten Bitcoin-Summe verhindern.

Doch handelt es sich hierbei um eine ernsthafte Aussage oder nur um einen Bluff?

In diesem Artikel geht es darum, wie man mit Betrugsversuchen von Erpressern umgehen soll und diesen entgegenwirken kann.

Die Analyse der E-Mail

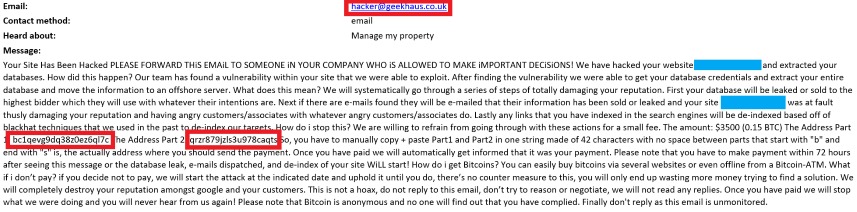

Das Oneconsult International Computer Security Incident Response Team (OCINT-CSIRT) wurde von einem Unternehmen kontaktiert, das eine solche Erpresser-E-Mail erhalten hatte (siehe Abbildung 1). Angeblich sei die Firmenwebsite gehackt worden und der Kunde müsse ein Lösegeld zahlen, um die Veröffentlichung der gestohlenen Daten zu verhindern.

So bat uns der Kunde, die E-Mail zu analysieren, um herauszufinden, ob und wie darauf reagiert werden sollte.

Quick & Dirty Suche

Da die E-Mail nicht als Anhang weitergeleitet wurde, standen die Informationen des E-Mail-Headers für die Analyse nicht zur Verfügung. In einem solchen Fall ist daher nur eine Kurzuntersuchung der E-Mail auf Grundlage der im E-Mail-Body enthaltenen Informationen möglich. Hier sind die E-Mail-Adresse und die beiden Teile der Bitcoin-Adresse (siehe rote Boxen auf Abbildung 1) von besonderem Interesse und von grosser Bedeutung für die Analyse.

Zunächst wurde eine Überprüfung der betreffenden E-Mail-Adresse auf mehreren Onlinediensten, darunter emailrep.io durchgeführt. Dabei stellte sich heraus, dass die E-Mail-Adresse nicht zustellbar ist und zudem die zugehörige Domain einen negativen Ruf aufweist.

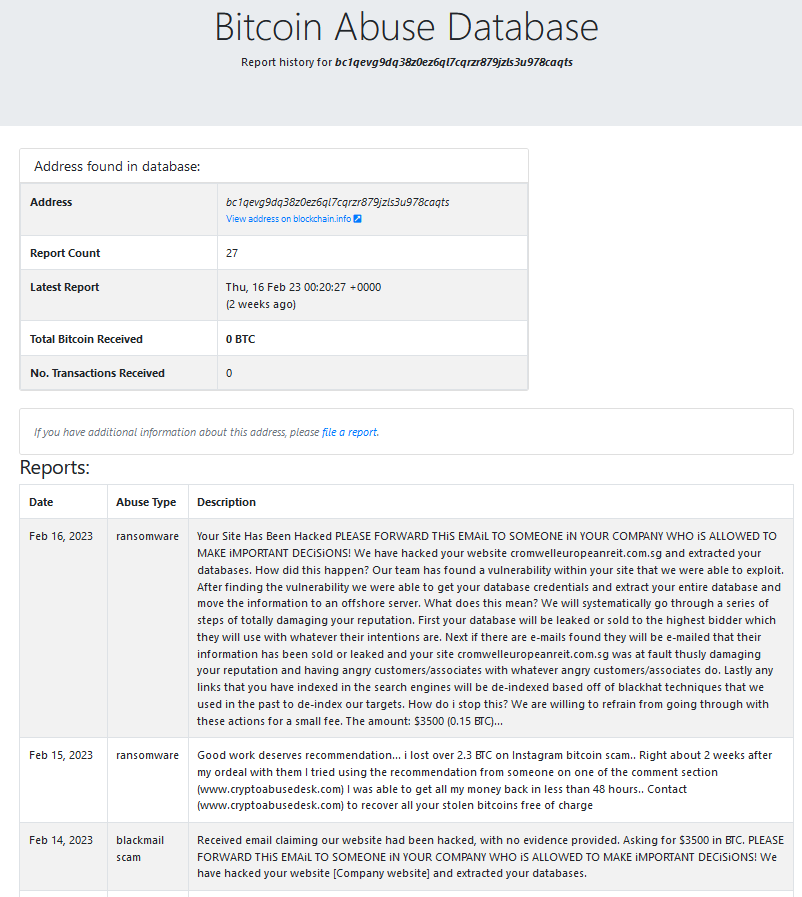

Daraufhin wurde die Bitcoin-Adresse auf der Website bitcoinabuse.com gesucht (siehe auch den Artikel DFIR, einfach: Bitcoin-Adresse als Quelle zusätzlicher Hinweise). Wie in Abbildung 2 dargestellt, wird deutlich darauf hingewiesen, dass es sich um einen Scam handelt. Zusätzlich wurde festgestellt, dass derselbe Text mehrfach im Zusammenhang mit dieser Bitcoin-Adresse (siehe Abbildung 1) gemeldet wurde.

Daraus ergab sich rasch die Erkenntnis, dass wir in diesem Fall einem Betrugsversuch gegenüberstehen.

Empfohlene Massnahmen bei Erpresser-E-Mails

Solche E-Mails werden massenhaft versendet, in der Hoffnung, dass einer der Empfänger sich zur Zahlung des Lösegelds einschüchtern lässt. Es wird empfohlen, bei Erpresser-E-Mails keinesfalls das Lösegeld zu zahlen. Sollte dies bereits geschehen sein, können Sie bei der Polizei eine Strafanzeige erstatten. Die Bitcoin-Adresse sollten Sie sowohl bei der Polizei als auch der Bitcoin Abuse-Plattform melden, damit diese die Transaktionen auf den Konten der Angreifer zurückverfolgen können.

Generell können solche E-Mails ignoriert und gelöscht werden. Im Zweifelsfall sollten Sie sich professionelle Unterstützung eines Digital Forensics Teams holen. Zudem können Sie Ihre Website von einem Experten mit Hilfe eines Penetrationstests überprüfen lassen.

Fazit

Insgesamt ist es wichtig zu betonen, dass Erpresser-E-Mails, die behaupten, die Website eines Unternehmens gehackt und Daten gestohlen zu haben, eine ernstzunehmende Bedrohung darstellen können. Es ist jedoch auch wichtig zu wissen, dass viele dieser E-Mails betrügerisch sind und nicht auf eine tatsächliche Kompromittierung hinweisen.

Bleiben Sie als Unternehmen wachsam und achten auf mögliche Bedrohungen. Wenn Sie weitere Fragen zum Thema Ransomware Angriffe haben oder Unterstützung benötigen, kontaktieren Sie unser Incident Response Team ganz unverbindlich: