Mit dem Digital Operational Resilience Act (DORA) hat die EU eine finanzsektorweite Regulierung zu den Themen Cyber-Sicherheit, IKT-Risiken und digitale operationale Resilienz geschaffen. Diese ist ab Januar 2023 gültig und ab dem 17. Januar 2025 einzuhalten.

Inhaltsverzeichnis

- Sicherheitstests nach DORA

- Auswirkungen von DORA auf Schweizer Finanzinstitute und IKT-Dienstleister

- Threat-Led Penetration Testing (TLPT) gemäss DORA

- Testen von IKT-Tools und -Systemen und TLPT durch Oneconsult

- Vorgehen TLPT in Deutschland

- Erfüllt Oneconsult die Anforderungen für TLPT gemäss DORA?

- Weitere Unterstützung durch Oneconsult

- Fazit

Sicherheitstests nach DORA

Dabei sind – neben anderen wichtigen Punkten – Tests der digitalen operationalen Resilienz (Art. 24 bis 27) als wesentliche Elemente für die Umsetzung relevant. Unterschieden werden dabei zwei Testarten, «Testen von IKT-Tools und -Systemen» und «Erweiterte Tests auf Basis von TLPT». Dieser Artikel beschreibt die Anforderungen im Zusammenhang mit DORA im EU-Raum, mit Bezug auf die Konkretisierung durch die BaFin für Deutschland. Schweizer Finanzdienstleister haben in Bezug auf Cyber-Resilienz selbstverständlich (neben weiteren) insbesondere die Vorgaben der FINMA zu beachten, die beispielsweise mit dem Rundschreiben 2023/1 kommuniziert wurden. Sie sind aber möglicherweise auch direkt von DORA betroffen.

Auswirkungen von DORA auf Schweizer Finanzinstitute und IKT-Dienstleister

DORA wird sich auch auf Finanzunternehmen und ICT-Dienstleister in der Schweiz auswirken. So müssen auch Schweizer Finanzunternehmen möglicherweise Verpflichtungen aus DORA beachten, wenn sie im EU-Raum tätig sind oder mit anderen Finanzunternehmen oder deren Kunden Beziehungen in der EU pflegen. Auch Schweizer Unternehmen, die mit Finanzunternehmen in der EU verbunden sind und konzerninterne ICT-Dienstleistungen für ihre Konzerngesellschaften in der EU erbringen, fallen mit diesen Dienstleistungen unter den Geltungsbereich von DORA. Für Schweizer ICT-Dienstleister gilt DORA, sobald sie beabsichtigen, ihre Dienstleistungen für entsprechende Finanzunternehmen in der EU zu erbringen.

Neben weiteren Vorgaben müssen von DORA betroffene Firmen regelmässige Penetration Tests zur Stärkung der digitalen operationellen Resilienz durchführen und entsprechende Nachweise erbringen. Diese sind in der EU-Verordnung 2022/2554 in Art. 24 bis 27 beschrieben. Zusammengefasst sind dabei zwei Testarten zu unterscheiden:

- Testen von IKT-Tools und -Systemen: Testen der digitalen operationalen Resilienz, unter anderem mittels Basistests, Penetration Tests, Schwachstellenscans und Quellcodeanalysen.

- Diese sind für den gesamten Finanzsektor relevant.

- Sie müssen mindestens einmal jährlich durchgeführt werden.

- Alle IKT-Systeme und -Anwendungen, die kritische oder wichtige Funktionen unterstützen, sind zu testen.

- Ausgenommen sind Kleinstunternehmen (weniger als 10 Mitarbeitende und weniger als EUR 10 Mio. Umsatz).

- Erweiterte Tests auf Basis von TLPT: An TIBER-EU ausgerichtete Threat-Led Penetration Tests (TLPT) und fortgeschrittene Tests:

- TLPT müssen nur bei systemrelevanten Finanzunternehmen mit hohem IKT-Reifegrad durchgeführt werden. Systemrelevante Organisationen werden von den zuständigen Aufsichtsbehörden (z. B. der BaFin) konkret benannt.

- Die Tests müssen mindestens alle 3 Jahre durchgeführt werden. Dabei sind alle als kritisch eingestuften Systeme, die in Produktion sind, zu testen.

- Auch beteiligte Services von IKT-Drittdienstleistern müssen in den Tests eingeschlossen werden.

- Die Resultate müssen von der zuständigen Behörde bescheinigt werden.

Threat-Led Penetration Testing (TLPT) gemäss DORA

TLPT sind bedrohungsorientierte Penetration Tests, auch vergleichbar mit Red Teaming. Bei TLPT wird auf Basis der aktuellen Bedrohungslage unter Einbeziehung eines Thread Intelligence Providers (TIP) im Vorfeld ein Angriffsszenario definiert und versucht, diesen Angriff in der produktiven Systemlandschaft zu simulieren. Im Gegensatz dazu wird beim herkömmlichen Red Teaming versucht, ein vom Auftraggeber oder gemeinsam definiertes Ziel zu erreichen, ohne Vorgabe von Weg, Mittel oder Schwachstellen. Sie umfassen aber beide gleichermassen einen gewissen Rahmen, Taktiken, Techniken und Verfahren realer Angreifer, die als echte Cyber-Bedrohung empfunden werden. So werden diese nachgebildet und als kontrollierter, massgeschneiderter, erkenntnisgestützter Test in den kritischen Live-Produktionssystemen des Finanzunternehmens durchgeführt.

Solche Tests sind neben weiteren geforderten regelmässigen (automatisierten) Tests, gemäss Artikel 26 für die definierten Finanzinstitute (siehe oben) mindestens alle 3 Jahre auf allen kritischen, produktiven Systemen durchzuführen. Auch das Testen von beteiligten Services von IKT-Drittdienstleistern muss darin eingeschlossen werden und die Resultate müssen von der zuständigen Behörde bescheinigt werden.

TLPT aus DORA baut stark auf dem TIBER-Framework auf, bringt jedoch zusätzliche rechtlich bindende Vorgaben mit. Die operativen Abweichungen sind jedoch gering.

Weitere Informationen der BaFin (DE) zu DORA: DORA – Digital Operational Resilience Act

Testen von IKT-Tools und -Systemen und TLPT durch Oneconsult

Mit dem breiten Serviceangebot von Oneconsult unterstützen wir als unabhängiger Dienstleister bei der konformen Umsetzung von DORA. Sei es mit regelmässigen Sicherheitsüberprüfungen wie Schwachstellenscans, Quellcodeanalysen, Penetrationstests, Red Team Assessments oder auch mit bedrohungsorientierten Tests (TLPT). Die Berichte werden gemäss den bewährten Methoden aus langjähriger Erfahrung und den Anforderungen aus DORA strukturiert erstellt. Somit kann auch der freiwillige Austausch von Informationen und Erkenntnissen zwischen Finanzunternehmen zur Verbesserung der «Situational Awareness», wie es in Art. 45 beschrieben ist, unterstützt werden.

Vorgehen TLPT in Deutschland

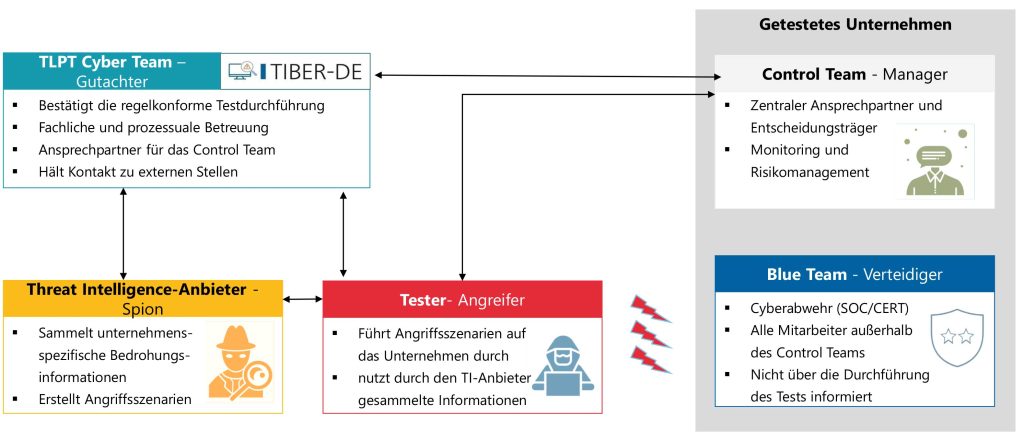

Die zuständige Finanzaufsicht bestimmt, welche Finanzunternehmen einen TLPT durchführen müssen, und legt die Häufigkeit der Tests fest. Um zu überprüfen, ob die Ziele der digitalen operationalen Resilienz gemäss DORA erreicht werden, müssen bedrohungsorientierte Tests (TLPT) unter Aufsicht und transparenter Kommunikation der Ergebnisse durchgeführt werden. Der Mehrwert dieser TLPTs liegt in der Berücksichtigung und Einbeziehung der betroffenen Prozesse, Personen und den operativen IT-Sicherheitskontrollen. Dabei werden alle Verteidigungslinien anhand einer konkreten Bedrohung getestet – vom äusseren Perimeter bis hin zu den wichtigsten Bestandteilen. Das Vorgehen gliedert sich in die drei Phasen Vorbereitung, Test und Abschluss:

- In der Vorbereitungsphase wird auf Basis der unternehmensspezifischen Bedrohungsinformationen ein Angriffsszenario erstellt und definiert. Je nach betroffenen Systemen müssen ggf. auch weitere Dienstleister involviert werden.

- Während der Testphase erfolgt die fachliche und prozessuale Betreuung durch das TLPT Cyber Team der Aufsichtsbehörde und den kundenseitigen Gutachter. Ebenso hält dieses Team den Kontakt zu externen Stellen und prüft und bestätigt schlussendlich die regelkonforme Testdurchführung.

- Die Tester führen gemäss dem definierten Szenario, welches dem Blue Team (Verteidiger/SOC/CSIRT) nicht bekannt ist, die kontrollierten Angriffe durch. Dabei werden die Taktiken, Techniken und Verfahren böswilliger Angreifer unter Einbezug der unternehmensspezifischen Bedrohungsinformationen genutzt.

- Das Control Team (kundenseitig) stellt den Control Manager, der als Ansprechpartner und Entscheidungsträger beim Kunden agiert. Er stellt das Monitoring und das Risikomanagement während den Tests sicher.

- In der Abschlussphase werden die Berichte erstellt, die Ergebnisse analysiert und konkrete Massnahmen zur Behebung der gefundenen Schwachstellen definiert. Dabei wird auch sichergestellt, dass der Bericht transparent und vollständig der Aufsicht und allfällig weiteren definierten Partnern* zugestellt wird.

*DORA Art. 45 regelt den freiwilligen Austausch (innerhalb vertrauenswürdiger Gemeinschaften von Finanzunternehmen) von Informationen und Erkenntnissen über Cyber-Bedrohungen der Finanzunternehmen.

Dieses Vorgehen wurde von der BaFin im Dezember 2023 publiziert und zeigt auch, dass die Testmethodik die Einbindung diverser Stakeholder vorsieht:

Quelle: Präsentation der Veranstaltung am 05.12.2023 „IT-Aufsicht im Finanzsektor“. – Praesentation4_TLTP_unter_DORA, S. 8.

Oneconsult freut sich darauf, entsprechende TLPTs durchzuführen sowie im Prozess zu begleiten und zu unterstützen.

Erfüllt Oneconsult die Anforderungen für TLPT gemäss DORA?

Penetration Testing und Red Teaming und somit auch TLPT sind seit 20 Jahren unsere Kernkompetenzen. Alle unsere Tester sind zertifiziert und unterliegen entsprechenden ethischen Verhaltenskodizes. Die technischen und organisatorischen Fähigkeiten hat Oneconsult in unzähligen Projekten, insbesondere auch im Finanzsektor und anderen kritischen Sektoren, nachgewiesen. Unsere Richtlinien für technische und organisatorische Massnahmen beschreiben, wie Oneconsult sicherstellt, dass die Sicherheit vertraulicher Daten gewährleistet ist und bleibt. Ebenso verfügen wir über die notwendige Risikoversicherung gegen Fehlverhalten und Fahrlässigkeit. Die öffentliche Konsultation zum technischen Regulierungsstandard (RTS) der Aufsichtsbehörden der EU wurde im März 2024 abgeschlossen. Daraus ergeben sich möglicherweise noch Anpassungen der bisher bekannten Anforderungen an akkreditierte Tester, welche auf Mitte Juli erwartet werden.

Oneconsult erfüllt aus aktueller Sicht alle zurzeit bekannten Anforderungen, insbesondere diejenigen des Art. 27 und wird dies durch die Akkreditierungsstelle bestätigen lassen, sobald diese von der Aufsichtsbehörde festgelegt ist.

Weitere Unterstützung durch Oneconsult

Selbstverständlich kann unser Consulting Team auch zu anderen Themen im Zusammenhang mit digitaler operationaler Resilienz / DORA beraten und begleiten, zum Beispiel zum Informationsaustausch, zu Meldepflichten, zum Risikomanagement sowie zur Risikoermittlung. Darüber hinaus können wir Sie mit hoher Fachkompetenz und umfangreicher Erfahrung in folgenden Bereichen unterstützen:

- IKT-Risikomanagement aufbauen, optimieren, begleiten (Art. 5 bis 16)

- Technische Anforderungen gestalten (Art. 5 bis 16)

- Aufbau, Prüfung und Testen Vorfallmeldewesen (Art. 17 bis 23)

Fazit

Betroffene Finanzdienstleister, die bisher Cyber-Resilienz ernst genommen haben und bisherige Vorgaben der BaFin (BAIT, KAIT, VAIT, ZAIT) adäquat umgesetzt und in den Prozessen etabliert haben, werden auch die Anforderungen aus DORA schnell adaptieren können. In diesem Fall kann mit der Konkretisierung und Planung der Tests begonnen werden. Falls davon jedoch nicht ausgegangen werden kann, empfiehlt es sich, bei der Implementierung der Anforderungen aus DORA, fachkundige und erfahrene Unterstützung beizuziehen, so dass schnellstmöglich eine gute Grundlage geschaffen werden kann, um DORA gerecht zu werden. Das Dienstleistungsportfolio von Oneconsult unterstützt Sie dabei ideal, sei es bei der Durchführung von Tests oder auch bei der Unterstützung bezüglich IKT-Risikomanagement, Aufbau Vorfallmeldewesen und weiteren Vorgaben.

Um konkrete Projekte im Zusammenhang mit DORA zu besprechen oder für weitere Fragen wenden Sie sich an Ihren Ansprechpartner bei Oneconsult oder an info@oneconsult.com. Wir freuen uns auf Ihre Kontaktaufnahme.