Dieser Artikel beleuchtet, was ASVS ist und wie der Standard Sie bei Ihrer Arbeit als informationssicherheitsverantwortliche Person in Ihrem Unternehmen unterstützen kann.

Das Open Web Application Security Project, kurz OWASP, ist eine herstellerunabhängige Non-Profit-Organisation, die sih für sichere Webanwendungen einsetzt.

Eine ihrer Veröffentlichungen ist der «Application Security Verification Standard», kurz ASVS. Der ASVS wurde soeben aktualisiert und ist per sofort als Version 4.0 verfügbar.

Am Open Web Application Security Project (OWASP [1]) beteiligen sich Fachpersonen aus aller Welt, was zu einer grossen Akzeptanz ihrer Veröffentlichungen in der Industrie führt. Das Ziel der OWASP ist es, die Sicherheit von Webprojekten oder allgemein Software zu verbessern. Den meisten Fachpersonen im Umfeld der Informationssicherheit sind die OWASP Top 10 [2]ein Begriff – eine Liste der zehn kritischsten Sicherheitsrisiken in Webanwendungen – und werden von ihnen in der täglichen Arbeit verwendet. Die OWASP unterhält weitere spannende Projekte [3].

Eines davon ist das Dokumentationsprojekt «Application Security Verification Standard» (ASVS). Der ASVS wurde soeben aktualisiert und steht per sofort als Version 4.0 zur Verfügung [4]. Die Idee hinter dem ASVS ist, dass unterschiedliche Stakeholder einer Applikation miteinander über Sicherheitsanforderungen kommunizieren können und dadurch eine gemeinsame Abstraktion sichergestellt ist – innerhalb der eigenen Organisation, aber auch für Zulieferer.

Einführend wurden die OWASP Top 10 erwähnt. Das Vermeiden der Schwachstellen der Top 10 beim Entwickeln von Webanwendungen kann als absolutes Minimum gelten, um nicht fahrlässig zu handeln. Die Top 10 sind jedoch nach eigener Zielsetzung [5]kein ausführlicher Standard, um sichere Anwendungen zu entwickeln, sondern eben nur eine kurze Liste der kritischsten Sicherheitslücken und deren Vermeidung.

Der ASVS hingehen enthält in verschiedenen Kategorien detaillierte Sicherheitsanforderungen für Anwendungen, die von Architekten, Entwicklern, Sicherheitstestern und sogar Anwendern genutzt werden können, um zu definieren, was eine sichere Anwendung ist.

Damit hat das ASVS-Projekt das Ziel eines praxisorientierten Standards, der folgende Anforderungen erfüllt:

- Kann als Anleitung verstanden werden für Sicherheitsarchitekten, um zu definieren, wo und wie Sicherheitsmassnahmen implementiert werden müssen.

- Kann als Grundlage für die Qualitätssicherung verwendet werden, z.B. für Penetration Testing.

- Kann als Metrik und Schulungsgrundlage für Entwickler verstanden werden, um sicherzustellen, dass «Good Practices» eingehalten werden.

- Kann Definitionen und Anforderungen liefern für Verträge mit Outsourcing-Partnern, Zulieferern, etc.

Die Besonderheit des Application Security Verification Standards ist, dass er Verifikationstiefen kennt, die in nachstehender Tabelle erklärt werden:

| ASVS-Level | Kurzbeschreibung |

|---|---|

| ASVS Level 1 – Opportunistic | Ist das tiefste Verifikationslevel. Es kann und sollte für sämtliche Anwendungen verwendet werden. Man kann davon ausgehen, dass eine unter Berücksichtigung der OWASP Top 10 entwickelte Applikation diesem Level entspricht. |

| ASVS Level 2 – Standard | Ist für Anwendungen gedacht, die einen erhöhten Schutzbedarf haben und sensitive Daten beinhalten, zum Beispiel unternehmenskritische Transaktionen oder Gesundheitsdaten. |

| ASVS Level 3 – Advanced | Ist für kritische Anwendungen gedacht, zum Beispiel im militärischen oder intensivmedizinischen Einsatz oder Teile der kritischen Infrastruktur eines Landes. |

Je höher der ASVS-Level ist, desto mehr einzelne Anforderungen müssen erfüllt werden und desto umfangreicher (und damit teurer) ist die Überprüfung respektive der manuelle Verifikationsanteil (technisch als auch organisatorisch).

In der neuesten Version haben sich die Verfasser Mühe gegeben Verknüpfungen mit anderen gängigen Industriestandards herzustellen, namentlich mit NIST SP 800-63-3 [6], der sich mit der verlässlichen Feststellung von digitalen Identitäten befasst. Eine weitere Neuerung ist, dass für jede Anforderung der «Common Weakness Enumeration»-Wert (CWE; Kategorisierungssystem, um Schwachstellen und Verwundbarkeiten zu beschreiben [7]) hinzugefügt wurde.

Die Autoren des ASVS weisen explizit darauf hin, dass für «Compliance-Anforderungen» über den ASVS hinaus auf die Originalwerke zurückgegriffen werden muss.

Die Macher des Standards haben mit der Revision auf Version 4 weitere Überlegungen einfliessen lassen: Der ASVS enthält nun alle Sicherheitsmassnahmen, die im OWASP-Projekt «Top 10 Proactive Controls» [8]beschrieben werden.

Zudem passt er sich in seinen Anforderungen den Gegebenheiten der modernen Webentwicklung an, bei der die Sicherheit nicht mehr nur an einer monolithischen serverseitigen Anwendung hängt – sondern etwa über Client-Anwendungen, die auf verschiedene Cloud-APIs zugreifen, an einer modernen verteilten Anwendungsarchitektur.

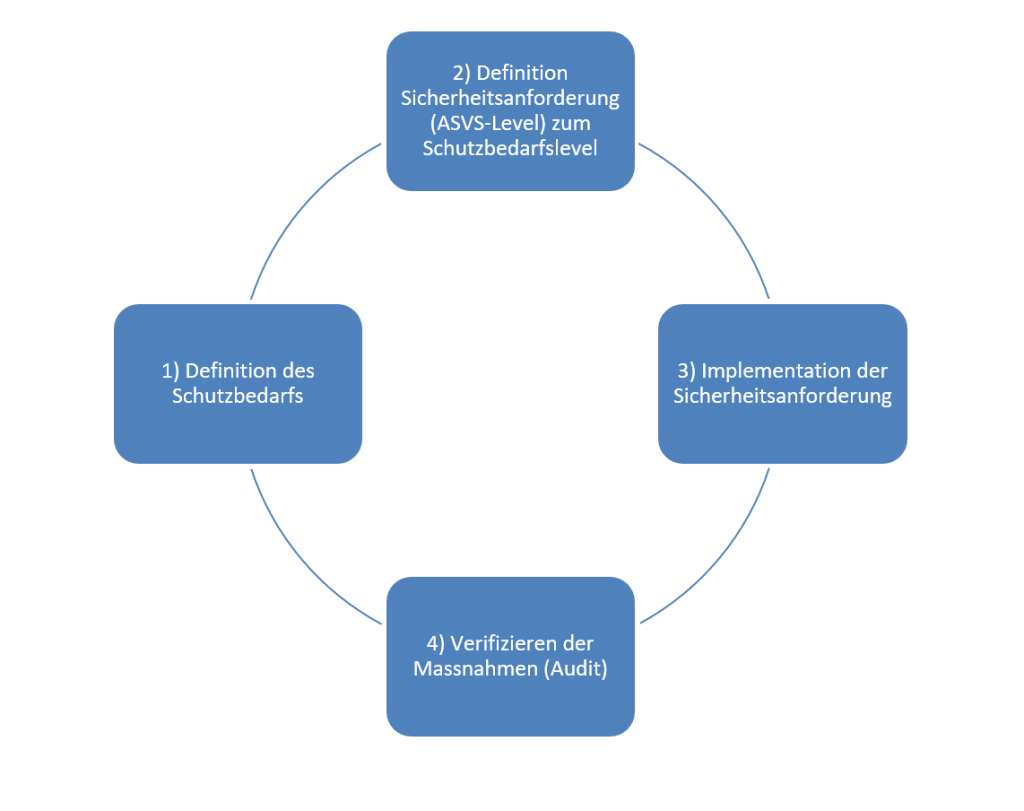

Für eine wirtschaftliche Vorgehensweise könnte nachstehende Deming-Kreis-Abbildung als Grundlage dienen.

Der ASVS sollte so früh wie möglich in einer Organisation hinzugezogen werden, da Sicherheit nicht nur in den Endresultaten benötigt wird, sondern bereits in den unterstützenden Prozessen/Architekturen implementiert werden muss.

Der komplette Application Security Verification Standard Version 4.0 steht unter folgendem Link zum Download verfügbar: https://www.owasp.org/index.php/Category:OWASP_Application_Security_Verification_Standard_Project

Über den Autor

Alex Wettstein arbeitet seit 2000 in der Informatik, wo er bisher verschiedene Positionen besetzte wie Applikationsentwickler, System- und Netzwerkadministrator. Berufsbegleitend bildete er sich nach seiner ursprünglichen Lehre als Elektriker von 2003 bis 2006 zum Dipl. Techniker HF Informatik, Fachrichtung Wirtschaftsinformatik, weiter. Anschliessend war Alex Wettstein bei einem internationalen Finanzkonzern als System Engineer tätig und wurde als technischer Projektleiter in bereichsübergreifenden Projekten eingesetzt. In dieser Zeit bildete er sich zum Certified Project Management Associate (IPMA Level D) weiter und ist ITIL V3 Foundation zertifiziert. Alex Wettstein arbeitet seit August 2013 als Security Consultant und Penetration Tester bei Oneconsult. Er ist ISO 27001 Lead Auditor, zertifizierter OSSTMM Professional Security Tester (OPST) und Inhaber des Master of Advanced Studies Hochschule Luzern/FHZ in Information Security.

Über Oneconsult

Die Oneconsult-Unternehmensgruppe ist seit 2003 Ihr renommierter Schweizer Cybersecurity Services Partner mit Büros in der Schweiz und Deutschland und 1500+ weltweit durchgeführten Security-Projekten.

Erhalten Sie kompetente Beratung vom inhabergeführten und herstellerunabhängigen Cybersecurity-Spezialisten mit 40+ hochqualifizierten Cybersecurity Experten, darunter zertifizierte Ethical Hacker / Penetration Tester (OPST, OPSA, OSCP, OSCE, GXPN), IT-Forensiker (GCFA, GCFE, GREM), ISO Security Auditoren (ISO 27001 Lead Auditor, ISO 27005 Risk Manager, ISO 27035 Incident Manager) und dedizierte IT Security Researcher, um auch Ihre anspruchsvollsten Herausforderungen im Informationssicherheitsbereich zu bewältigen. Gemeinsam gehen wir Ihre externen und internen Bedrohungen wie Malware-Infektionen, Hacker-Attacken und APT sowie digitalen Betrug und Datenverlust mit Kerndienstleistungen wie Penetration Tests / Ethical Hacking, APT Tests unter Realbedingungen und ISO 27001 Security Audits an. Bei Notfällen können Sie rund um die Uhr (24 h x 365 Tage) auf die Unterstützung des Incident Response & IT Forensics Expertenteams von Oneconsult zählen.

[1]: https://www.owasp.org/

[2]: https://www.owasp.org/index.php/Category:OWASP_Top_Ten_2017_Project

[3]: https://www.owasp.org/index.php/Category:OWASP_Project

[4]: https://www.owasp.org/index.php/Category:OWASP_Application_Security_Verification_Standard_Project

[5]: https://www.owasp.org/index.php/Top_10-2017_Foreword

[6]: https://pages.nist.gov/800-63-3/

[7]: https://cwe.mitre.org/

[8]: https://www.owasp.org/index.php/OWASP_Proactive_Controls