Vulnerability Management ist wieder in aller Munde. Erfolgreiche Angriffe, die nur durch das Ausnutzen von Schwachstellen ohne Benutzerinteraktion möglich sind, werden häufiger und damit wieder deutlich sichtbarer. Gleichzeitig steigt die Anzahl öffentlich bekannter Schwachstellen von Jahr zu Jahr. Dies führt zu der Frage, wie diese Schwachstellen frühzeitig erkannt und behoben werden können.

In diesem Artikel erfahren Sie, wie Sie die Effizienz Ihres Schwachstellenmanagements durch den gezielten Einsatz geeigneter Metriken und öffentlich verfügbarer Informationen deutlich steigern können. Eine risikobasierte Priorisierung ermöglicht es Ihnen, sich auf die relevanten Schwachstellen zu konzentrieren, diese gezielt zu beheben und so die IT-Sicherheit Ihrer Organisation nachhaltig zu stärken.

Inhaltsverzeichnis

Der erste Schritt: Kontinuierliches Vulnerability Scanning

Die meisten Unternehmen beginnen mit punktuellen oder einmaligen Schwachstellen-Scans ihrer IT/OT Systemlandschaft. Diese haben aufgrund der seltenen Durchführung und der täglichen Entdeckung neuer Schwachstellen einen sehr geringen Mehrwert für den langfristigen Schutz. Aus diesem Grund sollte heute auf ein kontinuierliches und automatisiertes Vulnerability Scanning gesetzt werden.

Nach der Identifikation der Schwachstellen stehen die meisten Unternehmen vor einem gewaltigen Berg von Schwachstellen. Hier beginnt die eigentliche Arbeit des Schwachstellenmanagements: Diese zu bewerten, zu priorisieren und auf Basis der vorangegangenen Arbeitsschritte zu adressieren.

Welche Schwachstellen sollten priorisiert werden?

Aktiv ausgenutzte Schwachstellen zuerst adressieren

Der Known Exploited Vulnerabilities Catalog (KEV) ist eine von der Cybersecurity & Infrastructure Security Agency (CISA) geführte Liste von Schwachstellen, von denen bekannt ist, dass sie für böswillige Angriffe ausgenutzt werden. Die KEV ist somit eine Liste von Schwachstellen, die US-Behörden innert kürzester Frist beheben müssen. Sie sollten auch diese sofort beheben möchten. Vor allem, wenn sie sich auf einem System befinden, das über das Internet erreichbar ist. Ohne Wenn und Aber müssen Sie hier sofort handeln!

Aufgrund der Art der Schwachstellen, die im KEV aufgeführt sind, ist neben der sofortigen Behebung jedes Mal abzuwägen, ob das betroffene System und seine Umgebung auf unerwünschte und schädliche Aktivitäten untersucht werden soll. In der Regel muss davon ausgegangen werden, dass diese Schwachstellen bereits ausgenutzt wurden. Es besteht also die Gefahr, dass ein bereits erfolgter Zugriff zu einem späteren Zeitpunkt ausgenutzt wird, auch wenn es noch keine Anzeichen für weitere böswillige Aktivitäten gibt. Unser CSIRT steht Ihnen in einer solchen Situation tatkräftig zur Seite.

VulnCheck KEV ist eine mit dem CISA KEV vergleichbare Ressource der privaten Firma VulnCheck. Er enthält die Schwachstellen aus dem CISA KEV sowie weitere Schwachstellen, die nach den VulnCheck vorliegenden Informationen ebenfalls aktiv ausgenutzt werden oder wurden. VulnCheck KEV ist mit keiner behördlichen Verpflichtung verbunden und kann somit als Alternative zum CISA KEV aufgrund der breiteren Abdeckung von Mehrwert sein. Im Gegensatz zum CISA KEV ist die Einrichtung eines Benutzerkontos erforderlich.

Schwachstellen, mit existierenden Exploits

Die Anzahl der Schwachstellen, die tatsächlich aktiv ausgenutzt werden, ist in der Regel deutlich geringer als die Zahl jener Schwachstellen, für die bereits ein Exploit-Programmcode existiert. Aus diesem Grund sollten Schwachstellen, die aktiv ausgenutzt werden, Vorrang vor Schwachstellen haben, für die ein Exploit existiert. Letztere dürfen jedoch nicht ignoriert werden, da sie zum Werkzeugkasten der Cyberkriminellen gehören und jederzeit gegen Ihr Unternehmen eingesetzt werden können.

Besonders schnell verfügbare Exploits finden sich in folgenden Datenbanken bzw. Repositories:

Nutzung des Exploit Prediction Scoring System EPSS

Das Exploit Prediction Scoring System (EPSS), ist ein datengestütztes Verfahren zur Abschätzung der Wahrscheinlichkeit, dass eine Softwareschwachstelle in den nächsten 30 Tagen ausgenutzt wird. Damit ist es ein Modell zur Vorhersage, welche Schwachstellen am wahrscheinlichsten in der nahen Zukunft ausgenutzt werden.

Das Projekt wird von einer Special Interest Group (SIG) des global Forum of Incident Response and Security Teams (FIRST) entwickelt und betrieben und ist eine weitere frei verfügbare Ressource, um Schwachstellen zu priorisieren. Die aktuellen Daten können auf der Webseite betrachtet oder über eine API abgefragt werden.

Schwachstellen, die einen EPSS-Wert von z.B. über 0.1 oder 10% aufweisen, sollten in der nahen Zukunft behoben werden. Dies gilt insbesondere dann, wenn sie aufgrund ihres CVSS-Vektors oder ihrer Schwachstellenbeschreibung aus der Ferne (über das Netzwerk) ausgenutzt werden können.

Die richtige Priorisierung im Schwachstellen Management

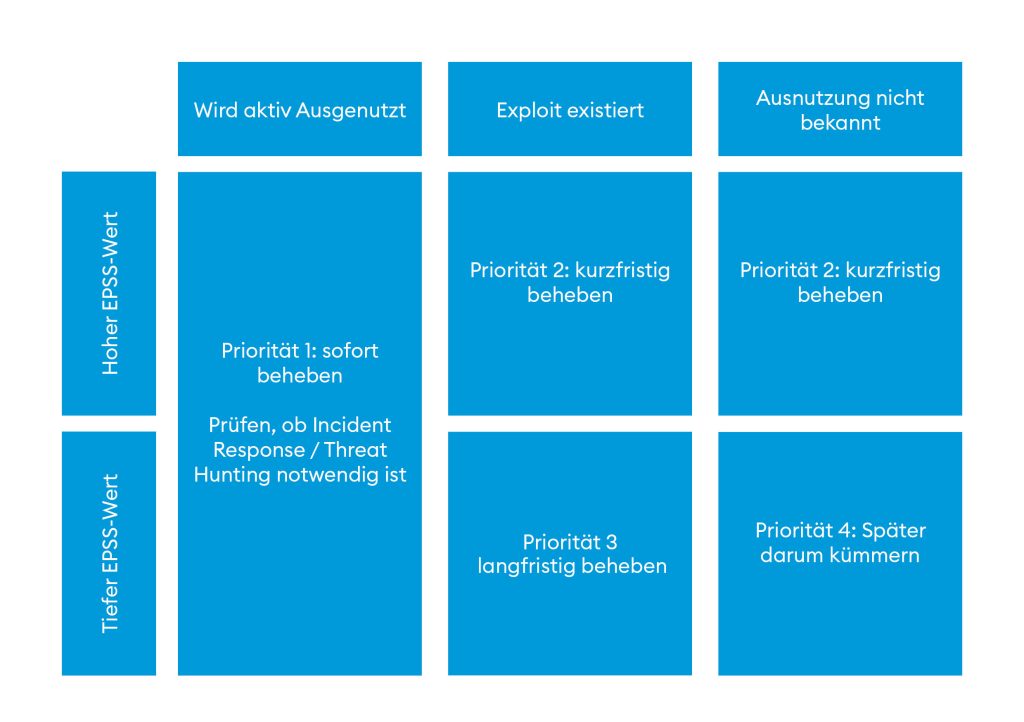

Um zu priorisieren, an welchen Schwachstellen zuerst gearbeitet werden soll, ist es sinnvoll, die bisher beschriebenen Kategorien von Schwachstellen zu kombinieren und auf dieser Basis zu priorisieren. Eine solche Priorisierung ist in der folgenden Abbildung dargestellt:

Für Schwachstellen der Priorität 4 als auch zur Bewertung der vorher zu behebenden Schwachstellen können folgende zusätzlichen Eigenschaften genutzt werden:

- Je näher ein System am Internet steht, desto dringender müssen seine Schwachstellen behoben werden. Die Wahrscheinlichkeit einer Schwachstellenausnutzung aus dem Internet (Cyber-Angriff) ist deutlich höher als die der anderen Angriffsvektoren. So ist z.B. ein System in der DMZ, das aus dem Internet erreichbar ist, wesentlich anfälliger und exponierter als ein Server im internen Netzwerk.

- Beim Common Vulnerability Scoring System (CVSS) ist weniger der CVSS-Wert als vielmehr die einzelnen Metriken im CVSS Vektor ausschlaggebend. Für den Schutz vor Cyber-Angriffen sind beispielsweise Schwachstellen zu priorisieren, deren Attack Vector (AV) den Wert Network (N) und deren User Interaction (UI) den Wert None (N) oder Passive (P, ab CVSS 4.0) hat.

- Die Bewertung der Schwachstelle durch den verwendeten Schwachstellenscanner, typischerweise einer der Werte Critical, High, Medium, Low oder Info, ist mit Vorsicht zu verwenden und sollte nur als letzter Indikator verwendet werden.

Vollumfängliches und effizientes Vulnerability Management

Es ist normal, dass die Anzahl der Schwachstellen in mittleren und grossen Organisationen ein Ausmass erreicht, das eine manuelle Anwendung der obigen Empfehlungen unmöglich macht. In solchen Fällen ist der Einsatz passender Werkzeuge empfehlenswert. Für kleine Organisationen bietet ein Projekt wie beispielsweise cvemap die notwendige Automatisierbarkeit und Skalierbarkeit. Mittlere und grosse Unternehmen sollten die Anschaffung einer auf Schwachstellenmanagement spezialisierten Plattform erwägen. Solche Plattformen ermöglichen die Zentralisierung aller Schwachstellenscan-Ergebnisse und die anschliessende effiziente bis vollautomatische Bewertung und Verteilung der Schwachstellen in Form von Tickets.

Bevor sie jedoch mit dem kontinuierlichen Schwachstellenmanagement beginnen, sollten sie sicherstellen, dass Ihre Organisation über ein funktionierendes und effizientes Patch Management verfügt. Ohne ein systematisches Patch Management wird es sehr schwierig sein, Schwachstellen rechtzeitig zu beheben. Sobald ein solcher Prozess etabliert ist, können Sie die ersten und wichtigsten Schwachstellen mit den hier zusammengestellten Empfehlungen adressieren.

Vulnerability Management as a Service

Gerne stehen wir Ihnen zur Seite, wenn die Vielzahl an Schwachstellen den Weg zu einer umfassenden IT-Sicherheit erschwert, Sie vor Herausforderungen im Patch Management stehen oder mehr über geeignete Tools und Plattformen erfahren möchten. Mit unseren Vulnerability Management as a Service unterstützen wir Sie als vertrauensvoller Partner bei der Identifizierung, Bewertung, Priorisierung und Behebung von Schwachstellen und entlasten dabei Sie und Ihr Team nachhaltig.