Die Anzahl an Cyberangriffen hat in den vergangenen Jahren stark zugenommen. Dabei sind Unternehmen und Privatpersonen gleichermassen betroffen. Phishing-E-Mails und andere Arten von Angriffen gehören mittlerweile fast zum Arbeitsalltag. Ransomware-Angriffe bergen ein besonders grosses Potenzial für gravierende Schäden und erhalten daher eine entsprechend hohe Aufmerksamkeit in den Medien.

Inhaltsverzeichnis

- Was sind Cyberattacken und welche Arten gibt es?

- Wer ist von Cyberangriffen betroffen?

- Effektiver Schutz vor Cyberattacken

- 1. Eigene IT-Infrastruktur kennen

- 2. Patch und Vulnerability Management einführen

- 3. Systeme härten

- 4. Angriffsfläche minimieren

- 5. Netzwerksegmentierung implementieren

- 6. Starke Passwörter verwenden

- 7. Zwei-Faktor-Authentifizierung implementieren

- 8. Aktives Monitoring und Reaktion sicherstellen

- 9. Protokollierung verbessern

- 10. Cybersecurity Awareness fördern – Mitarbeitende sensibilisieren

- Cyberattacken und Trends

- Was, wenn es doch zu einem Cyberangriff kommt?

- Fazit

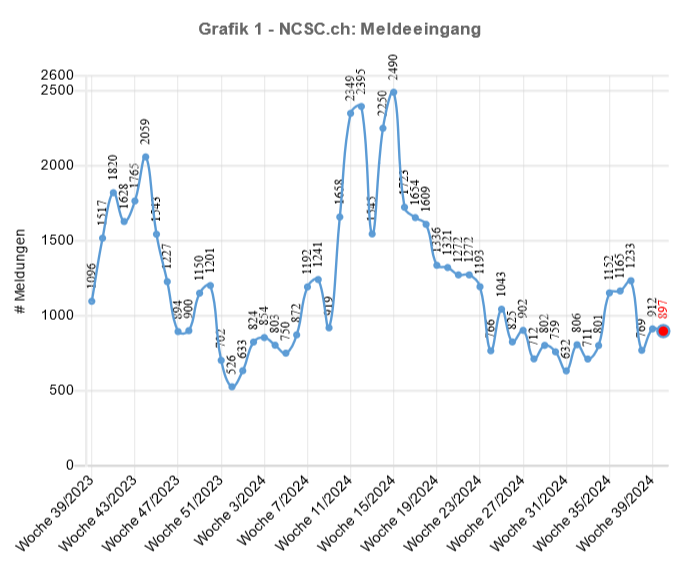

Verschiedene Statistiken belegen die Zunahme an Cyberangriffen. Das Bundesamt für Cybersicherheit (BACS) veröffentlicht beispielsweise wöchentlich Berichte zur Anzahl der gemeldeten Fälle, die das Ausmass der Bedrohung einmal mehr verdeutlichen.

Gemäss dem BACS-Halbjahresbericht 2023/2 wurden dem BACS im zweiten Halbjahr 2023 nahezu doppelt so viele Cybervorfälle wie im Vorjahreszeitraum gemeldet. Auch wenn diese Zahlen den Trend gut widerspiegeln, ist von einer hohen Dunkelziffer auszugehen, da nicht alle Fälle gemeldet werden. Die Zahlen machen deutlich, dass Cyberangriffe eine ernstzunehmende Bedrohung für Unternehmen darstellen und diese umgehend Schutzmassnahmen ergreifen sollten, um dieser Gefahr entgegenzuwirken.

Was sind Cyberattacken und welche Arten gibt es?

Definition «Cyberangriff»

Das National Institute of Standards and Technology (NIST) definiert einen Cyberangriff als «jede Art von böswilliger Aktivität, die darauf abzielt, Ressourcen von Informationssystemen oder die Informationen selbst zu sammeln, zu beeinträchtigen oder zu zerstören oder den Zugriff darauf zu stören oder zu verhindern».

Wer sind die Angreifer und was sind deren Motive?

Cyberangriffe werden von Cyberkriminellen durchgeführt, um in ein Netzwerk einzudringen, Systeme zu kompromittieren, Dienste zu stören, Finanzbetrug zu begehen und geistiges Eigentum und andere sensible Daten offenzulegen oder zu stehlen. Bei den Tätern handelt es sich sowohl um Einzelpersonen als auch um gut aufgestellte Gruppen, die Teil einer kriminellen Organisation oder staatlich koordiniert sein können. Es gibt dabei unterschiedliche Typen von Angreifern: Script-Kiddies, Cyberkriminelle, Hacktivisten, Terroristen, Insiders und «hochentwickelte hartnäckige Bedrohungen» (APTs, Advanced Persistent Threats), die über unterschiedliche Qualifikationen und Ressourcen verfügen. Auch die Motive variieren je nach Angreifertyp. Mögliche Motive sind finanzieller Gewinn, politische oder geostrategische Ziele, Spionage, Unzufriedenheit sowie Rufschädigung.

Was sind die häufigsten Arten von Cyberattacken?

Cyberangriffe können verschiedene Formen annehmen und auf unterschiedlichen Wegen durchgeführt werden. Zu den häufigsten Arten von Cyberattacken zählen:

- Ransomware oder Malware

- Social-Engineering-Angriffe wie Phishing, CEO-Betrug und andere Business-E-Mail-Compromise-Methoden

- DDoS-Angriffe (Distributed Denial of Service)

- Botnets wie Mirai

Wer ist von Cyberangriffen betroffen?

Cyberattacken können jedes Unternehmen treffen, unabhängig von Grösse und Branche. Cyberkriminelle machen dabei keine Ausnahme. Solche Angriffe sind an der Tagesordnung und auch in den Medien sehr präsent. In der Schweiz gab es während der Konferenz zum Frieden in der Ukraine DDoS-Angriffe auf Webseiten von Behörden und an der Konferenz beteiligten Organisationen. Nicht zu vergessen der Ransomware-Angriff auf Xplain im letzten Jahr. Diese Beispiele stehen stellvertretend für eine Vielzahl ähnlicher Vorfälle.

Jedes Unternehmen kann also zum Ziel werden. Es stellt sich somit nicht mehr die Frage nach dem «Ob», sondern nach dem «Wann». Die Konsequenzen von Cyberangriffen sind dabei vielfältig. Neben finanziellen Verlusten und der Offenlegung vertraulicher Daten, die in die Hände Dritter gelangen, kann es zu einer Unterbrechung oder Beeinträchtigung des Geschäftsbetriebs kommen. In schwerwiegenden Fällen kann dies bis zum Bankrott führen. Auch eine Rufschädigung und psychische Belastungen sind mögliche Folgen.

Einige Unternehmen gehen jedoch von der falschen Annahme aus, dass sie kein lohnendes Ziel für Cyberkriminelle sind und dass sie nichts gegen Hacker unternehmen können. Dementsprechend ergreifen sie keine Massnahmen zum Schutz ihrer Infrastruktur und verfügen oft auch nicht über das Budget, um sich optimal zu schützen.

Aber auch wenn Sie nur über ein begrenztes Budget für Cybersicherheit verfügen, gibt es dennoch Lösungen, um sich vor Cyberbedrohungen zu schützen. Nachfolgend sind die einfachsten und effizientesten Schutzmassnahmen gegen Cyberattacken beschrieben, die von technischen bis hin zu organisatorischen Massnahmen reichen. Weitere spezifischere Massnahmen zum Schutz vor Ransomware sind im Blogbeitrag «Schutz vor Ransomware» zu finden.

Effektiver Schutz vor Cyberattacken

Gemäss dem «Assume-Breach»-Ansatz sind sowohl präventive als auch reaktive Massnahmen zu berücksichtigen. «Assume Breach» bedeutet, dass davon ausgegangen wird, dass es irgendwann zu einem erfolgreichen Angriff kommen wird und daher stets mit dem Ernstfall zu rechnen ist. Deshalb ist es wichtig, Cyberkriminellen so viele Hürden wie möglich in den Weg zu stellen und darauf vorbereitet zu sein, sämtliche Angriffsversuche so schnell wie möglich zu erkennen und abzuwehren.

Durch die Umsetzung effektiver Schutzmassnahmen lassen sich die meisten Cyberangriffe verhindern. Mit jeder zusätzlichen Massnahme steigt die Effektivität des Schutzes, da die Hacker dann mehr Hindernisse überwinden oder umgehen müssen. Dieses Prinzip wird als «Defense in Depth» (Verteidigung in der Tiefe) bezeichnet.

Solche Schutzmassnahmen umfassen zum einen organisatorische Massnahmen wie die Schulung und Sensibilisierung der Mitarbeitenden, zum anderen technische Massnahmen wie die Verwendung von starken Passwörtern in Kombination mit Multi-Faktor-Authentifizierung (MFA), Überwachung und Vulnerability Scans. Zusammen tragen diese Massnahmen dazu bei, das Risiko von Cyberattacken zu reduzieren und eine hohe Cyberresilienz zu erreichen.

1. Eigene IT-Infrastruktur kennen

Um einen umfassenden Schutz gewährleisten zu können, ist es unerlässlich, die eigene Umgebung zu verstehen, Kenntnis über alle darin befindlichen Komponenten zu haben sowie diese zu dokumentieren.

Ein Inventar der verschiedenen Systeme, Anwendungen und Dienste sowie deren Verwaltung über den gesamten Lebenszyklus ist eine effektive Methode, um eine genaue Übersicht über die installierten Versionen sowie den Zeitpunkt des Austauschs der Systeme sicherzustellen. So ist jederzeit genau bekannt, welche Version auf welchem System installiert ist. Des Weiteren empfiehlt es sich, die verschiedenen Assets zu priorisieren. Dies erweist sich insbesondere beim Wiederaufbau als äusserst nützlich. Von entscheidender Bedeutung ist die Einbeziehung der Lieferkette («Supply Chain») in das Asset Lifecycle Management. Dabei dürfen Lieferanten und Dienstleister nicht ausser Acht gelassen werden.

Bei einer Vielzahl der durch Oneconsult betreuten Vorfälle musste leider festgestellt werden, dass zahlreiche Unternehmen nicht einmal eine Liste mit den verschiedenen Systemen und den dazugehörigen IP-Adressen führen. Ebenso grundlegend ist ein Netzwerkplan, auf dem die verschiedenen Netzwerkzonen und Systeme dargestellt sind. Diese Informationen sind auch bei einer forensischen Analyse von grossem Nutzen, insbesondere um nachvollziehen zu können, wie sich die Hacker durch das Netzwerk bewegt haben.

2. Patch und Vulnerability Management einführen

Eine grundlegende Massnahme zum Schutz vor Cyberangriffen ist es, alle Systeme auf dem neuesten Stand zu halten. Denn immer wieder treten Schwachstellen auf, die von Angreifern aktiv ausgenutzt werden. Durch zeitnahes Patchen der Schwachstellen können offensichtliche Lücken und Angriffsvektoren geschlossen werden. Oftmals werden kritische Schwachstellen in zentralen Applikationen wie VPNs (Virtual Private Networks) oder Firewalls spät oder gar nicht gepatcht. Solche Sicherheitslücken werden von Angreifern gerne als Eintrittspunkte ausgenutzt. Systeme und Dienste, insbesondere jene am Perimeter, müssen deshalb regelmässig und zeitnah aktualisiert werden.

Es wird daher dringend empfohlen, ein Patch und Vulnerability Management zu implementieren. Der «Known Exploited Vulnerabilities (KEV)»-Katalog der US-amerikanischen Cybersecurity & Infrastructure Security Agency (CISA) bietet eine Übersicht über die Schwachstellen, die von Cyberkriminellen aktiv ausgenutzt werden. Des Weiteren sollten in regelmässigen Abständen Schwachstellenscans durchgeführt werden, um potenzielle Sicherheitslücken zu identifizieren und zeitnah zu schliessen.

3. Systeme härten

Die Erfahrung von Oneconsult zeigt, dass Systeme oft nicht richtig oder einheitlich gehärtet sind. Eine weitere effiziente Schutzmassnahme ist somit die grundlegende Absicherung aller Systeme. Eine hohe Cybersicherheit kann nur dann erreicht werden, wenn sie bereits bei der Architektur und Konfiguration der Systeme und Dienste berücksichtigt wird.

Der Blogbeitrag GPO Hardening: Die wichtigsten GPO-Einstellungen bietet eine Übersicht über grundlegende Härtungsmassnahmen für das Active Directory. Für eine weiterführende Härtung der Systeme nach bewährten Standards können die CIS Benchmarks (Center for Internet Security) herangezogen werden. Hierbei handelt es sich um vordefinierte Konfigurationsempfehlungen für verschiedene Produkte, nicht nur für Betriebssysteme, sondern auch für Netzwerkgeräte oder die Cloud. Diese Empfehlungen sollten idealerweise in ein Template aufgenommen werden.

4. Angriffsfläche minimieren

Die Angriffsfläche beschreibt alle möglichen Punkte, an denen ein Hacker in die Umgebung eindringen könnte. Durch die Minimierung der Angriffsfläche wird auch die Anzahl der potenziellen Eintrittsvektoren reduziert.

Nur die Dienste sollten aus dem Internet erreichbar sein, für die dies unbedingt erforderlich ist. Alle anderen Dienste sollten beispielsweise nur hinter einem durch Multi-Faktor-Authentifizierung (MFA) gesicherten VPN erreichbar sein, insbesondere bei wichtigen, sensiblen und verwundbaren Systemen und Diensten. Leider wird dies erfahrungsgemäss zu selten umgesetzt.

Zusätzlich sollten regelmässig Scans durchgeführt werden, um nach externen Schwachstellen zu suchen und zu ermitteln, inwiefern Ihre Organisation anfällig für Angriffe ist, beispielsweise durch Vulnerability Scans oder mit externen Diensten wie Shodan oder Censys.

5. Netzwerksegmentierung implementieren

In einem flachen Netzwerk können Angreifer sich frei zu bewegen und somit alle Systeme einfach und schnell kompromittieren, was in der Praxis leider immer noch zu häufig vorkommt. Es ist daher wichtig, ein separates Netzwerksegment für geschäftskritische Systeme und Daten einzurichten, um sie zu isolieren und zu schützen. Dadurch wird das Risiko einer Kompromittierung des gesamten Netzwerks im Falle eines Angriffs auf ein Segment erheblich reduziert, was auch zur Minimierung der Angriffsfläche beiträgt.

6. Starke Passwörter verwenden

Eine weitere präventive Massnahme ist die Verwendung von starken Passwörtern. Dies dient insbesondere der Abwehr von Brute-Force-Attacken und ähnlichen Angriffen, bei denen Passwörter erraten oder geknackt werden können. Bei der Betreuung von Vorfällen stellt Oneconsult immer noch sehr oft fest, dass schwache Passwörter verwendet werden – auch für Administratorkonten, die deshalb einfach geknackt werden konnten. Wie Sie starke Passwörter setzen können, erfahren Sie hier: Passwörter: Häufige Fehler, Best Practices & Tipps. Die Umsetzung erfolgt mittels einer Passwortrichtlinie. Zudem wird empfohlen, einen Passwort-Manager zu verwenden, mit dessen Hilfe starke Passwörter erstellt und verwaltet werden können. Darüber hinaus können regelmässige Passwortaudits durchgeführt werden, um die Passwortstärke zu überprüfen und festzustellen, ob Passwörter kompromittiert beziehungsweise geleakt wurden. Ebenso kann Have I Been Pwned? genutzt werden, um E-Mail-Adressen und Passwörter zu überprüfen.

7. Zwei-Faktor-Authentifizierung implementieren

Starke Passwörter bieten jedoch keinen Schutz vor Phishing-E-Mails. Wird das Passwort an einen Angreifer weitergegeben, ist der Zugriff auf das Konto unabhängig von der Stärke des Passworts möglich. Abhilfe schafft hier die Aktivierung der 2-Faktor-Authentifizierung (2FA). Diese kann mithilfe einer Anwendung oder mit einem physischen Schlüssel, z. B. ein FIDO2-YubiKey, umgesetzt werden. Die 2FA verhindert den Zugriff auf ein Konto nur mit Kenntnis des Passworts und hilft somit, die Kompromittierung von Konten zu verhindern. Es ist jedoch zu beachten, dass 2FA alleine keinen umfassenden Schutz bietet.

8. Aktives Monitoring und Reaktion sicherstellen

Zentrale Lösungen wie Antiviren-, EDR- (Endpoint Detection and Response) oder NDR-Lösungen (Network Detection and Response) unterstützen bei der Erkennung von Bedrohungen durch die laufende Überwachung der Systeme und/oder des Netzwerks. Diese Lösungen generieren eine Vielzahl von Warnmeldungen, die dabei helfen, Cyberbedrohungen zu identifizieren und einzudämmen. Sie können Angriffe automatisch unterbinden und ermöglichen es, Sofortmassnahmen wie die Isolation von Systemen oder die Sperrung von Konten zu ergreifen.

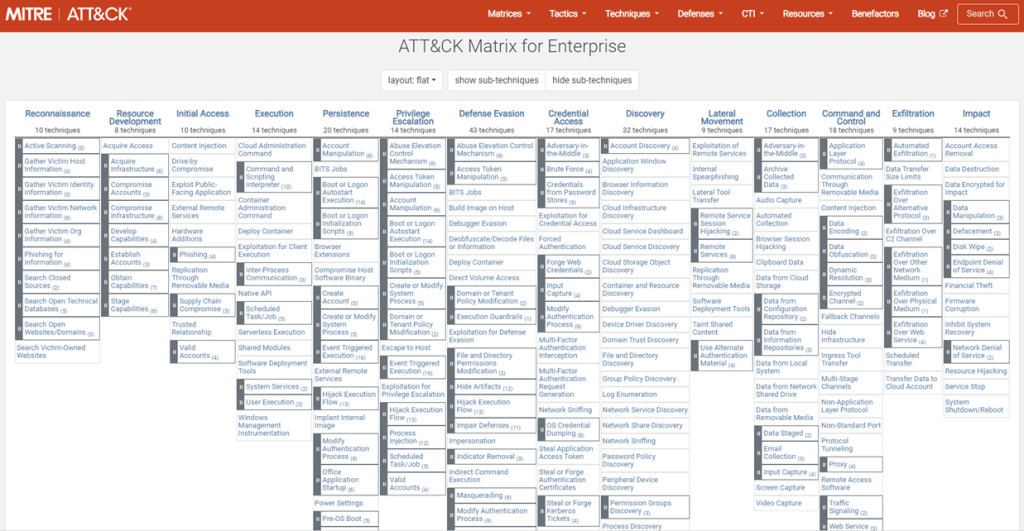

Es wird empfohlen, zu überprüfen und zu testen, in welchem Umfang die eingesetzten Schutzlösungen Bedrohungen erkennen können. Das MITRE ATT&CK® Framework ist dabei ein wertvolles Instrument, da es die meisten Taktiken und Techniken abdeckt, die von Advanced Persistent Threats (APTs) verwendet werden. Es ist sicherzustellen, dass die verwendeten Tools eine gute Erkennungsbreite und -tiefe aufweisen. Das bedeutet, dass so viele Taktiken und Techniken wie möglich abgedeckt werden sollten. Die in Abbildung 2 gezeigte Matrix bietet eine umfassende Übersicht über die relevanten Taktiken und Techniken. Weitere Informationen dazu finden Sie im Blogbeitrag Schwachstellenanalyse mit MITRE ATT&CK.

Allerdings müssen die von den eingesetzten Schutzlösungen erzeugten Warnmeldungen durch das zuständige Sicherheitsteam überprüft und zeitnah bearbeitet werden. Ist dies nicht der Fall, so ist dies praktisch gleichbedeutend mit dem Fehlen einer Schutzlösung. Um den Schaden von Cyberangriffen zu minimieren, sind die frühzeitige Erkennung durch aktives Monitoring und eine schnelle Reaktion ausschlaggebend.

9. Protokollierung verbessern

Neben den bereits genannten Massnahmen wird die Verbesserung der Protokollierung und die Erarbeitung eines Protokollierungskonzepts empfohlen. Das Ziel besteht darin, Daten zu erheben, die für die Erkennung bekannter und verbreiteter Angriffsszenarien relevant sind. Auf diese Weise können Angriffsversuche und laufende Angriffe aktiv überwacht und anschliessend im Detail untersucht werden. Dies erleichtert auch die Arbeit der Analysten erheblich.

Cheatsheets, beispielsweise die von Malware Archaeology für Windows oder des BSI für Windows 10, enthalten Empfehlungen, wie die Protokolle zu konfigurieren und einzustellen sind, einschliesslich der Grösse, der zu aktivierenden Ereignissen etc. Ausserdem bieten einige Webseiten wie What2Log die Möglichkeit, Skripte zu erstellen, um die Protokolle zu aktivieren, sowohl für Windows als auch für Linux. Mit Tools wie Sysmon (Systemmonitor aus der Sysinternals Suite von Microsoft) lassen sich zusätzliche Ereignisse generieren. Da Vorfälle oft mehrere Systeme betreffen, sollten die Protokolle zentral abgelegt werden, um sie zu korrelieren und auszuwerten. Zudem ist eine Aufbewahrung über einen längeren Zeitraum erforderlich, um eine spätere Analyse zu ermöglichen.

10. Cybersecurity Awareness fördern – Mitarbeitende sensibilisieren

Jeder trägt zur Cybersicherheit bei: Gerade die Mitarbeitenden spielen eine wichtige Rolle, die nicht vernachlässigt werden darf. Dementsprechend wichtig ist es, Mitarbeitenden geeignete Hilfsmittel an die Hand zu geben, damit sie Gefahren erkennen und vermeiden können. Zudem sollten die Mitarbeitenden wissen, wie sie im Falle eines Angriffs reagieren oder wen sie kontaktieren sollten. Die Sensibilisierung und Schulung der Mitarbeitenden in Bezug auf Cyberangriffe und bewährte Verfahren ist daher unerlässlich. Dazu gehört unter anderem der Umgang mit Phishing-E-Mails, Links und Anhängen, das richtige Mass an Vorsicht bei Downloads und die Verwendung starker Passwörter. Dies kann in Form von Awareness-Referaten, Trainings oder sogar Escape-Rooms erfolgen. Die Cybersecurity Awareness ist im gesamten Unternehmen zu fördern, d. h. auf allen Hierarchieebenen, einschliesslich des Managements. Die Mitglieder des Managements spielen bei der Bewältigung von Vorfällen eine entscheidende Rolle und müssen sich dieser Verantwortung bewusst sein. Technische Teams sollten an zusätzlichen vertiefenden Trainings teilnehmen. Damit soll das technische Know-how erweitert werden, sodass die Teams in der Lage sind, auf Cyberangriffe zu reagieren und geeignete Massnahmen zu ergreifen.

Cyberattacken und Trends

Keine der genannten Massnahmen kann einen hundertprozentigen Schutz vor Cyberangriffen gewährleisten. Es besteht immer das Risiko, dass bestimmte Massnahmen umgangen werden. Nachfolgend sind einige Beispiele aufgeführt.

- Zero-Day-Schwachstellen: Das Aktualisieren von Systemen schützt leider nicht vor Zero-Day-Schwachstellen. Dabei handelt es sich um Schwachstellen, für die noch kein Patch verfügbar ist, wie dies Anfang des Jahres bei Ivanti der Fall war. Auch Supply-Chain-Attacken, wie im März 2024 bei XZ Utils in Linux, lassen sich damit nicht verhindern.

MFA Fatigue: Die2-Faktor-Authentifizierung kann beispielsweise durch sogenannte MFA-Fatigue-Angriffe umgangen werden. Hierbei wird das Opfer so lange mit Authentifizierungsanfragen bombardiert, bis seine Wachsamkeit nachlässt und es die Anfragen schliesslich bestätigt. Auf diese Weise können Hacker das Konto erfolgreich kompromittieren.

Umgehung der Schutzsysteme: Moderne Schutzlösungen bieten keinen umfassenden Schutz vor Cyberkriminellen. Es gibt Malware, die in der Lage ist, gängige Schutzlösungen zu deaktivieren. Als Beispiel sei hier Trickbot genannt, das Microsoft Windows Defender deaktivieren kann, wie es heutzutage nahezu auch alle Ransomware-Gruppen tun. Weitere Beispiele für die Umgehung von Massnahmen (Defense Evasion) sind im MITRE ATT&CK Framework zu finden.

Was, wenn es doch zu einem Cyberangriff kommt?

Die aufgeführten Beispiele zeigen, dass Cyberangriffe trotz präventiver Massnahmen leider nicht mit Gewissheit verhindern werden können. Sollte es also dennoch zu einer erfolgreichen Cyberattacke kommen, ist schnelles Handeln entscheidend.

Die zu ergreifenden Sofortmassnahmen sind abhängig vom jeweiligen Fall und dem Schweregrad des Cyber Incidents. In einem leichten Fall kann das Zurücksetzen des Kontopassworts oder ein Neuaufsetzen des Systems ausreichend sein. In einem schwerwiegenden Fall sind jedoch folgende Schritte erforderlich:

- Kontaktaufnahme mit relevanten Personen, die bei der Bewältigung des Falls unterstützen können, insbesondere mit dem Incident-Response-Partner.

- Isolation der Systeme: bereits betroffene oder kompromittierte Systeme, um die Ausbreitung des Angriffs und die Datenexfiltration zu stoppen; wichtige und sensible Systeme wie Backups, um sie zu schützen

- Einschränken der Kommunikation vom und zum Internet so weit wie möglich, um die Kommunikationskanäle der Angreifer zu unterbinden

- Durchführung von Antivirenscans auf allen Geräten, um das Ausmass des Angriffs zu ermitteln

- Blockieren bekannter IOCs (Indicators of Compromise), um die Hacker auszusperren

- Sicherung der für die forensische Analyse relevanten Systeme und Daten, um den Angriff zu rekonstruieren, weitere IOCs zu identifizieren und Schutzmassnahmen zu ergreifen

- etc.

Weitere Informationen werden im iX-Artikel Sofortmaßnahmen – Dos and Don’ts erläutert.

Fazit

Cyberangriffe wie Phishing, Distributed Denial of Service (DDoS) und Ransomware haben in den letzten Jahren stark zugenommen und können für Unternehmen gravierende Folgen haben – von finanziellen Verlusten über Reputationsschäden bis hin zur Existenzgefährdung.

Jedes Unternehmen kann zum Ziel von Cyberkriminellen werden. Daher ist es entscheidend, effektive Schutzmassnahmen zu ergreifen, um Cyberangriffe zu verhindern oder zumindest den Schaden zu begrenzen. Es gibt jedoch nicht eine zentrale Massnahme, um Cyberattacken abzuwehren. Vielmehr ist eine Kombination aus technischen und organisatorischen Massnahmen notwendig. Dazu gehören regelmässige Systemupdates, Netzwerksegmentierung, aber auch organisatorische Massnahmen wie die Entwicklung einer Sicherheitsstrategie und die Sensibilisierung der Mitarbeitenden. Sollten diese Schutzmassnahmen dennoch versagen und es zu einem erfolgreichen Angriff kommen, muss schnell reagiert werden. Die Zusammenarbeit mit einem Incident-Response-Partner kann dabei helfen, den Schaden zu begrenzen und im Ernstfall die richtigen Entscheidungen zu treffen.